MITRE Shieldについて

MITRE社より最近リリースされたShieldという新しいフレームワークについて、簡単ではありますが使い方など含め記載したいと思います。

MITRE Shieldは、以下のURLから確認いただけます。

URL: https://shield.mitre.org/

Shield について

Shield はアクティブディフェンスを実現するためのフレームワークです。このフレームワークでは、能動的に攻撃者の活動を検出したり、攻撃者を騙し、対峙することで組織固有で発見される攻撃者のTTPs(戦術、手法と手順)を収集したり、攻撃者の目的を妨害したりするなど、多岐に渡る能動的な防御手法がまとめられています。また、これらShield の情報は、MITRE社が10年以上に渡り、攻撃者と積極的に関わり様々な情報や手口を収集・学習した経験を基に、ナレッジベース化されています。

既に様々な対策を実施済みの組織は、アクティブディフェンスを実現する為の具体的な検討案として利用できると考えています。一方で、「攻撃者を騙す」という様なワードを聞くと、自組織では取り組みにくいと感じる方も多いかもしれません。しかしながら、例えば利用している端末に偽の認証情報を配備し、囮(おとり)の端末を用意し、その端末を監視することで、侵入した攻撃者を過検知を抑えた状態で検出でき、攻撃の標的を実際の資産から反らし、さらにはそのTTPsを観測し将来の攻撃に備えることができるなど多くのメリットが存在しており、欧米ではCyber Deceptionとして実際に取り組まれています。それでも取り組みにくさを感じる場合、Shieldには攻撃の検出(Detect)に関しても記載されています。そのため、攻撃者を騙すような積極的なアプローチでなくとも、攻撃検出の強化という観点でも利用いただけると考えています。

また、Shieldでは、すでに業界標準になりつつあるMITRE ATT&CKとの紐づけも提供されており、特定の攻撃手法に対する防御策を検討する際にも利用いただけます。Shieldに対して、MITRE ATT&CKは、攻撃手法をまとめたナレッジベースです。そのため、ATT&CKは、攻撃側やレッドチームに関連する情報、Shieldでは防御側やブルーチームに関連した情報が集まっていると理解するとイメージがつきやすいかもしれません。(ATT&CKにもMitigationという項目があるため、一概に攻撃のナレッジだけが集約されているわけでは有りませんが・・・)

Shieldの使い方

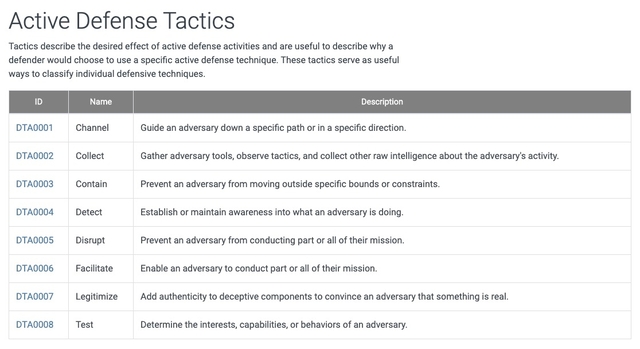

ShieldではTactics(戦術)とTecqniques(手法)がリスト化されているShield Matrix が、メインページです。この記事では、その前提知識として必要となるTactics(戦術)を最初に確認したいと思います。Shield ページの画面上部のメニューからTacticsを選択します。

Tacticsには、防御側が実施したい事項が記載されています。このTacticsの中には、更にTechniquesが書かれており、これを実装することで、アクティブディフェンスを実現していきます。この記載方法はATT&CKと共通しているため、すでにATT&CKをご存知の方には、理解しやすいかもしれません。

図1 Shield Tactics(戦術)の一部

簡単に各Tacticsが何を示しているのか記載しておきたいと思います。

| 戦術 | 概要 |

| Channel | 攻撃者を特定の方向やパスに誘導する |

| Collect | 攻撃者のツールの収集、攻撃者の戦術の観測、その他攻撃者に関するインテリジェンスの収集 |

| Contain | 攻撃者が特定の境界や制約の外に出ていくことを防ぐ |

| Detect | 攻撃者が実施している内容の認識を確立、または維持する |

| Disrupt | 攻撃者が行っているミッションの全て、または一部分を妨害する |

| Facilitate | 攻撃者が行っているミッションの全て、または一部分を可能とさせる |

| Legitimize | 欺瞞的なコンポーネント(偽物)に信ぴょう性を加え、攻撃者に本物であると納得させる |

| Test | 攻撃者の興味、能力、または振る舞いを判断する |

Techniqusからアクティブディフェンスを検討する

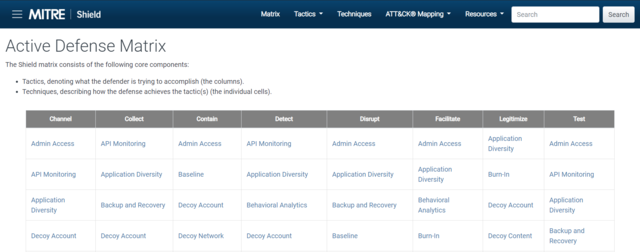

Shield ページの画面上部のメニューからMatrixを選択します。

各列の最上部は、先ほど確認したTacticsが記載されています。各列の下方にはTechniquesが書かれています。つまり、上述したDetectについて知りたい場合、Detectの列を見ていけば良いということになります。本記事では取り組みやすいと思われる、Detectを例として取り上げてみます。Matrix ページのDetect セル上のリンクをクリックし、Detect に関連したTechniquesの詳細を確認します。

図2 Active Defense Matrixの一部

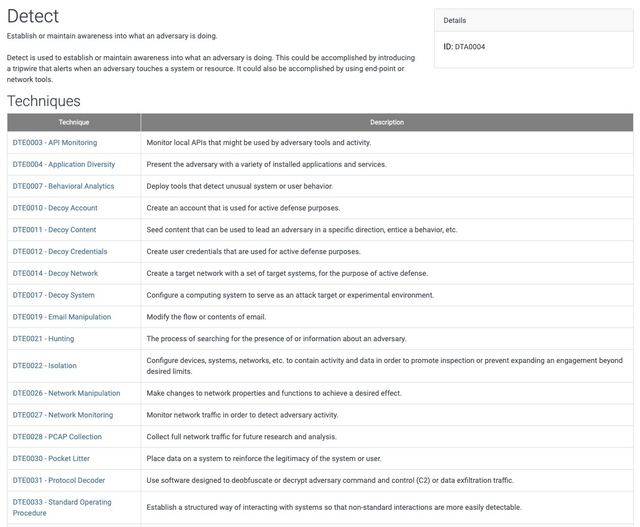

以下がDetectで利用可能な項目となります。

更にこの中から気になるテクニックを選択し、深堀することができます。項目の中には、Decoyというあまり聞き馴染みのない言葉が多くでてきていますが、これは囮(おとり)を意味し、Deception(欺瞞・騙し)という防御対策で利用されている手法の一つです。その他にもHuntingやUser Training、Network Monitoringなどの手法を確認することができます。

本記事では、一例としてNetwork Monitoringについて確認したいと思います。DetectページのNetwork Monitoringのリンクをクリックします。

図3 Detectページの一部

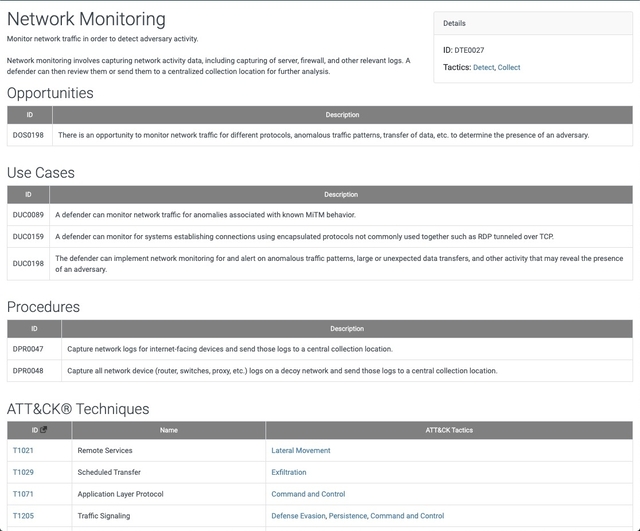

各Techniquesのページでは、その手法に関する概説、Opptunities(機会)やUse Cases(活用例)、Procedures(実装方法)、このShield の手法に対応するMITER ATT&CK のテクニックについて確認することができます。

図4 Network Monitoring 詳細(抜粋)

Network Monitoring(図4)に関しては、以下の内容が説明されています。

| 機会 | 攻撃者の活動によって発生したネットワーク異常などを発見することで、侵入済みの攻撃者の存在を把握する機会を得ることができる |

| 活用例 | 中間者攻撃(Man-in-The-Middle)の振る舞い、通常とは異なる方法でのリモートデスクトップ通信、通常と逸脱するトラフィックの監視 |

| 実装方法 | インターネットへ接続するデコイネットワークを含む、全てのデバイスの通信ログを一箇所に集める |

Network Monitoring は、各ネットワーク装置からNetflowデータを収集し分析したり、NDR(Network Detection & Response)と呼ばれる製品群を導入したりすることで実現できます。

MITRE ATT&CK からアクティブディフェンスを検討する

攻撃の検出を強化しようと考えた場合、自組織で不足している部分を補強したいと考えることの方が自然かもしれません。本記事では、MITER Evaluation APT29(*)の結果を利用して、EDRが未検出の攻撃手法と組織が不足している防御層が一致しているという仮定でShieldを利用してみたいと思います。

* MITRE社とEDRベンダーが協力して行ったEDR製品でのテスト。攻撃者グループ APT29(COZY BEAR)の攻撃手法がテストでは利用された。

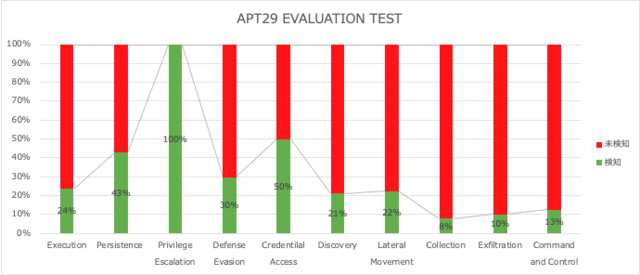

図5 MITRE ATT&CK Evaluation(APT29)の結果

上記図5のグラフは、特定のEDR製品の戦術毎の検出結果です。テストで実施された手法は、単体で悪意を見出すことが難しいものも含んでいるため、全ての攻撃手法を検出することは困難です。しかし、少なくともCredential Access 以降のフェーズの検出状況が、顕著に低くなっていることが分かります。つまり、何らかの追加対策が必要であると考えられると思います。

本記事では、検出状況が芳しくないCommand & Control のフェーズにおける"Standard Application Layer Protocol(T1071)" に着目します。この手法は、MITRE Evaluationで検出されていなかった攻撃手法の一つになります。

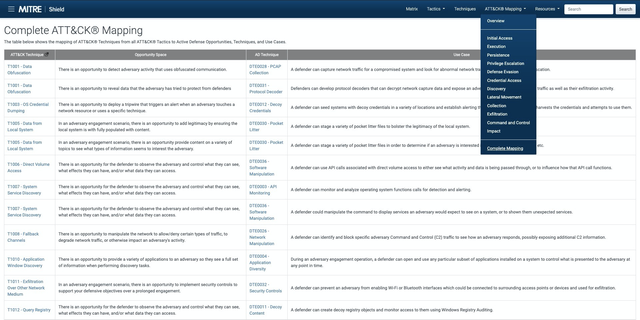

上記の結果を基に、Shield を使って防御層の強化を考えてみたいと思います。MITRE Shieldページから、ATT&CK Mapping と進みComplete Mapping をクリックします。

図6 MITRE ATT&CK - Sheild Complete Mapping(抜粋)

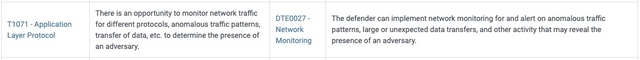

このComplete Mapping のページから、"Standard Application Layer Protocol(T1071)" を探します。探す際には、ATT&CK側のアップデートなどもあるため、手法名よりもID(e.g. T1071)での検索の方がスムーズに確認できます。T1071で検索すると、先程確認したNetwork Monitoring の記載を見つけることができます。つまり、"Standard Application Layer Protocol(T1071)" に対応するためには、Network Monitoring を実装すれば良いということが分かります。

図7 T1071に対応したActive Defense の手法

まとめ

MITRE社の新しいフレームワークであるShileldと使い方について簡単にご紹介しました。今回はとっつきやすいと思われる検出の活用事例を一つお伝えしました。しかしながらShieldではより多くのTacticsをカバーしています。より積極的なChannel やDisrupt などの戦術については、折を見て執筆できればと思います。

なお、本記事ではMITRE Evaluationの結果を参考として強化の検討を行いましたが、自組織での適用を検討する場合には、EDR製品とのギャップにこだわらず、組織全体で対策が不足している攻撃フェーズに焦点を当てて検討してみてください。

© 2020 The MITRE Corporation. This work is reproduced and distributed with the permission of The MITRE Corporation.

フォローしませんか?