ビジネスメール詐欺の分析と帰属

はじめに

本記事では、BEC(ビジネスメール詐欺)の脅威について記載しています。BECはメールによるコミュニケーションを悪用した企業に対する詐欺行為を指します。

弊社で初めてBECを観測したのは2015年頃で、その後もぽつぽつと観測していました。その後、国内企業でも大きな被害が報告されるようになり、昨年から本腰を入れて調査するようになりました。調査以前、筆者は、BECの攻撃頻度は高くないと想定していました。しかし、その予想は誤っており、実際には日々多くの攻撃が発生していることが分かりました。12月末は攻撃数がピークとなり、通常ひと月10件以下である攻撃が、数十件ほど確認出来ました。

本記事では、弊社が確認した攻撃を分析し、得られた知見を共有したいと思います。

攻撃者との文通

BECにおける最初のメールの多くは、物品の購入などの依頼(要求)事項など要件を伝えず、「至急」や「機密」などの状況のみを伝えるものが多いです。そのため、これらのサンプルの収集ができても、攻撃者の要求や手口などを知ることは困難です。そこで、受信した攻撃メールに対し返信を行い手口を探るという方法を検討しました。

以下は、筆者が実際に攻撃者とのやり取りした事例の一つです。

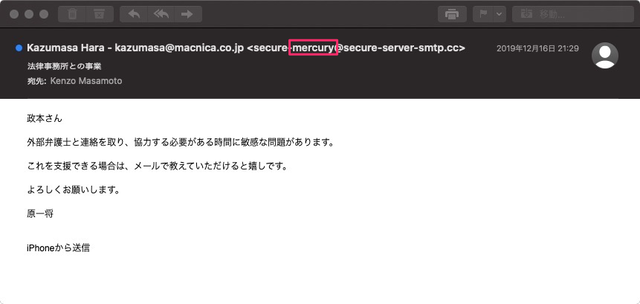

この攻撃は、非常にシンプルなメールから始まりました。ちなみに送信元は偽装されており、弊社に実在する人物を詐称していました。送信先は、詐称された人物よりも、社内でより高い役職に就く人物を標的としていました。BECでは組織のCEOなどのエグゼクティブを詐称し依頼を行うなど、高い権限をもつ人物からの指示によるソーシャルエンジニアリングが一般的ですが、このケースでは逆でした。しかしながら、後の返信などの様子から考えると、この行動には特に意図はなく、攻撃者の偵察活動のレベルが低水準であっただけであると考えられます。

またこのケースでは、最初のメールからギフトカードを要求されていましたが、金額については未記載でした。

図1:攻撃者からのメール(その1)

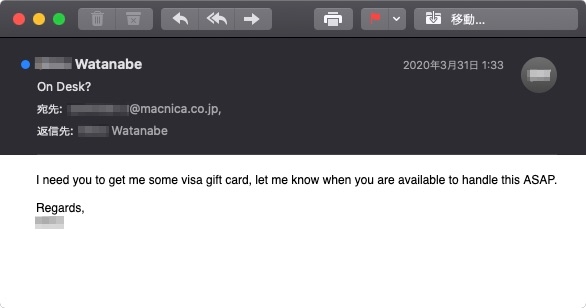

この時、タイミングよく攻撃者のメールを発見することができたため、実際の受信者に代わり、筆者が返信を行いました。その際に、返信時のメールアドレスで攻撃者に怪しまれないよう受信者の名前を参考にして取得したフリーメールのアカウントを利用しました。また、トラブルで業務メールにアクセスできないためフリーメールを利用していると説明し、いくら分のギフトカードが必要なのか、またなぜ必要なのかを尋ねました。

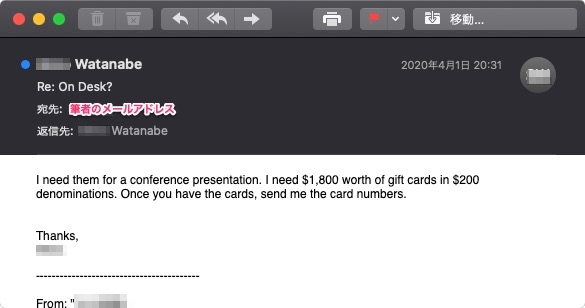

このような形で返信した所、この攻撃者は、筆者の問いかけに応答してくれ、以下のメールを受け取ることが出来ました。

図2:攻撃者からのメール(その2)

返信は、学会発表の為に1,800アメリカドル(20万円弱) 相当が必要というものでした。このやり取りを実施していた時、COVID-19によって様々な都市がロックダウンされている真っ只中でした。様々な攻撃者がCOVID-19による情勢の不安などを悪用したり、状況変化に合わせて騙すための口実を作っていましたが、この攻撃者はそれを実施していませんでした。また、請求金額は筆者が今まで確認した攻撃の中で一番安く、非常に低いものでした。これらの攻撃のシンプルさや請求金額の値段から考えるに、特に攻撃の成功確率を高める部分は追求せずに、とにかく多数の攻撃を行うことにフォーカスしていたのかもしれません。なお、このあと更に返信を試みてみました。返信メールでは、ギフトカードには一切触れず、「あの研究の成果を話すのですね(*1)」と、先の攻撃者のメール内容に合わせる形で送付してみましたが、残念ながら無視されました。BECの攻撃者は、素性がバレるのを恐れてなのか、テンプレートのような返信を多用し、金銭の要求以外の話には付き合ってくれないことが多い気がします。

このように、実際に攻撃者とやりとりする調査方法ですが、必ずしも成功するとは限りません。受信から返信までに時間が経過してしまっていたり、返信で利用したメールアドレスがフリーメールの場合には攻撃者が警戒し、応答が得られないことがあります。また、このような調査方法は、有益ではありますが、攻撃によっては開封を把握するためのビーコンを仕込んでいるメールもあり注意が必要となります。同様の調査を行う際は、組織のネットワークなどから隔離された安全な環境で実施することを推奨します。

*1 詐称された弊社の社員は、特に研究などに関わっておらず、架空の内容を返信しています。

"惑星系"

BECのメールサンプルが集まって来た頃、日本語で書かれたBECを発見しました。多くのメールが英語であるため、この攻撃には非常に興味を持ちました。そして、この攻撃者が、IPAの J-CSIP レポート(*2)に解説されているメールアドレスのローカルパート(@以前)に、惑星の名前(e.g. mercury etc)を含む送信者からの攻撃であることに気づきました。この様に惑星の名前を好んで使っていることから、弊社では"惑星系"と呼称し、分析や追跡を行いました。

*2 J-CSIPレポート(https://www.ipa.go.jp/files/000080133.pdf)

図3:惑星系からのメール(日本語)

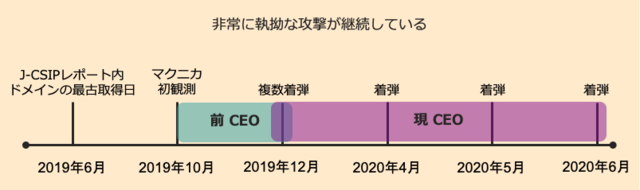

まずは、弊社で観測している惑星系のメールサンプルを時系列に並べてみました。すると、以下図4にある通り、攻撃者が偽装していた送信者情報が前CEOから、現CEOへ変化したことを確認出来ました。実際に、2019年中旬に弊社のCEOが交代しており、その後この攻撃者が気づき、攻撃を調整したと思われます。また図中にも記載がありますが、遅くとも2019年10月から攻撃を受けており、攻撃が継続して行われていることがわかります。

帰属への挑戦

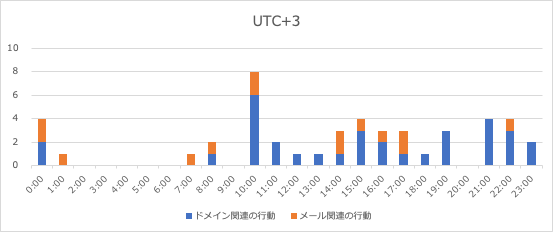

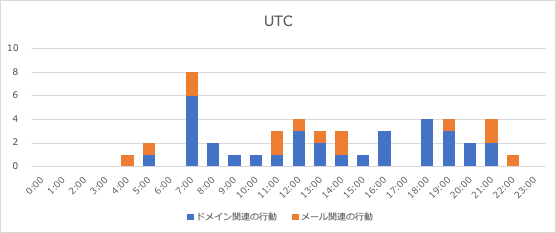

サイバーセキュリティの世界では、攻撃者の動機、その標的、利用しているツール、インフラなどを用いて、攻撃者を特定する試みがあり、これを帰属といいます。惑星系の攻撃もまた同様に帰属出来ないかを考えてみました。そこで手始めに攻撃者の活動時間などを調査し、帰属を試みて見ました。まず、攻撃者の動時間などを分析する為に、メールの送信や返信時刻などを収集しました。また、攻撃者から請求書の類が入手出来た場合は、そのファイルのメタデータから日時を抽出しました。しかしながら、検体数も少量であることもあり、活動が集中している時間帯を見つけることが出来ませんでした。次に、J-CSIPレポートに記載のある攻撃者のメールアドレスのドメイン部に着目しました。そこから、ドメインの取得や更新時間を調査し、データの補足として利用しました。

以下(図5)は、得られたデータをグラフ化したものです。タイムゾーンをUTCで設定した場合、攻撃者の活動のピークは、午前 7:00 に現れました。一般的な人間の活動を踏まえると少々早いピークのように思えました。また一般的にBECを含むインターネットを介在した詐欺は、アフリカ周辺国が発信元と考えられています。そのため、これらの国々が該当するUTC+1~+3 ぐらいのタイムゾーンに住在している人物ではないかと考えていました。

図5:惑星系の活動時間(UTC)

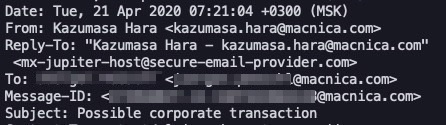

図6:惑星系からのメールに含まれる MSK時間

図7:惑星系の活動時間(UTC+3)

*3 AGARI社によるCosmic Lynxのレポート(https://www.agari.com/insights/whitepapers/cosmic-lynx-threat-dossier-russian-bec/)

https://www.macnica.net/mnd/mnd2020/index.html/

※8/3 ~ 8/31 まで視聴可能となります。

フォローしませんか?