ハニーマンション

前置き

このブログを普段からよく見ていないと気付かないと思いますが、「マクニカネットワークス セキュリティ研究センターブログ」は、2020年6月にデザインが刷新されました。その刷新にあたって込められた思いの一つが、「軽めの内容の記事でも良いから、もう少し更新頻度を高めよう!」です。

ところが、サイトデザイン刷新後に瀬治山氏が内容の濃い記事を立て続けに3本投稿したことにより、低くしたハードルが早くも高められてしまった状況です(笑)。そこで、私が先陣を切って少し軽め(?)の記事をお届けしようと思います。

概要

- コロナ禍において、在宅勤務者が増加している。

- 自宅のインターネット接続環境は、セキュリティ対策が甘いことが多い。

- 集合住宅で提供されているインターネット接続サービスには、ファイヤウォールやNATが提供されていないものもある。

SMB、RDPが公開されているデバイス数の増加

新型コロナウイルスの影響によって在宅勤務者が増えたことで、SMB(445/tcp)やRDP(3389/tcp)がインターネットに晒されてしまっているデバイスの数が増えるのではないかと推測した弊社は、瀬治山氏を中心に調査を行い、それぞれ32%増、41%増という状況が判明しました。この辺りの内容は、弊社の様々な発表やSNSへの投稿により、すでにご存じの方も多いかと思います。

Shodanのデータを弊社で集計したところ、攻撃に利用されやすいサービスやポートが公開されているデバイスが増えていることを確認しました。

-- マクニカネットワークス株式会社 (@mncofficial2004) April 17, 2020

テレワークの増加に伴い、会社から持ち帰ったPCが、セキュリティ設定が不十分な自宅やモバイルルータ/SIM経由で公開されているものと推測しています。 pic.twitter.com/hmqoIIR4Wp

では、本当に在宅勤務によって、SMBやRDPがインターネットに晒されてしまうことがあるのでしょうか?

実は、私が住んでいるマンションがまさにそういった環境だったりします...

私のマンションでは、某ケーブルテレビ事業者が提供するインターネット接続サービスが利用可能であり、あらかじめ各部屋の壁に埋め込まれている情報コンセント(RJ-45)にLANケーブルを接続するだけで、インターネットに接続することが可能です。そして、これによって取得できるIPアドレスは、"グローバルIPアドレス"になります!

私がこのマンションに入居したのは10年近く前になります。入居早々、自分のパソコンを壁の情報コンセントに繋いだだけでグローバルIPアドレスが取れてしまったことに驚き、インターネット接続サービスを提供しているケーブルテレビ会社に電話をいれて、ファイヤウォールやNATといったセキュリティ機能の提供はあるかを確認したのですが、「そういったサービスの提供はございません。お客様の方でご準備ください。」という回答が返ってきました。もちろん、私がすぐに家電量販店に走り、NATとファイヤウォールの機能が付いたブロードバンドルータを買ったのは言うまでもありません。

図1:BBルータで取得しているWAN側IPアドレス

ちなみに、各部屋に提供されているネットワークは、風呂場の天井裏にひっそりと設置されたスイッチングハブに集約されていることが分かりました。私はそこにブロードバンドルータを設置し、さらに数年間は、MicroATXサイズの自作サーバをルータのDMZ用ポートに接続し、WebやMailなどのサービスを動かしていました。

ハニーマンション

前述したように、新型コロナウイルスの影響で在宅勤務者が増え、それによって、本当はインターネットに晒してはいけないサービスが晒されているデバイスが増えている事実が判明した際、私の脳裏に「そういえば、うちのマンションは大丈夫なのだろうか?」という疑問が湧きあがってきました。

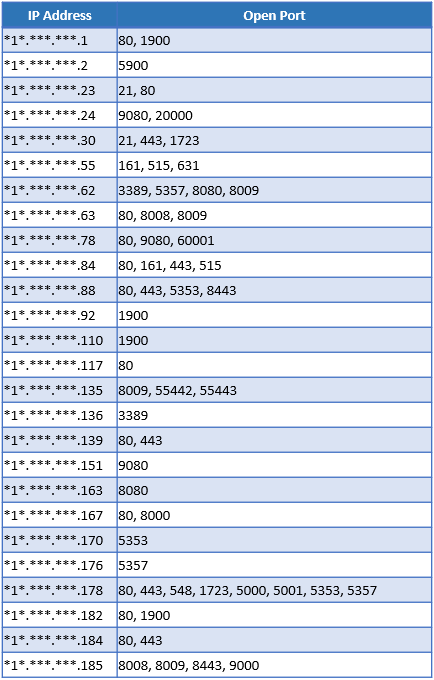

そこで、ブロードバンドルータのWAN側インターフェースに割り当てられているIPアドレスと同セグメントのIPアドレスについて、shodan(※1)を用いて調べてみました。結果は以下の図の通りです。254個のIPアドレスのうち、27個のIPアドレスで、何かしらのポートがインターネットに向けて開けられている状況であることが分かりました。

図2 何かしらポートが公開されているIPアドレス

例えば、第4オクテットが「1」のIPアドレスをshodanで確認すると、80/tcpが開いてことが分かります。

図3 あるIPアドレスをshodanで調べた結果

図3の右下に見えるレスポンスデータの「Server: Boa/0.94.14rc21」という文字列から、すでに開発が終了している組み込み機器向けWebサーバ「BOA Webserver」を利用していることが分かります。そして、この文字列を軽くWebで検索するだけで、このバージョンにはパストラバーサルの脆弱性(※2)があることも分かりました。なお、図3では表示していませんが、shodanの「view raw data」リンクから実際のレスポンスデータの詳細を確認できます。その情報を調べることで、この機器は、某携帯電話キャリアがレンタル提供している無線LANルータであることも分かりました。もしかしたら、管理者用ログインページがインターネット側に公開されてしまっているのかもしれません。

※2: https://jvndb.jvn.jp/ja/contents/2017/JVNDB-2017-005147.html

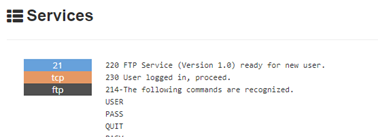

この他のIPアドレスでも、shodanのクローラがログインできてしまったFTPサーバ、プリンタ関連のポート、RDPなどがインターネット側に公開されている実情が分かってきました。

図4 shodanのクローラがログイン可能なFTPサーバ

図5 プリンタ関連のポート

図6 リモートデスクトップ

図6 リモートデスクトップ

Shodanの結果により、HTTP、HTTPSのプロトコルでやり取りするポートが多数公開されていることが分かりました。これらはほぼ、Wi-Fiルータのような家庭用ネットワーク機器の管理画面がインターネット側からアクセスできる状況であると考えています。多くの機器にはログイン認証機能がついていると思われますが、デフォルトのパスワードから変更していない、あるいは推測しやすいパスワードを用いているケースでは、インターネット側からログインすることもできてしまうので、注意が必要ですね。

この調査結果を社内のセキュリティ勉強会で発表したところ、私の住んでいるマンションはハニーポットならぬ「ハニーマンション」という、不名誉な呼称をいただくことができました(苦笑)。

最後に

このような、セキュリティ対策のないインターネット接続サービスが提供されている集合住宅が、私の住むマンションだけということあれば大きな問題にはなりませんが、同じような環境が他にも多く存在しているとしたらどうでしょうか?そして、みなさんの会社の従業員がテレワークに使っているネットワークも、このような環境だとしたら...?企業のセキュリティ担当者の方は、自社の従業員が「ハニーマンション」のような環境でテレワークをしている可能性があるということを、しっかり認識しておいた方が良いでしょう。

そして、もし従業員に対して注意喚起を行うのであれば、

- デバイスがプライベートIPアドレスを取得してこと

- ネットワークプロファイルが「パブリック」になっていること(Windowsの場合)

- ルータのファームウェアが最新になっていること

- ルータのログインパスワードはデフォルト値から複雑なものに変更してあること

- ルータで必要なポート以外閉じてあること

といった内容をチェックして頂くことをお勧めします。

しかし、ITリテラシが高くない方では、自分で確認することが難しい状況だと思います。そういった従業員の方には、会社の方で安全性が確認できたモバイルルータ等の通信環境を用意した方が良いかもしれません。(もし、従業員端末にIT資産管理ツールやエンドポイントセキュリティエージェントがインストールされており、それらの管理マネージャ側で、従業員端末が取得しているIPアドレスを確認することができるのであれば、1.のチェックは従業員に確認をお願いしなくても把握することが可能です)

図らずも新型コロナ騒動で一気に加速したテレワークですが、アフター・コロナでも継続して行えるように検討を始めている企業が増えてきています。しかし、会社支給端末が接続されるネットワークは、どこよりも汚く、そして管理の手が届かない場所だと想定するべきです。そのようなネットワークに接続しても問題が無いように端末自体のセキュリティをどう担保するかは、今後一層の課題となりそうです。

フォローしませんか?