ブログサービスを悪用する最近の攻撃手口

攻撃者が、インターネット上で利用可能なブログやコードレポジトリサービスに、暗号化したC2サーバのIPアドレスを掲載し、マルウェアがその情報を読み取ってC2サーバへ接続する手口は、デッド・ドロップ・リゾルバー(Dead Drop Resolver)として知られています。

その手法を使う代表的なマルウェアは、Elirks、Winnti等があります。

最近弊社で解析したマルウェアで過去見られた手口とは少し異なる部分がありましたので、記載したいと思います。

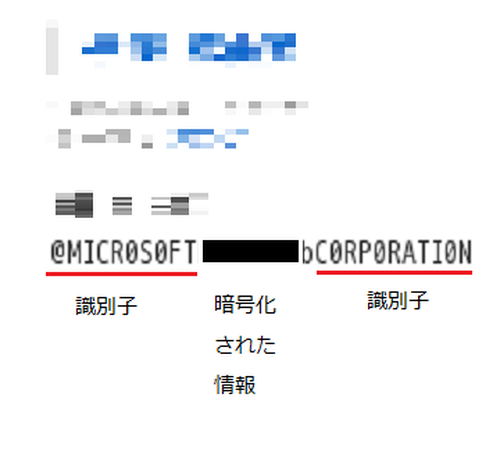

過去、観測された手口では、攻撃者がブログ記事にC2サーバのIPアドレスを暗号化した情報とその前後に識別子を記載し、マルウェアはブログ記事のページにアクセスしてその識別子を検索して暗号化された情報を抽出していました。下記は、過去に観測された攻撃者がブログに掲載した内容です。

図1. ブログに記載されていた暗号化されたC2情報

暗号化された情報の復号

今回解析したマルウェアは、特徴的な識別子を検索するのではなくURL文字列を検索して暗号化された情報の抽出を行うものでした。

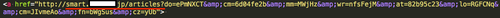

今回のマルウェアが、アクセスする国内ブログサービスに投稿されたページには、下図のようなハイパーリンクタグが残されていました。

マルウェアが検索する文字列は赤線を引いた箇所です。

マルウェアは、検索対象の文字列以降のURLクエリーの一部(左からの2番目の"cm"と5番目の"at")の右オペランドの値を元にC2サーバのIPアドレスを復号します。

図2. マルウェアがアクセスするブログ記事のソース

この事により、アクセス先のページを見ても特徴的な識別子が無いためマルウェアのアクセス先として気付きづらいと言えます。

対象のブログにアクセスできなかったり、期待するレスポンスが返らない場合は、約5分間隔で再度ブログにアクセスをします。

その後、復号して得たIPアドレスにHTTP通信を行いますが、そのレスポンスに"pkid" という文字列が含まれているかをチェックします。含まれていない場合は、正しいレスポンスでないと判断し以降の処理を行わず、再度ブログにアクセスして通信先の情報を更新します。

解析をして改めて、この手口を使う側の観点からどのようなメリットがあるかを考えてみました。

最初に考えられるのは、C2サーバの情報をダウンロードするためにアクセスするサイトは正規サービスのため、検知・遮断をされづらい事です。

また、C2サーバとの通信が失敗し標的のネットワークにアクセスできなくなった場合に、侵入したマルウェアが駆除されない限りブログサービスを経由して通信先を変更する事ができる事ではないかと推測しています。

パーシステンス

装置の再起動や電源断の後も、継続的に活動ができるようマルウェアを自動実行させるために、WindowsのComponent Object Model(COM)を利用して、スタートアップディレクトリに自分自身を起動するためのショートカットリンクを作成します。

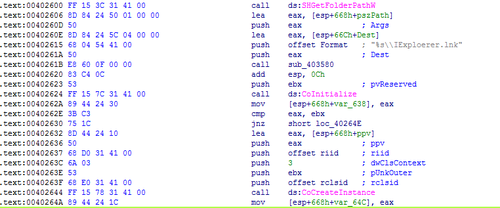

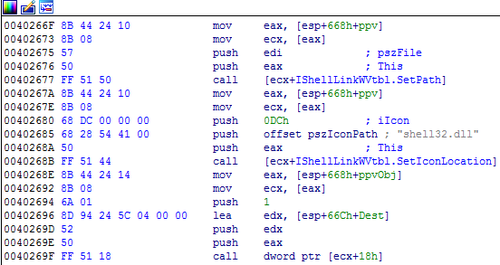

下記は、マルウェアがCOMを利用する部分ですが、一見どのような処理をしているのか分かりづらいものとなっています。

図3. COM関連ライブラリ関数を呼び出す箇所

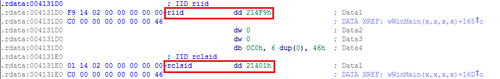

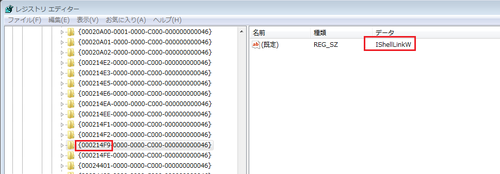

コード上に残されているCoCreateInstance関数のパラメータに渡されるCLSID(rclsid)やIID(riid)の値をregeditで検索して、呼び出すインタフェースがIShellLinkWである事が分かりました。

図4. マルウェアに残されているCLSIDとIID

図5. 残されていたIIDの値でレジストリを検索した結果

図6. ディスアセンブルされた結果を呼び出されるCOMインタフェース名で修正したもの

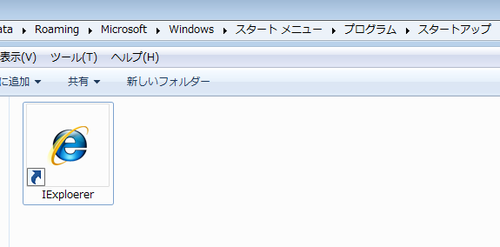

これらから、IShellLinkWを利用してスタートアップディレクトリ内にインターネットエクスプローラのアイコンが付与されたショートカットリンクを作成する事が分かりました。

図7. マルウェアが作成するショートカット

マルウェアが利用するCOMを調査する手法については、MalwareBytes社のアナリストが解説ページを公開しています。(*1)

考察

過去観測された類似マルウェアも同様の手法でスタートアップディレクトリ内に"IExploerer.lnk"という名称のショートカットを作成する事から、スタートアップディレクトリにショートカットリンクを作成する事が、このマルウェアを使う攻撃者の手口の一つではないかと考えています。

また、今回のマルウェアのコンパイル日時は2014年6月ですが、マルウェアがアクセスするブログの記事は今年の6月に掲載されている事から、このマルウェアは最近のキャンペーンで使用されたものではないかと推測しています。

痕跡

SHA256ハッシュ値: b0a68a4a603bb263154494c3f7b05b1db5c78b415ff2ffdc6a5d942adb5b45dc

ユーザエージェント(コード内固定): Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; .NET CLR 2.0.50727)

C2サーバ: 123.1.180[.]238

スタートアップディレクトリに作成されるショートカットリンク名: IExploerer.lnk

*1 https://blog.malwarebytes.com/threat-analysis/2014/02/observing-com-within-malicious-code/

フォローしませんか?