BIG-IP等のNW機器の脆弱性まとめとSHODANでの観測状況

■概要

2020年7月1日に公表されたF5 Networks社のBIG-IPの脆弱性(CVE-2020-5902)について、すでに様々な機関やセキュリティリサーチャーより注意喚起が出されている通り、極めて重大な脆弱性とそれを悪用可能な攻撃手法が流通し、実際の攻撃が観測されている状況です。

また、BIG-IPの脆弱性以外にもPulse Secure(CVE-2019-11510)やCitrix(CVE-2019-19781)の脆弱性に代表されるように、2019年頃から複数のネットワーク機器の脆弱性が発見され重大なインシデントのきっかけとなる事態が続いています。

これらの脆弱性概要と前回・前々回の記事同様にSHODANから得た情報をまとめて俯瞰的な考察をしたいと思います。

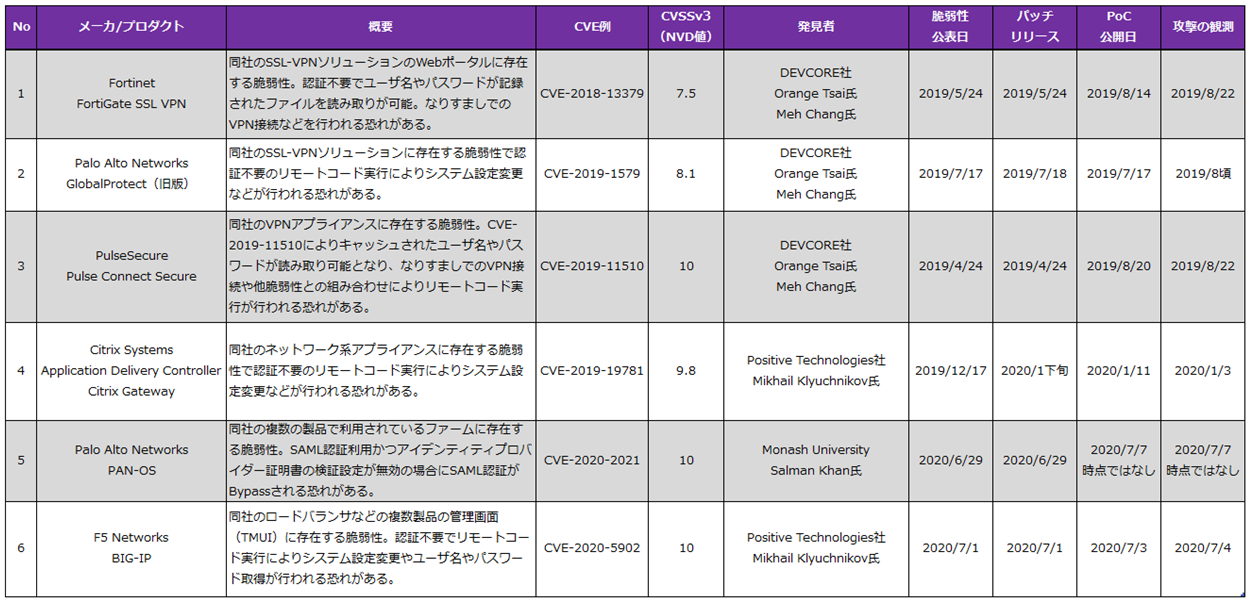

■脆弱性まとめ

2019年以降、複数のNW機器で極めて重大な脆弱性が複数公表されていますが、まとめると以下のようになるかと思います。

特に"発見者"~"攻撃の観測"の列に着目してご一読ください。

参考情報:

■脆弱性公表~攻撃までの傾向と対策

上記の表をもとにいくつかの観点に注目して俯瞰的に情報を整理したいと思います。

※:個別の脆弱性として考えてた場合は一部当てはまらない記述もありますがご了承ください。

-脆弱性公表について

2019年以降、VPN系を中心としてネットワーク機器の重大な脆弱性が相次いで報告されましたが、筆者の認識ではこれまでに無い重大度と頻度です。

理由を考えてみると、前述の脆弱性まとめのNo 1、2、3 とNo 4、6 についてはそれぞれ同じセキュリティリサーチャーにより発見・公表されていることがわかりますが、攻撃手法の性質から推測しても同種のテクニックや観点を展開し、異なるメーカ・機種で脆弱性を発見しているものと思われます。現状で打ち止めなのか、今後も断続的に発表されるのかはわかりません。

また、攻撃者側から見た脆弱性としての利便性や社会に与えるインパクトの大きさが改めて認知されたため、様々な攻撃者やセキュリティリサーチャーが新たな脆弱性を発見するためのリソースを割いてくる可能性も考えられますので、しばらくの間は同様の脆弱性情報に注意が必要と考えます。

-PoCリリースから攻撃観測まで

本記事執筆時点ではNo5のPalo Alto CVE-2020-2021を除いて*1、脆弱性を利用するためのPoC(概念実証コード)が公開されています。いずれの脆弱性でもPoC公開日から攻撃観測までのスパンは非常に短く、数日~1,2週の間に攻撃を行うための偵察活動や実際の攻撃が行われる傾向が続いています。

ネットワーク機器という性質上、誰でも容易に探索やアクセス・攻撃が可能であり管理者と攻撃者のスピード勝負という状況になっています。

*1:当該脆弱性も本ブログ執筆時点ではPoCは未確認ですがほぼ間違いなく公開されることが予想されています。

-被害発生時の脅威について

これらの脆弱性が悪用されるとどのような事態が起こり得るのでしょうか?

最もシンプルなものとしてはNo1 Fortigate CVE-2018-13379 や No3 Pulse Secure CVE-2019-11510 のように、システムにキャッシュされているユーザ名やパスワードがリモートから読み取られる脆弱性です。攻撃者が通常は非公開となっているはずの特定パスへアクセスすることで認証情報が漏洩し、正規ユーザになりすましてVPNサービスへログインされる可能性があります。

また、No2 Palo Alto CVE-2019-1579 やNo4 Citrix CVE-2019-19781のように、リモートからコード実行が可能となる脆弱性についても極めて大きな危険性をはらんでいます。アプライアンスでの各種コマンド実行が可能となるため設定変更を行った上でバックドアを仕掛けられ、攻撃対象組織の社内NWを侵害する際の利便性の高い踏み台とされる可能性があります。AD連携を行っていたと思われる事例ではドメイン管理者権限が取得され内部NWに横展開された上で最終的にRansomwareがばらまかれてしまうという事例*2が印象的です。

VPNサービスは社外から社内の様々なリソースへアクセスするために利用されますが、一度VPNやネットワーク機器を経由して侵入されてしまうと様々なNW境界防御を迂回した状態で攻撃者もそれらのリソースに自由にアクセスすることが可能となります。J-CRATの活動レポート*3ではこれらの攻撃を「ネットワーク貫通型攻撃」と総称されていますが侵入時や情報が持ち出される際にも検知しづらく非常に厄介な攻撃となり得ます。

-パッチ適用後も注意

パッチ適用前に何らかのバックドアを仕掛けられ、パッチ適用後も侵害され続けている事例が報告されています。実際にPulse Secure*4やCitrix*5の脆弱性ではその様な事例が多く観測されており注意喚起が行われています。

パッチ適用により穴を塞いだ後も安心せず、攻撃者による侵害の痕跡(IoC)を確認するようにしましょう。現在の所はいずれの脆弱性でも攻撃者による侵害の痕跡(IoC)を確認する方法やツールが公開*6されていますので、それらを活用したり、公表されていない場合はメーカへ問い合わせを行うことを推奨します。

なお、侵害の痕跡(IoC)確認についても、機器のアクセスログを参照する方法となりますのでログがローテートして消失する前の早めの確認が必要です。

-攻撃発生後の対応

Pulse Secureの脆弱性などは19年8月頃から継続的にインシデントが発生し話題になっていますが、パッチ公開から1年以上が経過した現在でも海外や日本国内でも同脆弱性が悪用されたインシデントが発生しています。攻撃が発生するまでのスピードが非常に早い一方で、しばらく時間が経過してから侵害が発生しなかったとしても攻撃の潮流が他の脆弱性に移ったという見方をすべきでは無いと考えます。

影響を受ける範囲やサーバ台数が膨大な場合は攻撃者側のリソースが追いつかずに、緩やかに侵害対象を見極め攻撃を行うという事情があるのかもしれません。他の脆弱性も同様ですが、脆弱性公表から数ヶ月~数年後も脆弱性対応が適切に行われない限りは注意が必要です。

■まとめ

ネットワーク貫通型攻撃に利用可能な脆弱性が発生した場合は極めて重大なインシデントが引き起こされる可能性があります。今後も継続的に発見される可能性がありますので、情報を注視し早めの対応ができる手順を整えることを推奨します。

例:

・JP-CERTの注意喚起情報*9などをメール受信し脆弱性情報の注視を行う

・深刻な影響があり自社に影響する脆弱性が出た場合は可能な限り迅速にパッチ適用を行う

・パッチ適用後にすでに侵害の痕跡が無いかを確認する

また、次項で示すとおり古い脆弱性が放置されているケースがあります。自社環境や海外拠点などの対策状況を改めて確認することをご検討ください。

■SHODAN等での観測状況

以降は参考情報として、いくつかの脆弱性をピックアップしてSHODAN等で観測した情報をまとめて行きたいと思います。

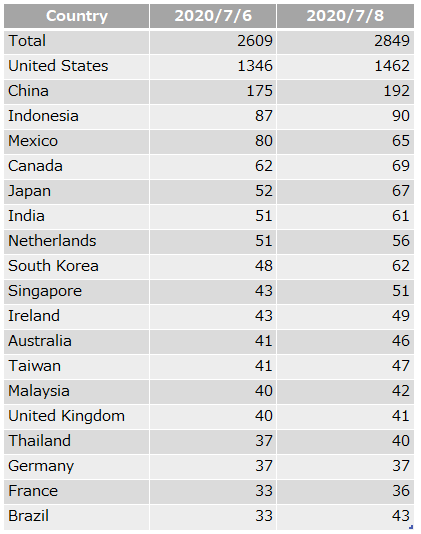

■F5 BIG-IP CVE-2020-5902

同脆弱性については脆弱性を持つサーバをピンポイントで検索可能なVulnオプションが利用可能です。

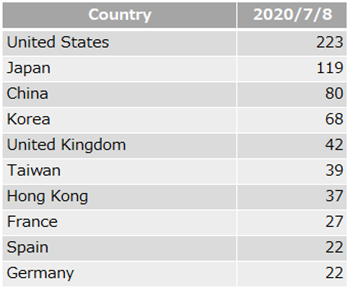

7月8日 10時頃に"Vuln:CVE-2020-5902"で取得したデータではグローバル 67カ国で2,849台、日本国内で67台がヒットしました。

なお7月6日に取得したデータと比較を行うと台数が微増しています。7月6日に脆弱性有りとヒットしたサーバの内の約140台程度は7月8日のデータでは見られず何らかの対処が行われたと思われますが、SHODANによるスキャンが継続実施中のためか、新たに検出された脆弱サーバの台数(240台)が上回っている状況です。

グローバルTOP19の国リスト

なお、当該脆弱性を持つ可能性があるサーバをSHODANで発見するためのクエリとして以下2種が複数のソースで挙げられていましたが、それぞれの結果を精査したところ残念ながら"Vuln:CVE-2020-5902"で検索した結果とは台数やリストされるホストが一致せず、BIG-IPの管理コンソールを公開しているサーバを特定することは出来ても脆弱性に該当しないサーバもヒットしてしまうようです。

・http.title:"BIG-IP®- Redirect" :8,555台がヒット

・http.favicon.hash:-335242539 :7,285台がヒット

本脆弱性の影響を受ける台数としては、報告するセキュリティ企業により約3000台*10~約8000台*11と幅がありますが、前者が実際に脆弱性を持つ台数であり、後者はBIG-IPの管理コンソールを公開している台数であるという推測をしています。

■Pulse Secure CVE-2019-11510

同脆弱性についても脆弱性を持つサーバをSHODANで検索可能なVulnオプションが利用可能です。

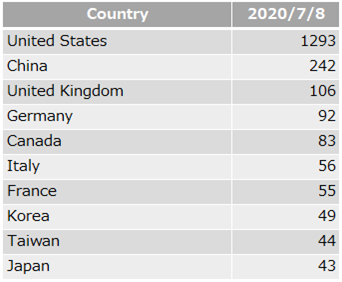

7月8日に取得した最新のデータは以下の通りとなっており未だに一定数の脆弱サーバが存在することがわかります。

グローバルTOP10のリスト

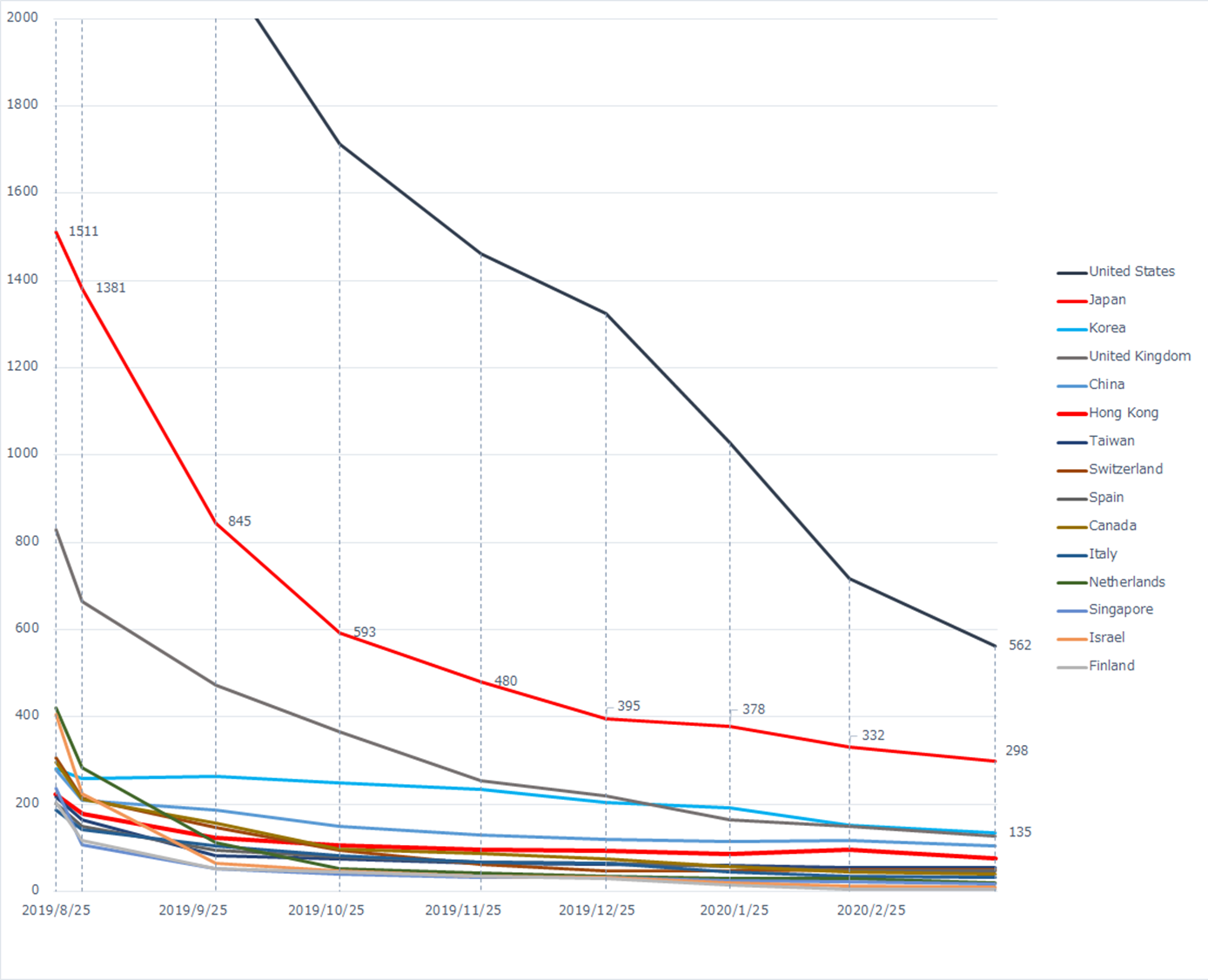

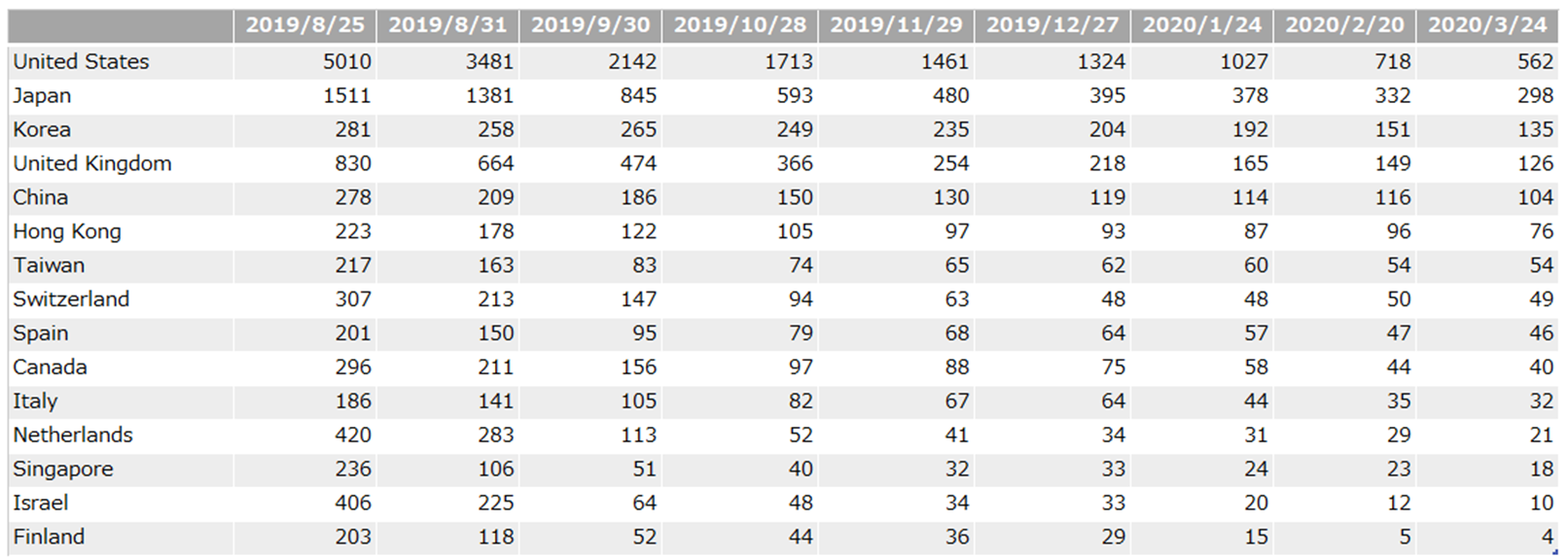

またBad Packets社が公開している脆弱サーバ数のデータ*12から興味深い傾向が見受けられましたのでそちらも触れておきたいと思います。同社は19年8月から20年3月の間に定期的にグローバルのスキャンを行った結果を公開しています。

そのデータをサマライズしたものが以下のグラフです。

19年8月25日に行われた初回スキャンの各国の台数を100%とし、期間を経るごとにどの程度の割合が低減していくか?という観点で主要な国のデータを整理したところ、韓国、中国、香港、台湾、日本といったアジア諸国の残存率の高さが目立つ結果となりました(20年3月時点のデータです)。前回の記事でExchange Serverの脆弱性対策傾向も整理*13しましたが、やはり同様の傾向が見られました。

一方、シンガポール、ネーデルラント(オランダ)、イスラエル、フィンランドのような残存率が低い国については初期の対応スピードが圧倒的に早く、PoCが公開されて約1週間で50~60%、1ヶ月後には約25%~15%まで対応が進んでいます。特にイスラエル、ネーデルラント(オランダ)は他の脆弱性でも同様に対応が早い傾向がありますが、お国柄のようなものが現れているのでしょうか。いつの日か各国の脆弱性アナウンス事情や取り組みなどを調べたいものです。

日本の傾向としてはグローバル平均よりも若干早いペースで対応が進んでいましたが、19年12月に残り25%程度になった頃から進捗が極めて悪くなり、20年7月8日時点でも100台以上のサーバが脆弱な状態で放置されています。

同脆弱性はメーカやJP-CERTや各種ニュース記事でも繰り返し注意喚起が行われているため、IT管理者の目には一度は届いていると思われますが、自社環境への影響確認の不備なのか、脆弱性の重大度がうまく伝わってないのかは不明ですが悲惨なインシデントの発生を防ぐためにもこの手の残存サーバへの脆弱性対応促進はなんとか出来ないものかと思います。

以下は脆弱サーバ数を数字で示したものです。参考情報として記載します。

■Citrix CVE-2019-19781

同脆弱性についても脆弱性を持つサーバをピンポイントで検索可能なVulnオプションが利用可能です。

参考情報としてSHODANで取得した最新の台数を記載します。

グローバルTOP10のリスト

飽きられるといけませんので、そろそろ別種のネタで記事を書きたいと思いつつ締めたいと思います。

最後までお読みいただきありがとうございました。

フォローしませんか?

この記事の筆者