■概要

2020年2月に公表されたMicrosoft Exchange Serverの脆弱性 CVE-2020-0688について、本脆弱性を複数のAPTグループが利用した痕跡を確認したとしてUS-CERTから注意喚起が出されたり、2020年6月24日にも改めてMicrosoft社より注意喚起が出されました。

本記事では当該脆弱性の概要をまとめ、前回の記事*1同様に弊社がSHODANで観測した情報を紹介したいと思います。

*1:

/blog/2020/06/smbshodan.html

本脆弱性の影響を受けるサーバが特に海外を中心として多数存在しているため、海外拠点や子会社の対策状況を早急に確認いただくことを推奨いたします。

■CVE-2020-0688について

Microsoft Exchange Serverのリモートコード実行の脆弱性です。本脆弱性を悪用された場合、システム権限でのコード実行が可能となるためメールサーバの設定変更やメールの情報漏洩、更には組織内ネットワークへの侵入経路として悪用される事例が報告されています。

本脆弱性を実際に悪用可能なPoC(概念実証コード)やExploit Moduleもリリースされていること、脆弱なサーバを探索するアクティビティが観測されていること、いくつかの組織では被害がでていることなどから早急な対策が必要です。

対象は以下OSバージョン未満が該当します。

・Microsoft Exchange Server 2010 SP3 Update Rollup 30

・Microsoft Exchange Server 2013 Cumulative Update 23

・Microsoft Exchange Server 2016 Cumulative Update 14

・Microsoft Exchange Server 2016 Cumulative Update 15

・Microsoft Exchange Server 2019 Cumulative Update 3

・Microsoft Exchange Server 2019 Cumulative Update 4

タイムラインを簡単に整理すると以下の通りです。各リンク先にて修正パッチ、脆弱性の詳細、攻撃手法が解説されておりますので必要に応じてご参照ください。

・2020年2月11日

Microsoft社より脆弱性情報およびパッチがリリース

・2020年2月25日

PoCや攻撃手法に関する情報が公表され始める

・2020年2月26日

脆弱なサーバを探索する活動が観測される

・2020年3月10日

US-CERTより攻撃観測の注意喚起が出される

・2020年6月24日

Microsoftより攻撃観測の注意喚起が出される(新たな攻撃シナリオの解説もあり)

■SHODANでの観測状況について

O365などのSaaS型メールサービスが普及する今日、SHODANによる調査を実施するまではかなり少数のサーバのみが影響を受けると考えていましたが、調査の結果として想定よりはるかに多いサーバが影響を受ける可能性があることに気付きました。

■調査方法について

SHODANでは既知の脆弱性を持つデバイスを検索可能なVulnsオプションが用意されていますが、残念ながらCVE-2020-0688はVulnsオプション非対応のため、今回は別の手法で脆弱性の影響を受けるサーバの洗い出しを行いました。

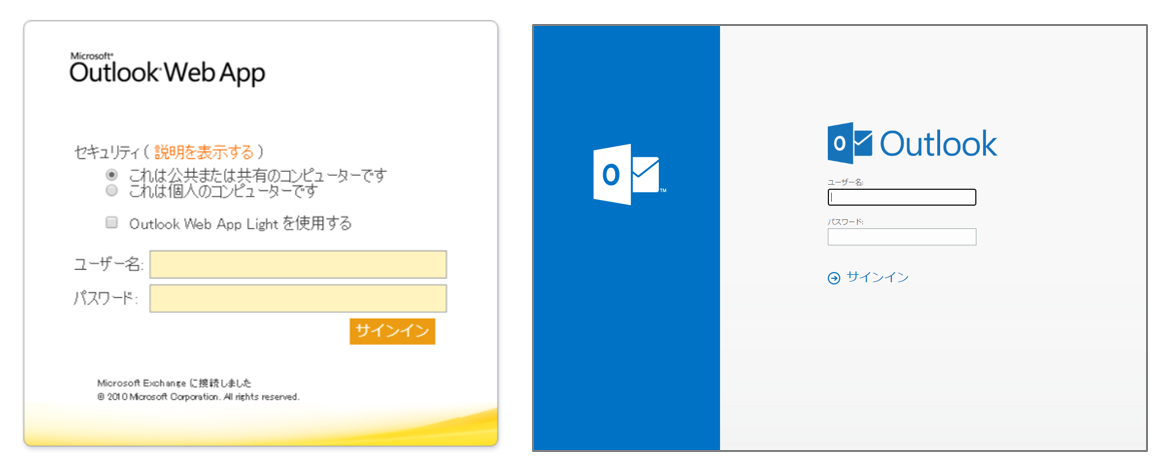

1:"http.title:outlook"にてOWA画面(現名称 Outlook on the web)を公開するサーバを検索します。これによりExchange Serverが稼働しているサーバを洗い出します。グローバルを対象として260,586台がヒットしました。

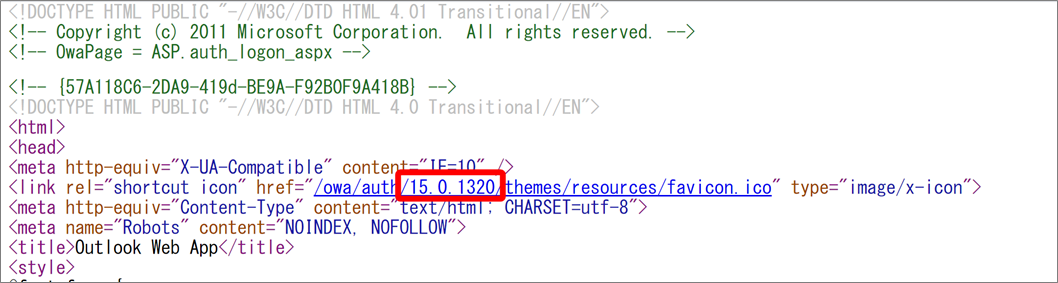

2:上記サーバ郡を対象に、SHODANが取得しているHTMLデータ内よりOWA画面に含まれるバージョン情報を抽出します。Exchange Server のOWAのHTML内には多くの場合以下のようなバージョン情報を確認することができます。今回の調査では26万台中の約2.6%のサーバのみがバージョン情報を秘匿していましたが、97.4%のサーバではバージョン情報を取得することができました。

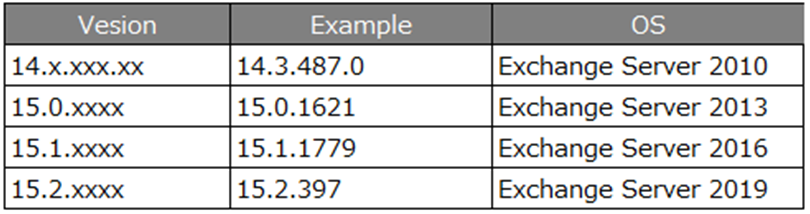

3:Exchage Serverはこのバージョン情報をもとにOSバージョンや適用されているパッチまで判断可能となっています。

バージョン情報とOSの対応表は以下の通りです。

バージョン情報と適用されているパッチとの対応付は以下URLにて公開されています。

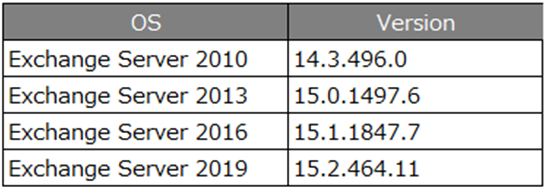

今回は以下バージョン未満の場合に脆弱性ありとして判定をしています。

これらの情報を整理することで脆弱性の影響を受けるサーバの分布などを調査しました。

■調査結果

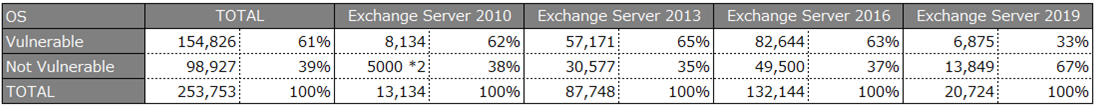

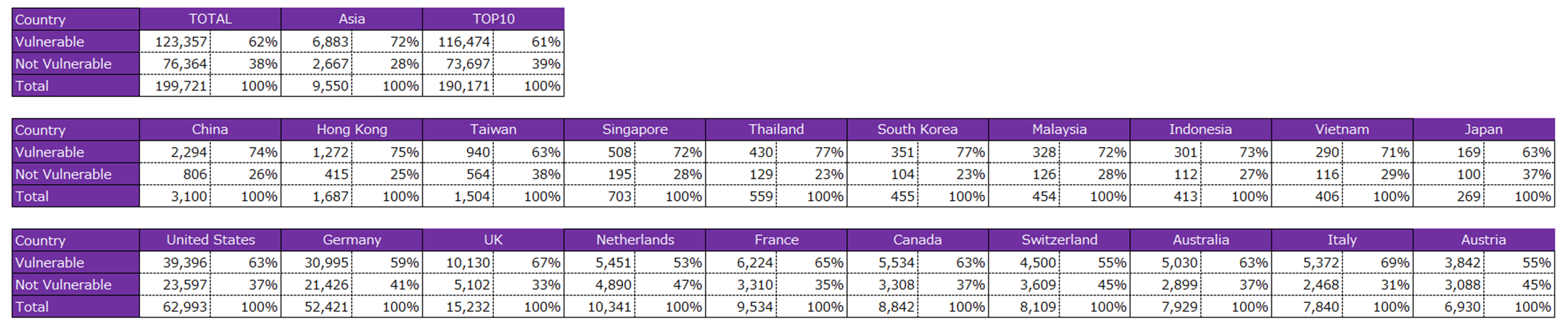

今回調査対象としたサーバでの調査結果は以下の通りです。驚くことにバージョン情報が取得できた調査対象253,751台中の61%にあたる113,458台がパッチ未適用であることがわかりました。特にExchange Server 2010~2016まではおよそ6割のサーバがパッチ未適用の状態となっています。Exchange Server 2019は構築後間もないこともあり、積極的にメンテナンスされているためか7割近いサーバはパッチを適用されていることが確認できました。

*2:なお、Exchange Server 2010については最新のパッチ(14.3.496.0)を適用した場合でも、OWAのバージョンが更新されない場合があるという情報があったため、その可能性がある5000台は非該当台数としてカウントしています。

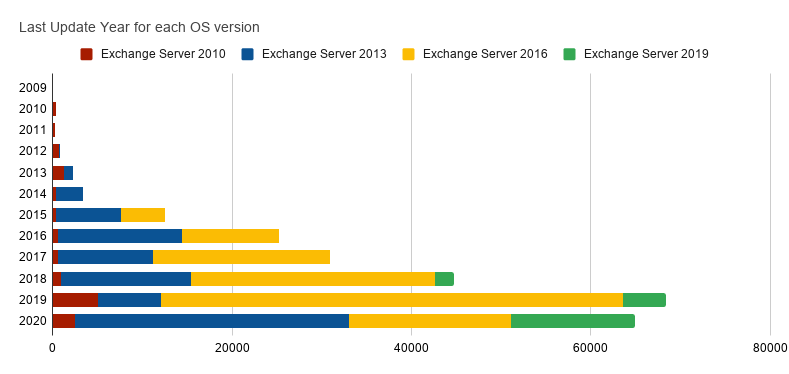

次にパッチ適用の傾向を把握するため、最後にパッチ適用が行われた年の調査を行いました。やはりメールサーバという性質上、アップデートが積極的に行われていないためかいずれのバージョンでも数年間パッチが適用されていないサーバが多い状況となっています。

■国ごとの統計について

続けて、特定の国毎に統計を取ります。

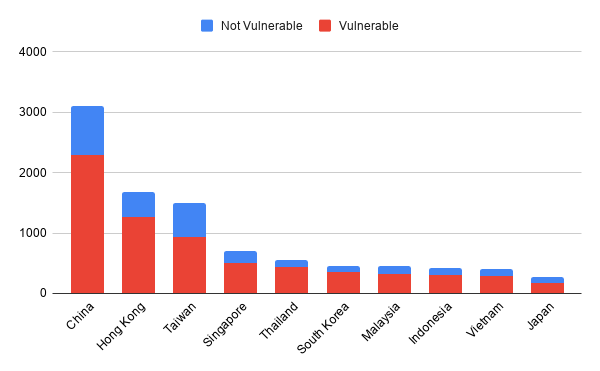

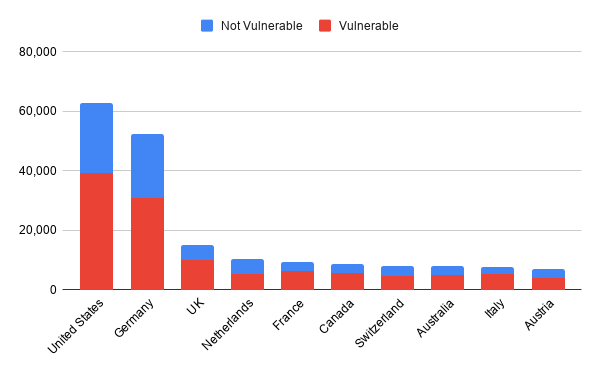

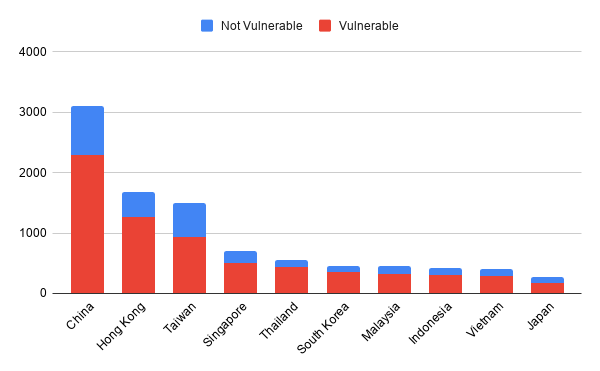

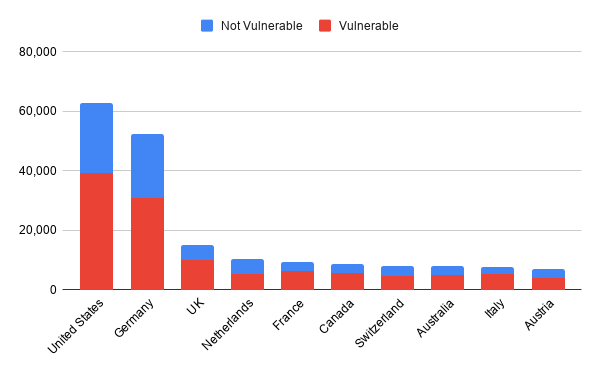

今回は都合上、日本および日系企業が多いと思われるアジア圏*3とExchange Serverの利用が多いTOP10*4の国に限定して結果を示します。

*3:中国、香港、台湾、シンガポール、タイ、韓国、マレーシア、インドネシア、ベトナム

*4:米国、ドイツ、英国、ネーデルラント、フランス、カナダ、スイス、オーストラリア、イタリア、オーストラリア

以下の通り、国によってパッチ適用状況の進行状況に差が生じていることがわかります。全体でのパッチ適用率が約6割であることに対して、特にアジア圏では対応が遅れており多くの場合7~8割ほどが未対策のようです。弊社では今回の脆弱性以外にも国毎のパッチ適用スピードなどを定期計測していますが、おおよそこの様な傾向が見られます。

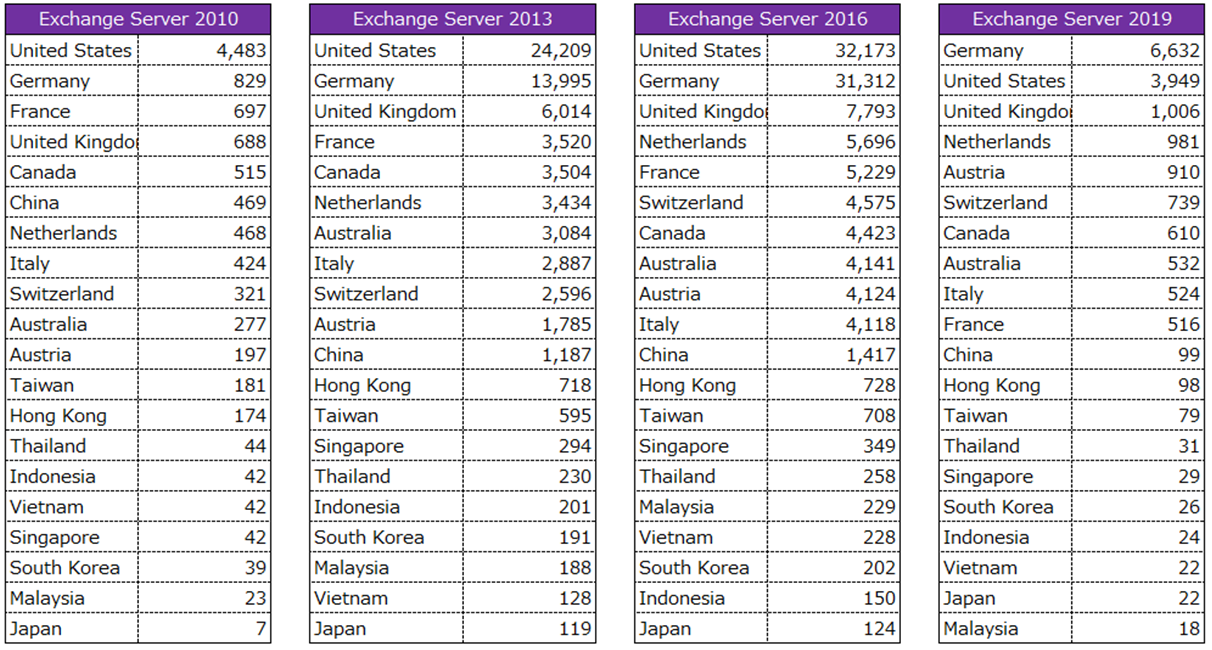

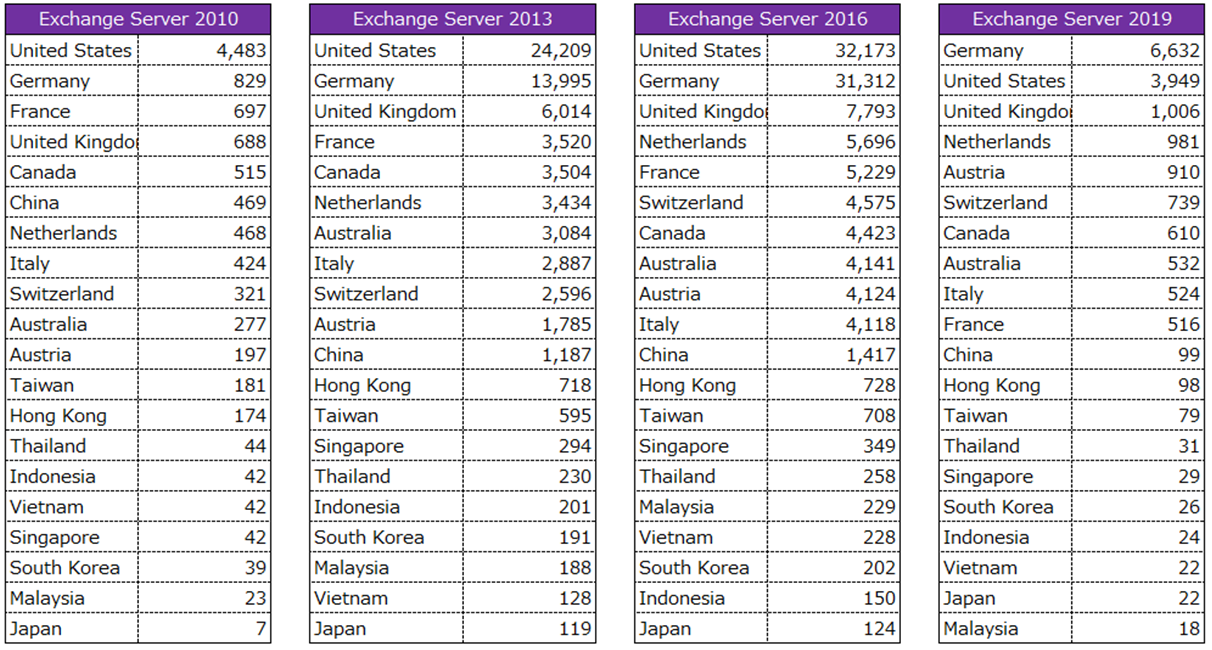

参考情報としてOSバージョンおよび国毎の利用台数を掲載します。

■まとめ

悪用可能性の高い脆弱性CVE-2020-0688が2020年2月に公表され、それを悪用する攻撃事例が複数観測されています。

特に海外を中心として当該脆弱性の影響を受けるサーバが多数存在しています。海外拠点や子会社において現在もExchange Serverを利用している場合は、過去の脆弱性も含めて適切に対処されているかご確認ください。