ProxyLogonのまとめとExchange Serverの利用状況について

■概要

2021年3月3日、後にProxyLogonとの通称が脆弱性発見者より公表されたExchange Serverの脆弱性CVE-2021-26855と、それに関連するいくつかの脆弱性(CVE-2021-26857、CVE-2021-26858、CVE-2021-27065)がすでに攻撃者により悪用されている状況が観測され、国内外の多くの機関から注意喚起が行われています。

本脆弱性を悪用するためのAttack Surface/攻撃対象面であるExchange ServerのOWAの画面については、その性質上インターネット側にアクセス元を制限せずに公開されていていることが多く、これは世界中の攻撃者がいつでも脆弱なサーバを攻撃できるということになります。マイクロソフト社より情報が公開された当初、攻撃は観測されているものの限定的なものである、との見方がありましたが、その後かなり広範囲ですでに攻撃や侵害が行われている可能性があることが判明し継続して注意喚起が行われている状況です。

今回の記事では過去の脆弱性まとめシリーズとは少し趣向を変えて、ProxyLogonの影響を受けるサーバ台数をカウントするのではなく、少し異なる形でExchange Serverのアップデート状況に関する報告を行います。残念ながら本脆弱性を悪用した被害が今後、数年以上の長期に渡り発生することを示唆するような調査結果となりました。

■今回の脆弱性について

すでに多くのレポートで詳細が述べられていますが、脆弱性についても簡単にまとめておきたいと思います。

ー 脆弱性概要

https://msrc-blog.microsoft.com/2021/03/05/microsoft-exchange-server-vulnerabilities-mitigations-march-2021/

https://unit42.paloaltonetworks.jp/microsoft-exchange-server-vulnerabilities/

ー 影響範囲について

以下バージョンのExchange Serverが影響を受けます。

・Exchange Server 2019 CU8/7以下でKB5000871未適用の場合

・Exchange Server 2016 CU19/18以下でKB5000871未適用の場合

・Exchange Server 2013 CU 23以下でKB5000871未適用の場合

・Exchange Server 2010 SP3CU 32未満の場合

ー 対策方法

2021年3月8日時点で公開されている情報では、根本対策としてはマイクロソフト社より公開されたSecurity Updateパッチを適用するのみです。このパッチを適用するためには各Exchange Serverのバージョンを最新または1つ前の累積アップデート(CU)バージョンまで上げる必要があります※1。いずれも比較的最近リリースされたCUとなっており、これより前のバージョンのCUを利用しているサーバでは段階を踏んでアップデートする必要があります。

Exchange Server 2019

・Exchange Server 2019 CU8 / 2020年12月15日公開

・Exchange Server 2019 CU7 / 2020年11月15日公開

Exchange Server 2016

・Exchange Server 2016 CU19 / 2020年12月15日公開

・Exchange Server 2016 CU18 / 2020年11月15日公開

Exchange Server 2013

・Exchange Server 2013 CU23 / 2019年6月18日公開

Exchange Server 2010 SP3

こちらは例外的にSP3系であればどのバージョンでも適用可能なようです

2021年3月11日 追記

※1:マイクロソフト社より情報が公開された当初、一連の脆弱性を修正するためのパッチは上記の通り比較的新しいCUのみが対象でしたが、その後の追加措置により、比較的古いCUであってもパッチ適用が可能な形でリリースされました。詳細は以下URLをご参照ください。

ー パッチ適用が難しい環境でのワークアラウンド集

ー パッチ適用におけるQA集

ー 注意点

今回の脆弱性も、その性質上パッチを適用すれば対策完了というわけではありません。

特にインターネット側に公開されているサーバについてはすでに何らかの侵害を受けていることを前提として、パッチを適用した後に以下情報を参考に侵害有無の確認を行ってください。

https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

前回記事からの繰り返しの注意喚起となりますが、パッチ適用前に攻撃者により設置されたバックドアを通じて、パッチ適用後も侵害され続けるという事例を忘れてはいけません。

※米国CISAから発出された以下の緊急指令においては侵害を前提にアクションを取るため、パッチ適用前にまず侵害有無を確認し侵害の兆候があった場合は証拠保全を行い、その後にパッチ適用を行うべきというステップが推奨されています。

https://cyber.dhs.gov/ed/21-02/

■Shodanでの集計方法について

Exchange Serverのバージョンについては以下の手法によりある程度正確に特定をすることができます。

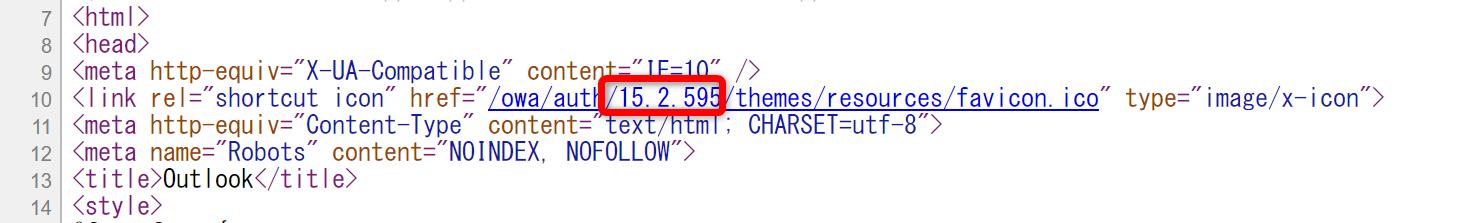

1:Shodanなどを利用し"http.title:outlook"にてOWA画面(現名称 Outlook on the web)を公開するサーバを検索します。これによりExchange Serverが稼働しているサーバを洗い出します。今回はグローバルを対象として2021年3月5日時点で261,668台がヒットしました。参考:昨年7月時点ではグローバルを対象として260,586台がヒット

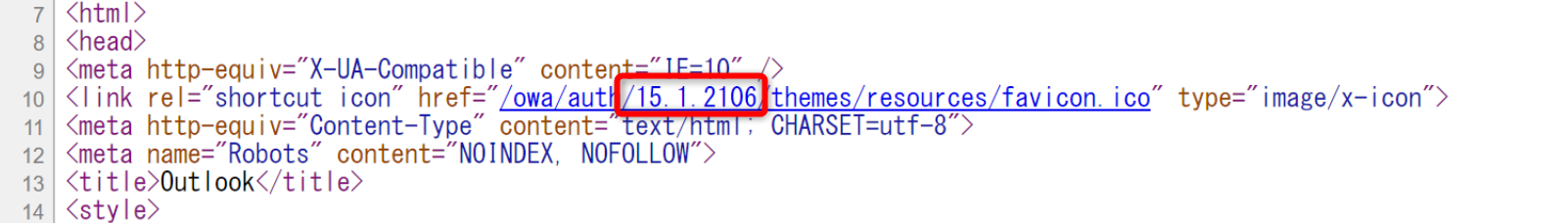

2:1の検索でヒットしたサーバ群を対象に、Shodanが取得しているHTMLデータ内よりOWA画面に含まれるバージョン情報を抽出します。Exchange Server のOWAのHTML内には多くの場合以下のようなバージョン情報を確認することができます。今回の調査では約26万台中の約1.1%のサーバのみがバージョン情報を秘匿していましたが、98.9%のサーバではバージョン情報を取得することができました。

参考:前回の調査では約26万台中の約2.6%のサーバがバージョン情報を秘匿していました。バージョン情報を秘匿していないサーバが増えた原因は後述するサーバアップデートやExchange Server 2010系のサポート終了によるリプレイス等が関与していると推測します。

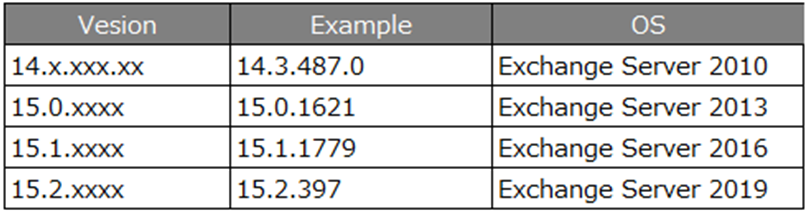

3:Exchage Serverはこのバージョン情報をもとにExchange Serverのバージョンや適用されているCUバージョンまで判断可能となっています。バージョン情報とのExchange Sevrerの対応表は以下の通りです。

バージョン情報とExchange Serverの各バージョンのCU(累積アップデート)との対応は以下ページをご参照ください。

たとえば以下のケースでは15.1.1713が確認できることから2019年2月12日にリリースされたExchange Server 2016の CU12を利用していると推測できます。

同じサーバをExchange Server 2016 CU18へバージョンアップデートすると以下の通り変化することが確認できます。

■集計について

ShodanによりProxyLogonの影響を受けるサーバのカウントを行うことを考えましたが、今回のSecurityUpdateパッチを適用した場合でも、Exchange Server 2010 SP3系を除きOWAのソース内のバージョンが変化せず、ProxyLogonの脆弱性に該当するサーバの正確なカウントができないことが判明したため、そちらは実施していません。代わりにいくつかの視点でExchange Serverのパッチ適用状況をまとめましたのでご一読いただけますと幸いです。

なお、Shodanで脆弱性調査を行うためのvulnオプション(Enterpriseライセンス契約がある場合に利用可能)について、今回の脆弱性に対応したとの情報がありましたが、検証を行ったところその精度に大きな疑問が残る結果となりました。本記事の"対策方法"の項目で記載したとおり、本脆弱性のパッチを適用するためには、まず最新のCUにアップデートを行う必要があります※2。そのため古いCUのバージョンについては無条件でProxyLogonに該当すると判断できますがShodanの結果では古いCUのExchange Serverの多くがProxyLogonは非該当として結果が表示されてしまいます。そのため今回はvuln:CVE-2021-26855のような検索は行わずに、HTMLソース内のバージョンを集計する方法を採用しています。

2021年3月11日 追記

※2:本記事冒頭の※1で記載の通り現在はより古いバージョンのCUでもパッチ適用が可能となりました。

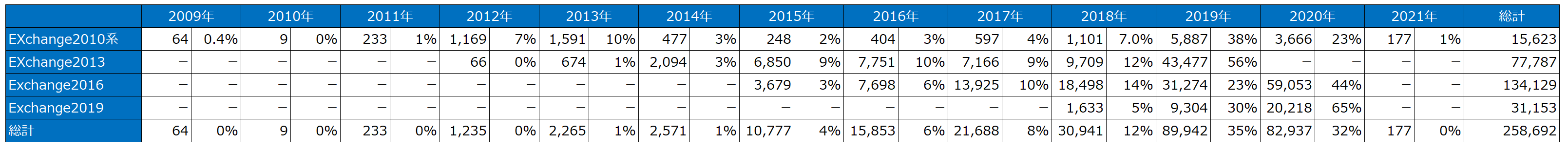

■各CUバージョンの分布について

まずはグローバルのExchange Serverが何年にリリースされたバージョンで稼働しているかを整理します。

上記の通り多くのサーバが数年以上もパッチを未適用の状況で稼働していることがわかります。また2020年10月13日に公式サポートが終了したExchange Server 2010系についても15,623台と未だに多くのサーバが稼働しているようです。

※上記の表はExchange Serverのバージョン/CU毎の台数を整理した上で、そのCUがリリースされた年毎に台数をカウントした結果です。

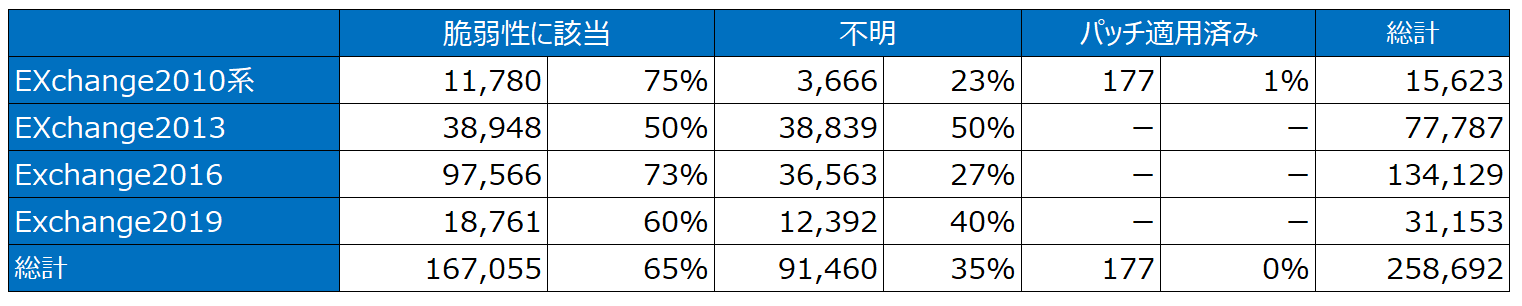

■ProxyLogonの影響

次にProxyLogonに関連した集計です。前述の通りProxyLogonに関連した脆弱性を修正するパッチ(KB5000871)を適用するためにはExchange Serverが最新または1つ前のCUである必要があります※3。グローバルのExchange Serverを対象に、パッチ適用が可能なCUを利用しているサーバはパッチ適用済みの可能性があるため"不明"としてカウントし、それ以前のCUのサーバは脆弱性に該当するとして集計しました。

2021年3月11日 追記

※3:本記事冒頭の※1で記載の通り現在はより古いバージョンのCUでもパッチ適用が可能となりました。しかしながら以下集計は記事執筆(2021年3月7日)時点の情報として修正を行っておりません。

65%以上のサーバはKB5000871の直接適用ができないため、まずは最新または1つ前のバージョンにアップデートを行う必要があります。

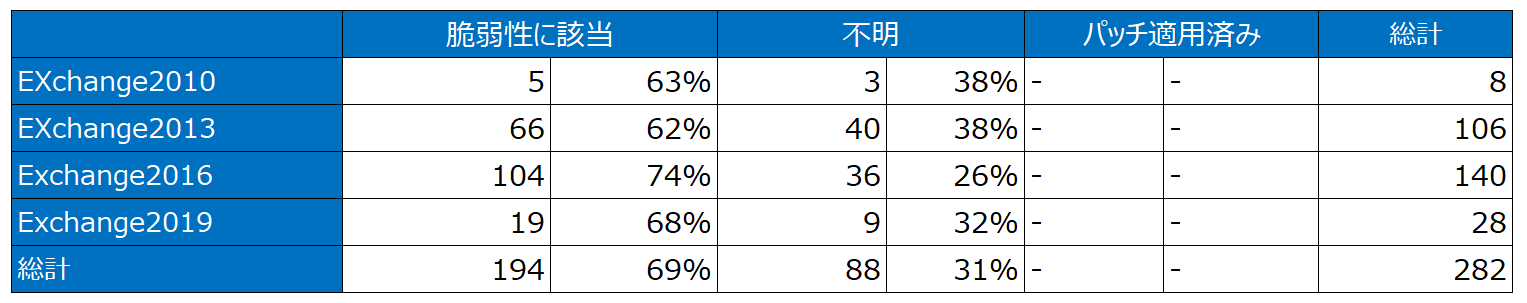

上記表から日本に限定した結果が以下の通りです。

日本国内のExchange Serverの69%はKB5000871の直接適用ができない、ProxyLogonに該当するサーバであるという結果になっています。加えて"不明"の中の大部分のサーバは実際はKB5000871が未適用と思われるため、実際にはより多くの台数が影響を受けると推測します。

■2020年2月に修正されたExchange Serverの脆弱性の追加調査の結果

昨年話題になったExchange Serverの脆弱性CVE-2020-0688について覚えていますでしょうか?

2020年7月に記事(Exchange Serverの脆弱性まとめとSHODANでの観測状況)としてまとめましたが、今回のProxyLogonの脆弱性と同様に、攻撃手法の詳細や攻撃のためのツールが公開され実際の攻撃も観測されたことで、2020年2月に修正パッチがリリースされて以降、国内外の多くの機関から注意喚起が出されました。米国のセキュリティ関連機関であるCSAが中国政府の支援を受けた攻撃者グループが利用する脆弱性としてもリストしていました。

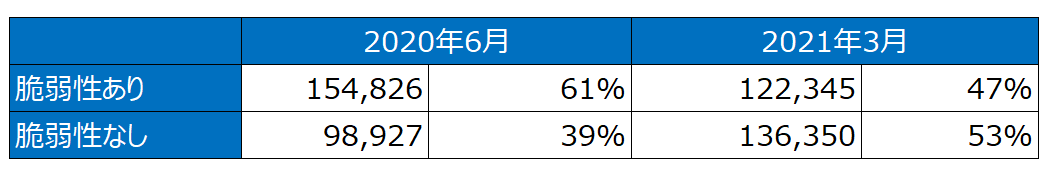

それほどの注意喚起をなされた脆弱性について、パッチのリリースから約1年後の現在でどれほど対策が進んだかを見てみたいと思います。まずはグローバルを対象として、筆者がShodanよりデータを取得していた2020年6月と2021年3月のデータを並べてみます。

2020年2月のパッチリリースから約1年が経過し、ようやく対策済みのサーバが半数を超えたようです。筆者は他のブログ記事にもある通り、本脆弱性のみならずいくつかの脆弱性のグローバルでの対応状況を定期的に集計していますが、このペースはSSL-VPN機器などの脆弱性と比較してかなり遅いように感じています。例えばPulse Secureの脆弱性(CVE-2019-11510)は、パッチリリースから約5ヶ月後にはグローバルの半数以上の機器が対策されました。

当然Exchange Serverなどのプラットフォーム製品とNW機器を単純比較することはできません。脆弱性対応において非常に大きな要素の1つと感じているのが有効な契約情報の有無です。それがどういうことなのかを、ここ数年の動向を踏まえてご説明します。

緊急性の高い脆弱性や攻撃情報が公表された場合、各種IT系のWebメディアやJPCERT/CC、セキュリティベンダより、対象組織を限定しないブロードキャスト型の注意喚起が繰り返し行われます。普段から自発的に脅威情報を収集するような感度の高い組織はこの時点で対策が取られます。しかしながら、やはり一定数はどれだけ注意喚起をブロードキャストで繰り返し実施したとしても情報が行き届かなかったり、その緊急性が上手く伝わらない組織が残ります。その様な場合には機器を製造販売するメーカや、弊社のような販売代理店、保守サポートを受け持つベンダが管理する契約情報をたどり、JPCERT/CC等と協調しながらユニキャストでの注意喚起を繰り返し行うことで、残りの層に対策を促すことができます(そこまでしても僅かな一定数は未対策のまま残り続け、これが脆弱性対策におけるラストワンマイルだと感じています)。

一方、WindowsOSやExchange Serverなどのプラットフォーム製品においては、有効な契約情報を統合的に管理することが質、量、販路、提供形態などの様々な観点で難しく、脆弱性情報を届けるための手がかり≒有効な契約情報が存在しないことが脆弱性対策のスピードにも影響を及ぼしているのではないかと考えます。

自発的に情報を収集し対策を行える組織に対するわかりやすい脆弱性情報通知については関係者の尽力によりかなり充実してきたものと思いますが、次のフェーズとしてはブロードキャスト型の告知では情報が行き届かない組織へ、いかに情報を届けて対策を実施してもらうかを考える時にあると感じています。

■2020年2月に修正されたExchange Serverの脆弱性の追加調査の結果(国別集計)

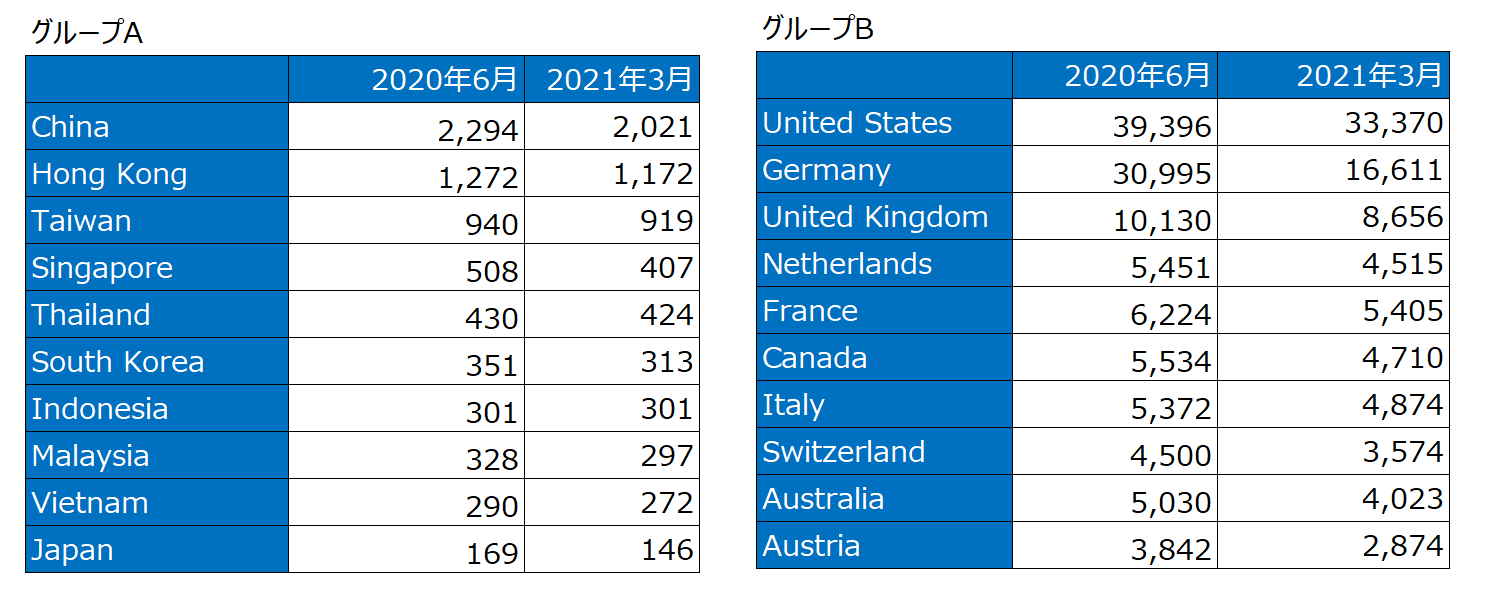

昨年話題になったExchange Serverの脆弱性CVE-2020-0688についてまとめた記事において、日本および日系企業が多いと思われるアジア圏をグループA、グローバルでExchange Serverの利用が多いTOP10の国をグループBとしてグループ分けして、脆弱性の対策状況を集計していました。

今回改めて、CVE-2020-0688のパッチがリリースされた2020年2月の各国のExchange Server台数を100%とした時に、CVE-2020-0688の脆弱性を抱えるサーバが2020年6月→2021年3月に至るまでにどの程度減少しているかを示したグラフが以下となります。例えばグループAの中の日本のデータを確認すると2020年2月時点を100%として2020年6月には63%、2021年3月には51%のサーバが脆弱性を抱えているという状況がわかります。

残念ながら日本を含むグループAはいずれの国でもグローバル平均(黒の点線で表記)より対策が遅れている状況となりました。グループBについては世界で2番目にExchange Serverの利用が多いドイツの対策の速さが際立っています。

最後にCVE-2020-0688の脆弱性を抱えるExchange Serverの各国の台数を表として掲載します。

■まとめ

今回の集計を通じ多くのExchange Serverが数年以上もパッチを適用せずに稼働しており、繰り返しの注意喚起が行われた脆弱性に対してもなかなか対策が進まない状況を整理でき、改めて脆弱性対策の難しさを感じました。

ProxyLogon(CVE-2021-26855)についてはCVE-2020-0688と比較してもより強いメッセージで注意喚起が行われていると感じます。約1年で極めて重大な脆弱性が複数回見つかったExchange Serverですが、どのような形で対策が行われていくか、今後も注視していきたいと思います。

フォローしませんか?