SMB関連の脆弱性まとめとSHODANでの観測状況

■概要

2020年6月現在、WindowsOSにおけるSMBに関する緊急度の高い脆弱性が複数公表されています。似た内容が多くやや混乱しやすいと感じたことから脆弱性概要や対策を整理するとともに、弊社がSHODANで観測した情報などと併せ、本ブログでまとめることとしました。本記事が脆弱性対策の参考となれば幸いです。

■SMB関連の脆弱性について

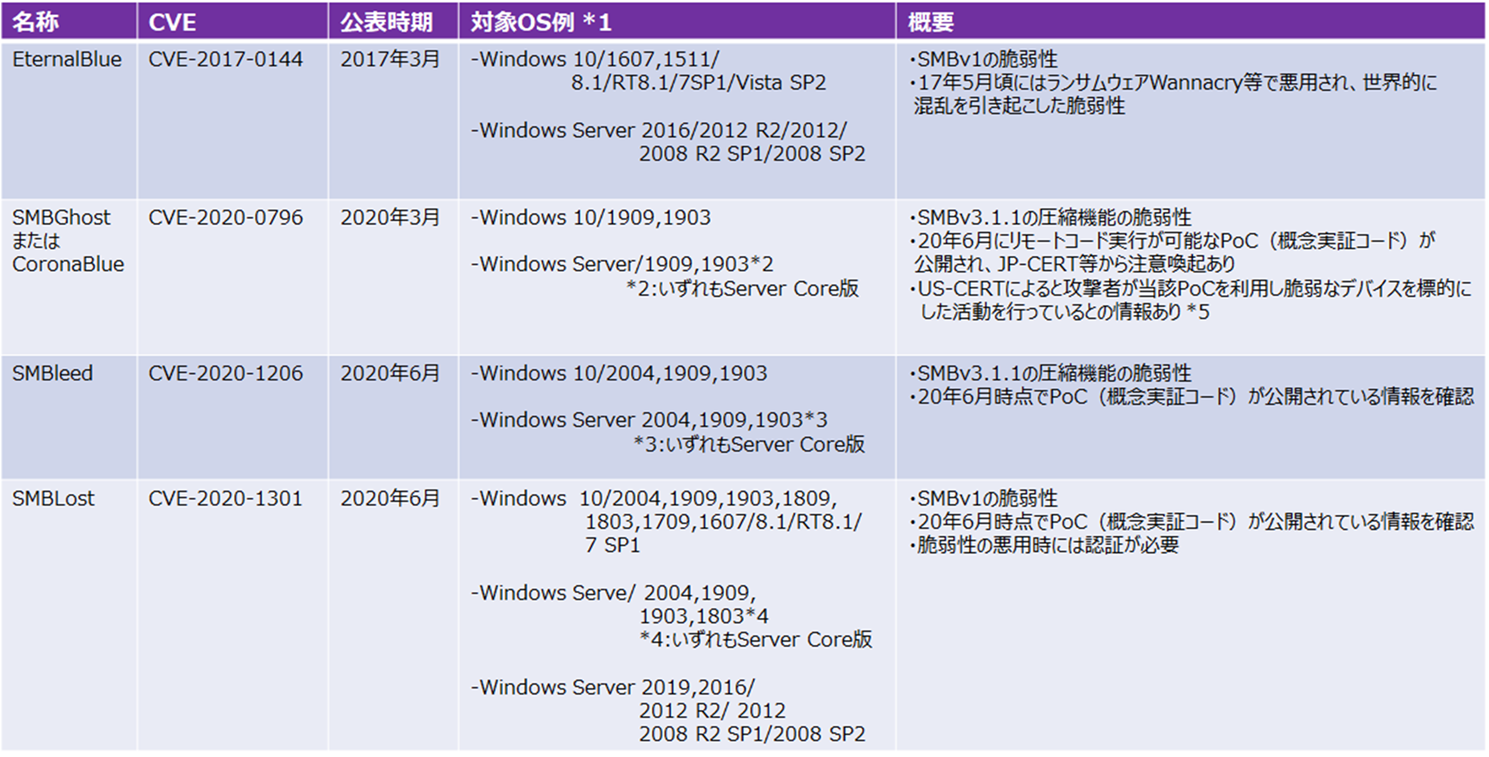

主要なSMBの脆弱性をまとめると以下のような形になるかと思います。

*1:対象OS例の表記はアーキテクチャやエディションを含む正式表記を省略している箇所があります

上記いずれの脆弱性も、よくある脆弱性とは同レベルに考えるべきではなく、現実世界でのリスクや危険度を考慮した場合にはできるだけ早急な対策が必要と考えています。

特にSMBGhost(CVE-2020-0796)やSMBleed(CVE-2020-1206)についてはすでにPoCが公開されている状況に加え、攻撃前の認証が不要でリモートからのコード実行が可能であるという脆弱性の性質上、ワーム型マルウェアとして転用が可能との見解もあります。つまり2017年に世界的に流行したWannacryやNotPetyaのように、ユーザの操作なしにネットワーク上で自動拡散し混乱を引き起こす可能性があるということになります。

■対策-パッチ適用

上記4つの脆弱性はいずれも本記事作成時点でMicrosoft社よりパッチが公開されていますので、自社で管理するサーバやクライアントでパッチ適用作業やパッチ適用状況の確認を進めてください。

以下にMS社のSecurity Update GuideのURLをまとめます。下記ページ内のリンクからパッチの取得が可能です。

EternalBlue(CVE-2017-0144)

SMBGhost(CVE-2020-0796)

SMBleed(CVE-2020-1206)

SMBLost(CVE-2020-1301)

-Windows 10でのパッチ適用確認方法

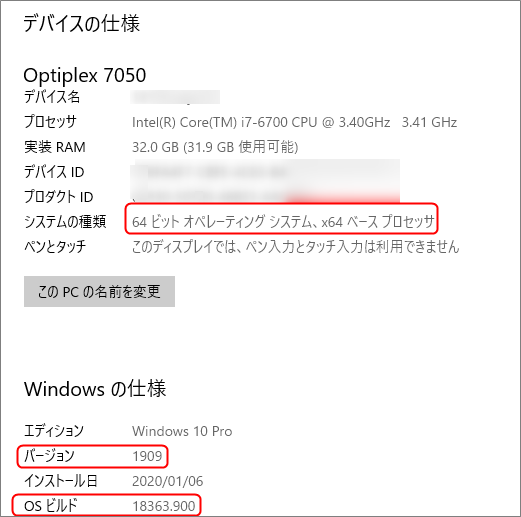

Windows10でのパッチ適用状況の確認方法は他のWindowsOSとやや異なりますので、それについて触れておきたいと思います。

これまでのWindowsOSは脆弱性を修正したパッチについて、過去にリリースされたものを網羅的に適用する必要がありましたが、Windows10では最新のパッチに過去の修正も含まれているため、原則として最新の1回が適用されていれば問題ありません。そのため、Windows 10でのパッチ適用確認はOSのビルド番号と、脆弱性が修正されたパッチのビルド番号を比較し、OSの表示がより新しいことを確認してください。

具体的な手順は以下の通りです。

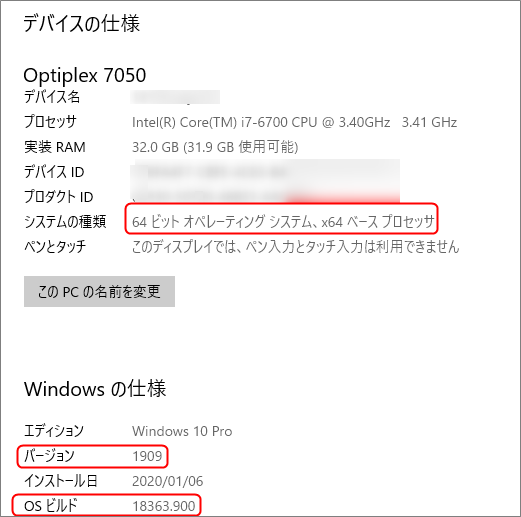

1:Windowsキー+X で表示されたメニューの "システム" を選択

2:Windowsの仕様に表示されたバージョン(例 1909)とOSビルド(例 18363.900)やアーキテクチャ(例 64bit)等を確認

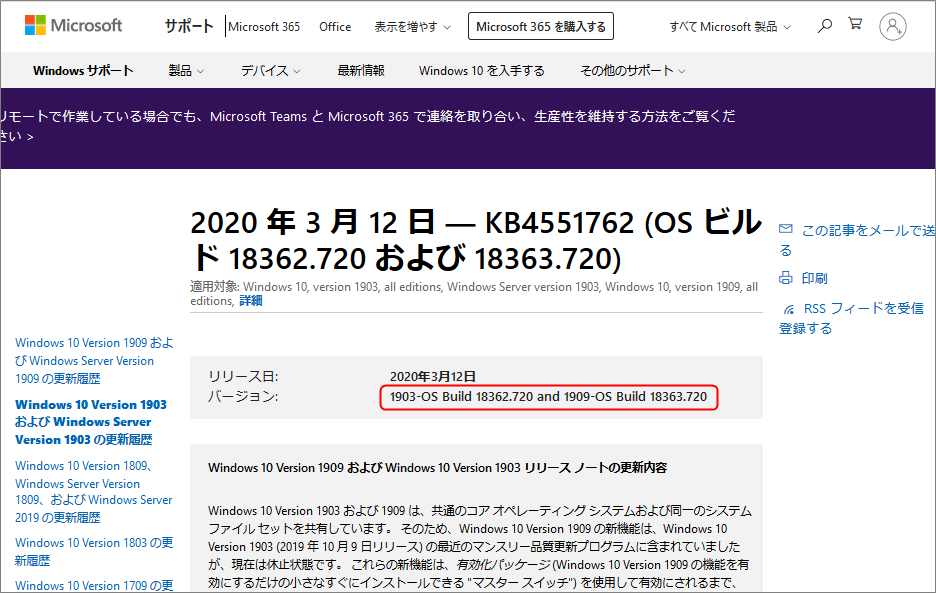

3:MS社のSecurity Update Guide より利用しているOSに適合するKBのリンクをクリック

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796

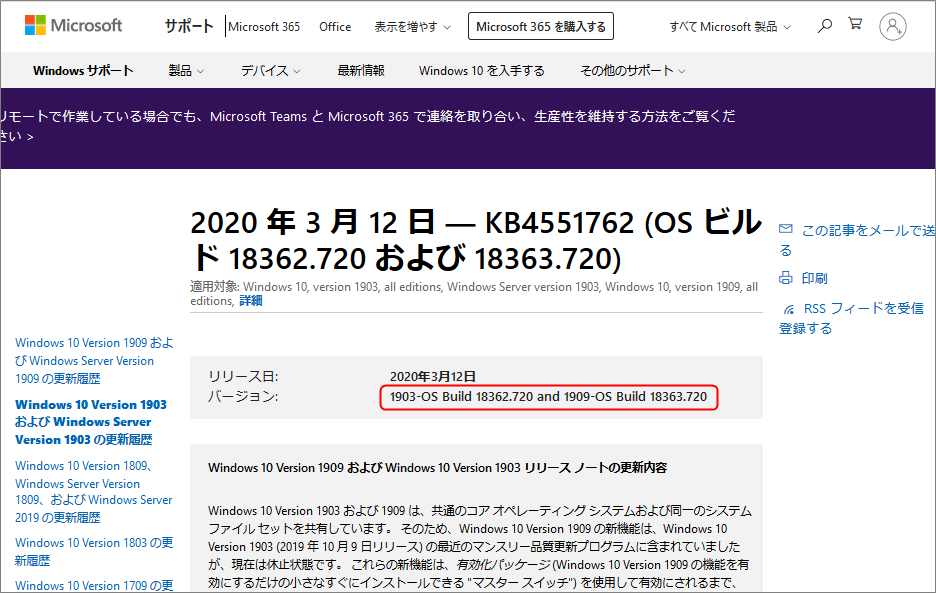

4:KBの解説記事に表示されたビルドとOSのビルドを比較し、OSがより新しいビルド番号であれば脆弱性は解消されていると判断できます。

https://support.microsoft.com/ja-jp/help/4551762/windows-10-update-kb4551762

■対策-パッチ適用以外

脆弱性への根本対策としてはパッチ適用が望ましいですが、端末の用途や状況によってはすぐに適用が難しいケースも少なくないと思われます。その場合は以下のような対策をワークアラウンドとしてご検討下さい。

-全脆弱性共通:SMB関連トラフィックの制御

SMBの通信で利用されるTCP/445のポート公開状況を確認し、FWなどでの制御を検討して下さい。社内NWにおける通信はもちろんのこと、特に外部(インターネット)からアクセス可能なサーバやデバイスの有無は念入りに確認して対策を実施してください。また、このタイミングで日々の管理から漏れている野良サーバの洗い出しも推奨します。TCP/445へのアクセス制御がどうしても難しい場合は、最低限アクセス元IPアドレスを制限するなどして下さい。

-SMBGhost(CVE-2020-0796) 及び SMBleed(CVE-2020-1206):SMBv3 圧縮機能無効化

上記2つの脆弱性についてはいずれもSMBv3.1.1の圧縮機能の脆弱性であるため、当該機能を無効にします。

無効にするためのPowerShellスクリプト例や注意点は以下URLの"Disable SMBv3 compression"を参照してください。

-EternalBlue(CVE-2017-0144 )及び SMBLost(CVE-2020-1301):SMB v1無効化

上記2つの脆弱性についてはいずれもSMBv1の脆弱性であるため、そちらを無効化します。

無効化手順や注意点は以下URLの"Disable SMBv1"を参照してください。

脆弱性の概要解説は以上となります。

続いてSHODANにて弊社が観測した情報をまとめたいと思います。

■SHODANでの観測情報

■SHODANとは

SHODANとはインターネットに接続されている様々なデバイスやサーバ/コンピュータを外部から日々スキャンし、そのデータを整理し自由に検索可能な形で公開しているサービスです。弊社では研究目的でSHODANの公開するデータを定期的に取得し、脆弱なデバイスの増減傾向などを観測しています。

今回はSMBの脆弱性に関連するデバイスの国ごとの台数などを調査しました。

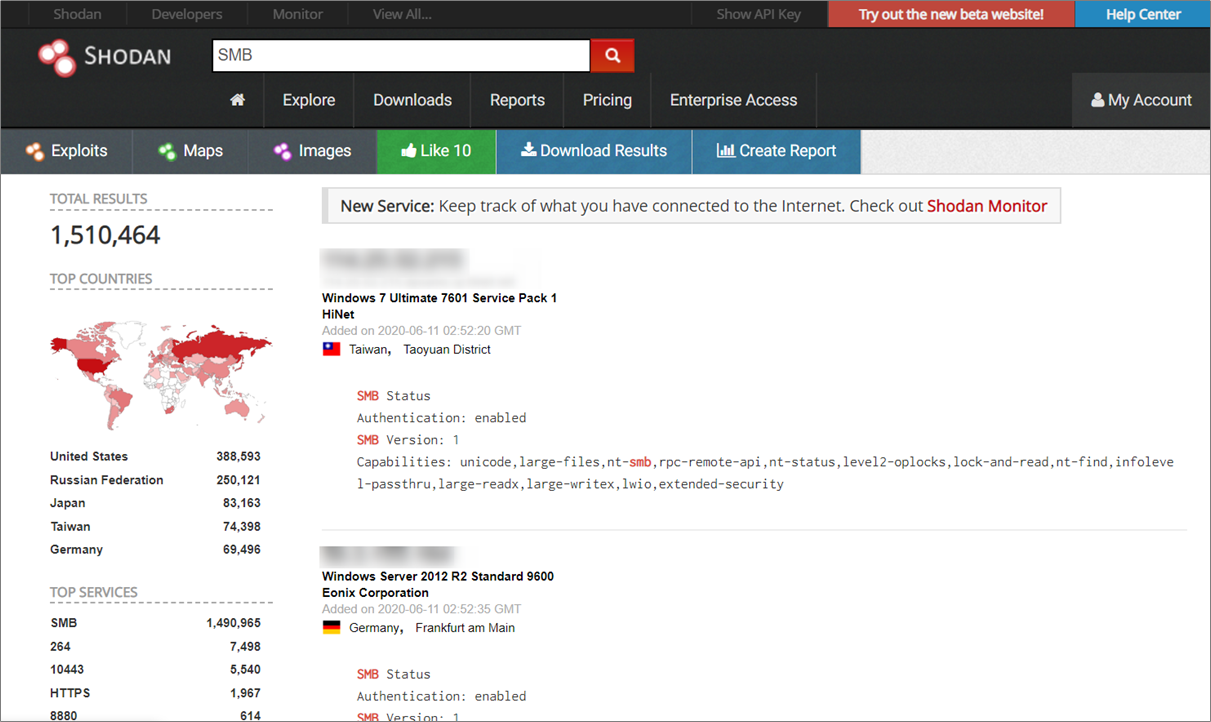

検索イメージ例:

■SHODANでの観測結果

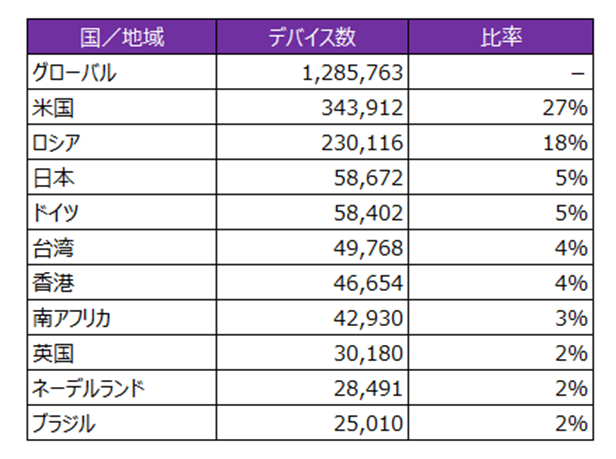

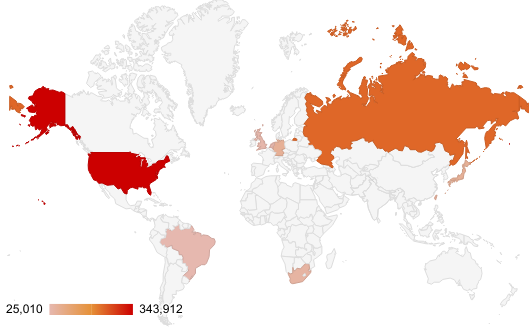

-SMBを公開するデバイス

まずはグローバルと日本を対象にSMBサービスをインターネットに公開しているデバイスを検索しました。世界中で100万台以上が観測されていることも驚きですが、日本は世界でも3番目に公開デバイス数が多く83,161台が見つかりました。少なからず、管理漏れにより意図せず公開されているデバイスが存在すると推測しています。今一度、自社の外部公開デバイスの棚卸しや不要なサービスの停止などを対策をご検討ください。

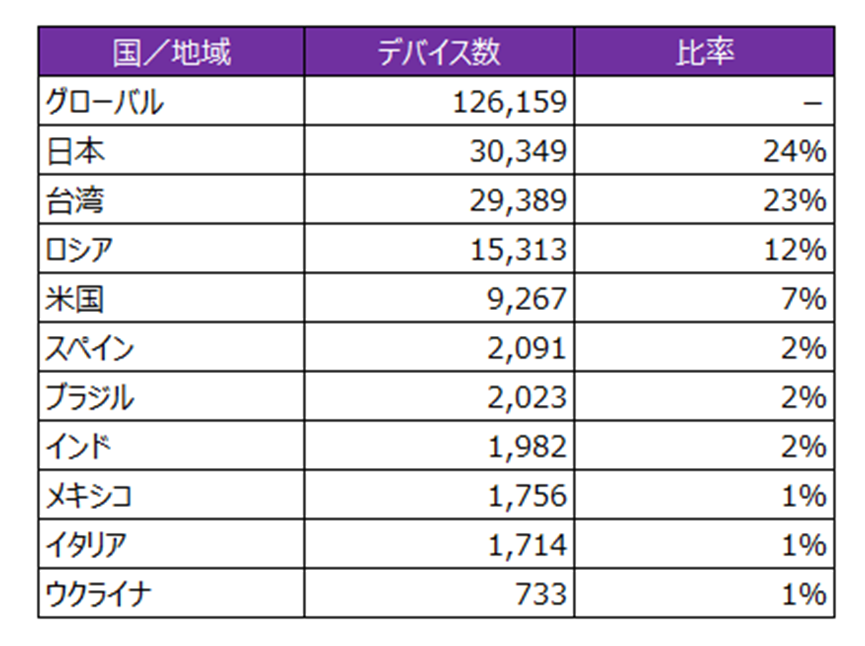

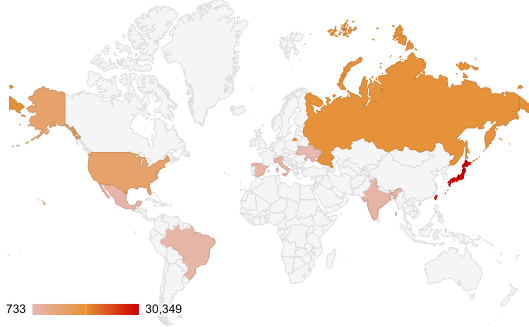

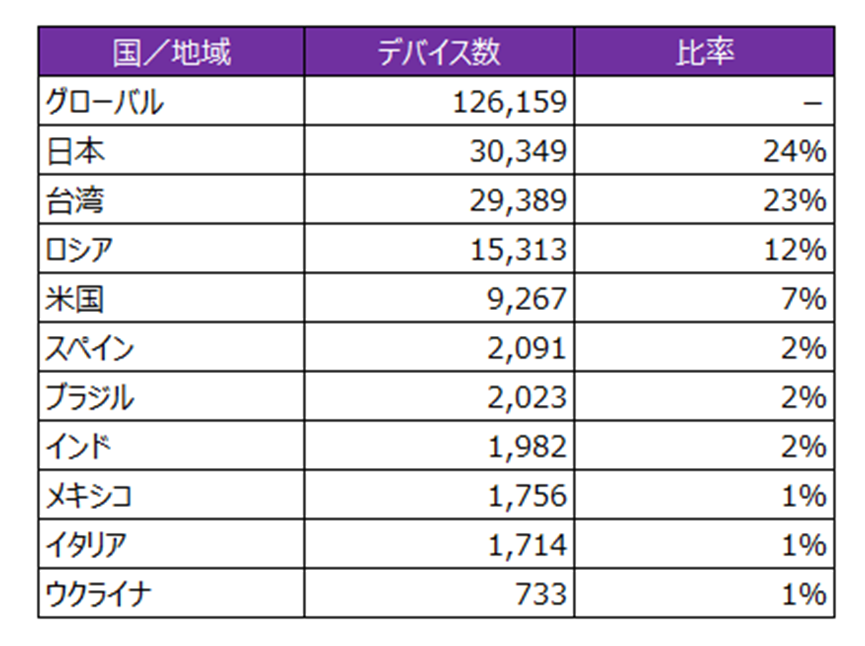

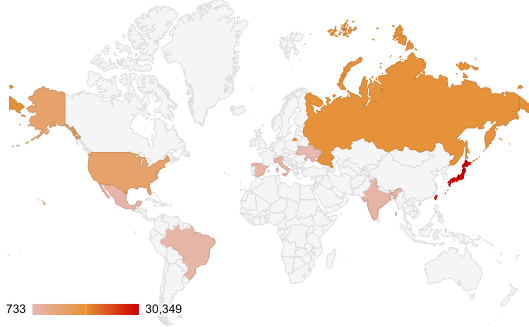

-SMBv3圧縮機能が有効なデバイス

次に、SMBGhost(CVE-2020-0796) 及び SMBleed(CVE-2020-1206) の影響を受ける可能性がある、SMBv3の圧縮機能が有効になっているデバイスを検索しました。SMBv3は比較的新しいOSのみでサポートされている機能のため、先程の結果と比較して全体の数量自体は約10分の1程度になっています。

しかしながら、世界中で日本国内のデバイス数が最も多い状況となっています。原因は不明ですが普及しているルータやモバイルルータなどの設定や日本特有のインターネット回線事情が影響している可能性を推測しています。

なお、上記結果はあくまでSMBv3の圧縮機能が有効なデバイスを洗い出しています。パッチが適用されている場合は脆弱性には非該当となる点はご了承ください。SMBGhostは20年3月にパッチが配布されたため、上記の内の一定数は脆弱性に該当しないデバイスであると思われますが、SMBleedについては昨日2020年6月10日にパッチが公開されたばかりのため、上記の大部分のデバイスが影響を受けると思われます。

繰り返しとなりますがSMBGhost、SMBleedともに外部から認証なしで悪用可能な脆弱性であり、PoCも公開されていますので早めの対策を強く推奨します。

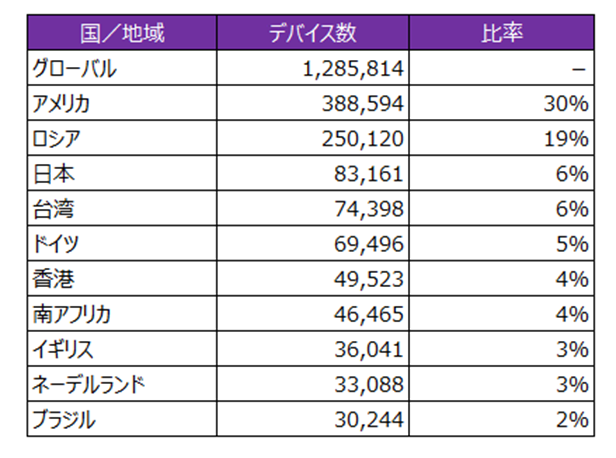

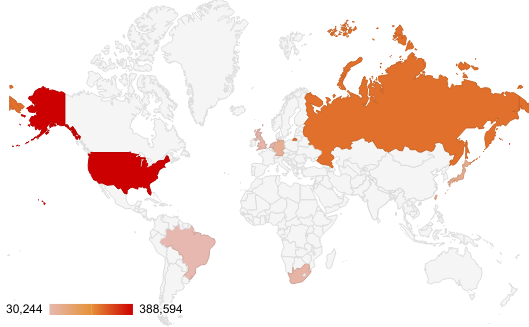

-SMBv1を公開するデバイス

最後にEternalBlue(CVE-2017-0144) 及び SMBLost(CVE-2020-1301)の影響を受ける可能性があるSMBv1が有効になっているデバイスの結果を参考情報として記載します。

*Shodanの結果はいずれも2020年6月11日時点で弊社が確認した数値です。

■まとめ

SMB関連で危険度の高い脆弱性が複数公表されています。早めのパッチ適用や445/TCPへのアクセス制御を実施してください。

また、SHODANの事例で示したとおり多数のデバイスがインターネットに公開されています。自社資産のサーバなどが意図せず公開されていないか、改めてご確認ください。

瀬治山 豊

日々公表される脆弱性に関する情報収集が趣味。起床後や就寝前に情報収集し様々な脆弱性に思いを巡らせる。