Palo Alto Networks社PAN-OSの脆弱性 CVE-2021-3064について

■概要

Palo Alto Networks社のNWアプライアンスで利用されるPAN-OSに関する非常にリスクの高い脆弱性 CVE-2021-3064 が2021年11月10日に公表されました。

本ブログの執筆時点(2021年11月11日)では、ターゲットとなるサーバを探索する活動は観測*1されているものの、本脆弱性を悪用した活動は報告されていません。しかしながら、2021年12月10日には本脆弱性を発見したセキュリティベンダより脆弱性の詳細情報が公開される予定*2であり、その前後で実際の攻撃が始まってしまう恐れがあります。

今回の脆弱性は一度攻撃が始まってしまうとその対応がパッチ適用のみでは終わらず、後述の通り非常に煩雑になってしまう恐れがあります。また、自組織の侵害に悪用された場合には、ランサムウェアの被害等の極めて深刻なインシデントにつながる恐れがあるため、早めの対策を強く推奨します。

■脆弱性について

Palo Alto Networks社製のネットワークアプライアンスで利用可能なVPN/リモートアクセス機能であるGlobalProtectの脆弱性です。

PAN-OSの8.1系(8.1.16以下)が影響を受けます。ASLRが機能する物理ハードウェア版では悪用は比較的困難な一方、仮想アプライアンス版では容易に攻撃が可能とのことです。

デフォルト設定の場合 443/TCPで公開されている以下のような画面が今回のAttack Surfaceであり、脆弱性を悪用された場合はroot権限での任意のコードが実行可能となり、攻撃者によりアプライアンスの設定値情報やログイン用の資格情報の窃取、アプライアンス設定の変更などが行われる可能性があります。

対策についての詳細はメーカより公表されている情報をご確認ください。

■悪用発生の怖さ

本脆弱性を悪用した攻撃が始まる前に、できるだけ早めの対処をご検討ください。

一度、攻撃が始まってしまうと対策はパッチ適用のみでは不十分となり、以下のようなアクションが全てのアプライアンスで必要になるという、極めて困難な状況に陥ります。

・パッチ適用

・攻撃を受けた際の特徴的な痕跡の有無確認

・ログイン用資格情報が漏洩したことを前提として全アカウントの変更/リセット

・不審なアクセスおよびログイン履歴の確認

・アプライアンス上に不審な設定が投入されていないか、不審なファイルが設置されていないかの解析

・VPN接続先の組織内NWでの侵害痕跡の確認

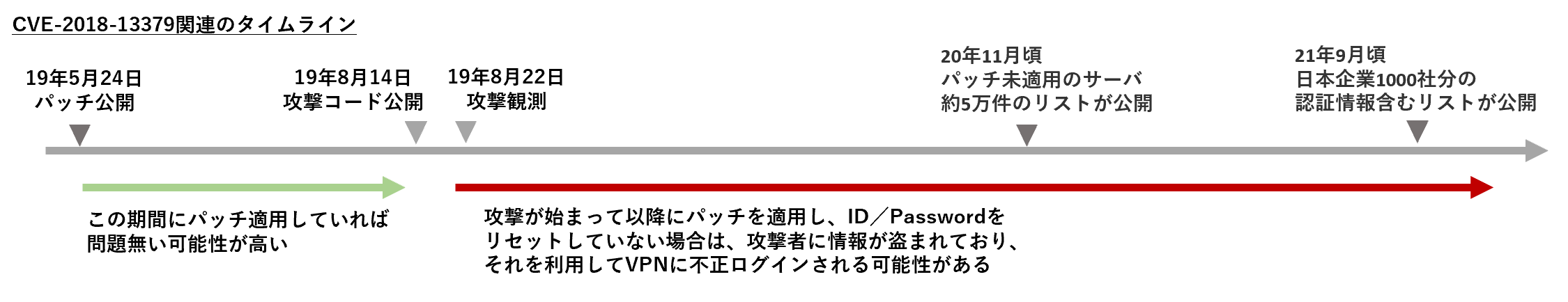

本脆弱性と同様にアプライアンス内の資格情報が読み取られることで、最近でも様々なセキュリティインシデントの原因となっている脆弱性があります。それがFortinet社のSSL VPN機能の脆弱性であるCVE-2018-13379です。

CVE-2018-13379は約2年前に公表された脆弱性ですが、2021年に入ってからも様々なセキュリティベンダ・セキュリティ機関*3やメディア*4で繰り返しの注意喚起が行われていますし、弊社で対応を支援した複数のインシデントでも侵害の原因となっている脆弱性です。

今も被害が出続けている要因としては、多くの組織でパッチ適用が遅れ、その間に攻撃者が脆弱性を悪用して資格情報を窃取し、管理者がパッチを適用した後も、すでに盗まれた資格情報を悪用してVPNにログインし組織内NWに侵入されたためです。

被害にあった多くの企業では攻撃発生後もパッチ適用のみで満足してしまい資格情報のリセットを行わなかったためこのようなことになりました。

資格情報が窃取されたり設定値を変更されるタイプの脆弱性は一度悪用が始まってしまうとその対策が極めて煩雑になりますし、それがVPN装置のものとなれば攻撃者へ組織内NWへの無制限の通行手形を与えることと同義となります。早めの対策をご検討ください。

■Shodanでの観測状況について

本脆弱性の影響を受け、インターネットに公開されているサーバ台数をShodanのデータを利用して集計しました。

Shodanでは特定クエリを利用することでPAN-OSのバージョン情報が取得できます。そのうち脆弱性に該当するバージョンPAN-OS 8.1~8.1.16の台数としてグローバルで6811台/日本国内で422台を確認できました。

注:Palo Alto Networks社によると脆弱性に該当しインターネットに公開されているサーバ台数は約10,000台との情報*5があります。一部サーバではOSのバージョン情報がShodanで取得できていないためか、数値に誤差がある点はご了承ください。

国別の脆弱サーバ台数は以下の通りです(TOP30)。

なお、調査の過程でサポート切れのOSバージョン*6を利用しているサーバも2826台見つかっています。PAN-OS 8.0以下がCVE-2021-3064の影響を受けるとの情報はなかっため脆弱なサーバとしてのカウントには含めていません。

サポート切れのOSバージョンを利用している台数が多い国TOP30です。

最後までお読みいただきありがとうございました。本記事を通じて1台でも多くの対策につながれば幸いです。

瀬治山 豊

日々公表される脆弱性に関する情報収集が趣味。起床後や就寝前に情報収集し様々な脆弱性に思いを巡らせる。