MITRE ENGAGE について

はじめに

MITRE社から新しいナレッジベースであるENGAGEがいつの間にかリリースされていました。本記事では、このENGAGEについて説明し、実装した際の効果などについて記載したいと思います。

MITRE ENGAGE 概要

MITRE ENGAGEは、Adversary Engagement(攻撃者のエンゲージメント)戦略や技術の使用を計画し、実行するために作成されたナレッジベースです。攻撃者のエンゲージメントとは、(一般的には安全に隔離された)システムやネットワークを通じて実際に攻撃者に活動させる事を意味しています。

ENGAGEに関連する活動は、既存の防御網を置き換えるようなものではなく、それらをすり抜ける脅威をせき止める役割が想定されています。つまり、新たな攻撃手法や新しい攻撃ベクターなどによって侵入を許した際に、組織のシステム・ネットワーク内で潜んでいる攻撃者を発見したり、正規のシステム外に誘導し、攻撃の進行を止めたり、その様子を観察することで攻撃手法を学習したりを目標としています。

これらの目標のためにENGAGEでは、Adversary Vulnerability(攻撃者の脆弱性)というコンセプトが導入されています。これは攻撃者が特定の行動をとったときに、意図せずに明らかにしてしまう弱点を意味しています。例えば、本来はジャンプ(踏み台)サーバーからのみアクセスされるようなシステムに対して、攻撃者が直接アクセスを試行すると、防御側はその時点で侵入に気づくことが出来ます。こういった場面で攻撃者は意図せず自身の脆弱性を明らかにしてしまいます。このような攻撃者の脆弱性を引き出すために、ENGAGEでは、Deception (欺瞞)とDenial(拒否)の2つの分野に焦点を絞り知見を体系化してまとめています。

ENGAGEをもう少し理解するために、提供されているマトリックス形式部分について以下でまとめます。

ENGAGEマトリックス

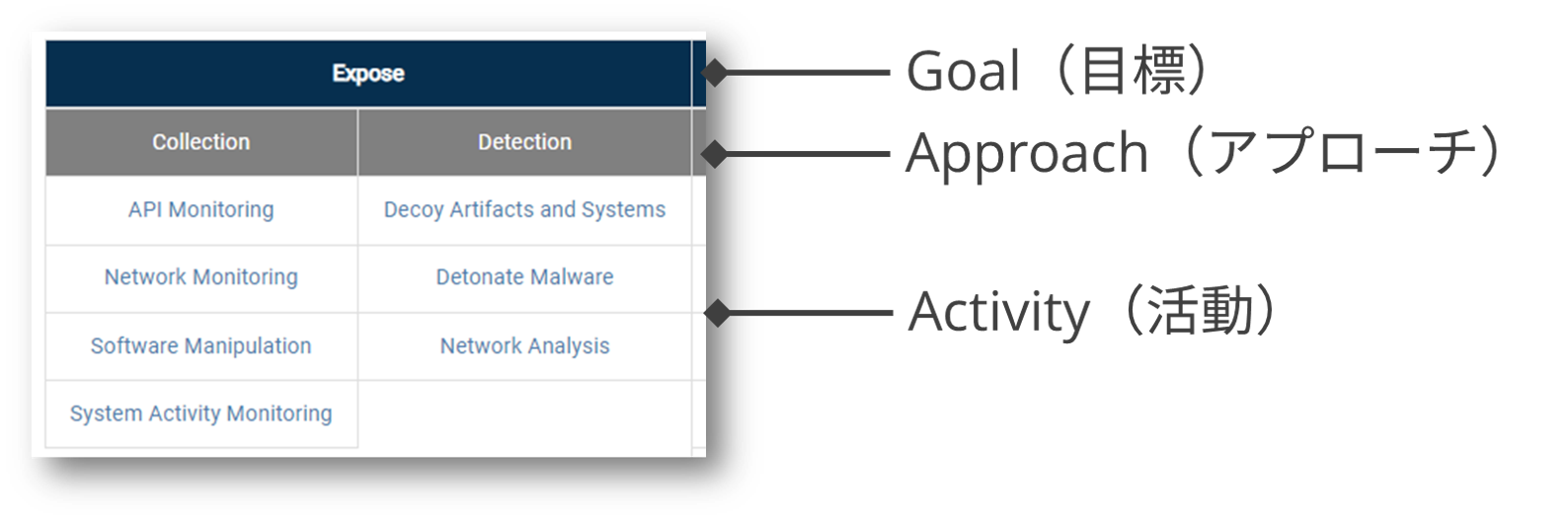

ENGAGEでは、ATT&CKと同様にマトリックス形式でまとめられています。構造も類似しており、ATT&CK では、上位に攻撃者の「Tactics(戦術)」があり、戦略に紐づく形で下位に「Technique(攻撃手法)」となっていましたが、ENGAGEでは、最上位には「Goal(目標)」があり、Goalに紐づく形で「Approach(アプローチ)」があり、更にApproachに紐づく形で「Activity(活動)」が存在しています。

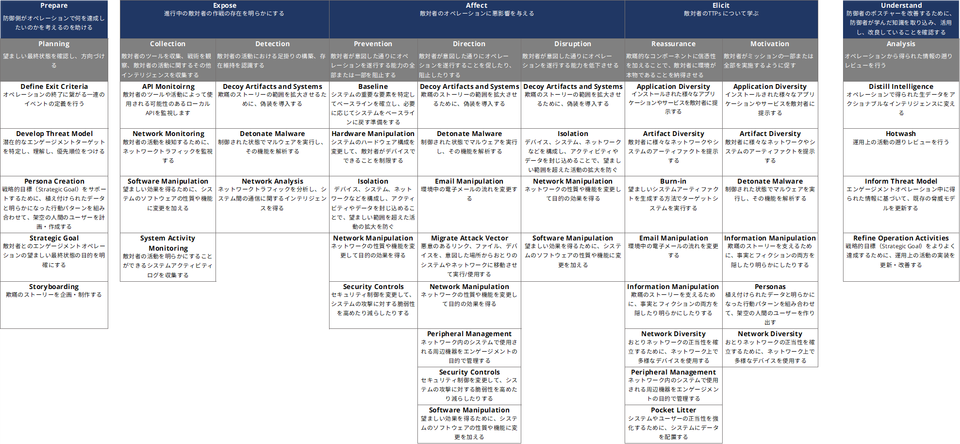

以下に各項目とその概要を和訳したものを掲載しています。理解に役立てていただければ幸いです。

図 ENGAGE マトリックス(日本語訳)

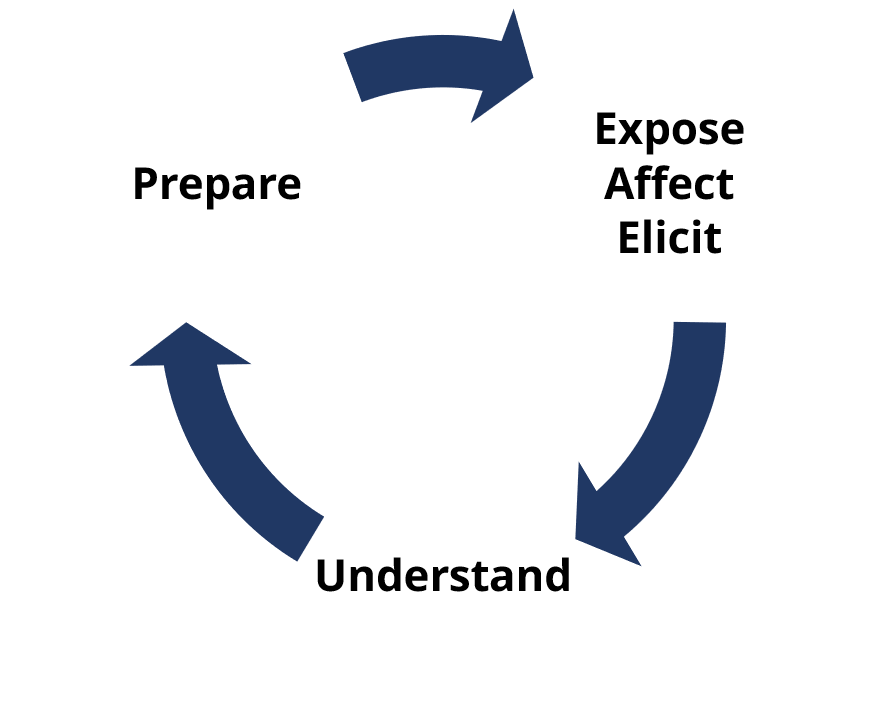

利用方法は、以下の図のように繰り返しのプロセスとなっています。まずエンゲージメントを行う目標を定めたり、想定する脅威を決定したり、事前の準備を行います。そして、実際に攻撃者を騙したり、おとり環境などで活動を観測したりを実施します。この活動を通じて得られた情報をインテリジェンスに昇華させ、また、活動自体の成功と失敗を理解し、この活動を改善させます。あとはこのプロセスを繰り返すことで、組織のセキュリティ機能の高度化やエンゲージメント活動の高度化につなげます。

図 ENGAGEの流れ

次の項にて、ENGAGEで取り上げられている活動を実際に取り入れた環境の紹介を行いたいと思います。

実装とその効果

上述しましたがENGAGEに取り組むということは、Deception (欺瞞)、Denial(拒否)を導入するということになります。この項ではこれらを実現した場合の効果のイメ―ジを共有できればと思います。今回は、ランサムウェアや標的型攻撃などの侵入を伴う攻撃活動を脅威として想定し、攻撃者を発見したり、コストをかけさせたりすることを目標にして実装しています。

まず簡単に背景となる脅威部分について少し記載します。侵入を伴う攻撃活動では、初期侵入以後、Active Directory などへ偵察活動を行います。実際のインシデントの分析結果をまとめている The DFIR Report などを見てみると、nltest コマンドや net コマンドなどが多く利用されており、ドメインコントローラや "Domain Admins" グループに所属するユーザを一覧化などの情報収集がおこなわれています。弊社のテスト環境で行った偵察活動の様子を短い動画にまとめています。

図 敵対者の偵察活動の例

実は上記動画で確認できた Active Directory のホスト名(ad00.testlab.local)、IPアドレス(10.0.10.207)、net コマンドの結果として表示された Domain Admins グループのユーザは全て偽物になります。Deception技術を利用することで、本来得られるはずのコマンドの結果を隠し、偽物の情報を表示していました。繰り返しになりますが、このように、偽物のアカウントやシステムを罠として仕掛けることで、敵対者は活動の中に意図せず脆弱性が生まれ、オペレーションの中で何等か失敗を犯します。つまり、防御側はこの様な活動を行うことで、敵対者の検出の機会を得たり、偵察情報の秘匿と汚染によって、攻撃速度を下げること、敵対者のオペレーションコストを増加させる効果を得ることが期待できます。

今回は機械的に且つ正確に検知を行うことが特に難しい内部偵察フェーズに絞って説明しました。しかし、攻撃者が認証情報やチケット情報を窃取したり、横移動したりする異なる攻撃フェーズでもENGAGEのアプローチは採用することができます。

まとめ

MITREからリリースされている新たなナレッジベース "ENGAGE" を紹介しました。ENGAGEは、従前のセキュリティ対策と比較すると、やや積極的なアプローチで、とっつきにくいイメージかもしれません。しかしながら、効果的に活用することができれば、セキュリティ業界で言われる、いわゆる「いたちごっこ」や「攻撃者優位」からの脱却を実現できる可能性を秘めています。

本記事が、皆様のセキュリティ対策にお役立ちできたら幸いです。

フォローしませんか?