QNAP社製NASを狙うDeadBoltランサムウェアに関連した調査

■概要

2022年1月25日に海外のメディア*1より新型のDeadBoltランサムウェアがQNAP社製NASを標的にした活動を行っていることが報道されました。今回、一連の事案に関する調査を行いましたので、現在の被害状況などを共有したいと思います。

■事案の概要

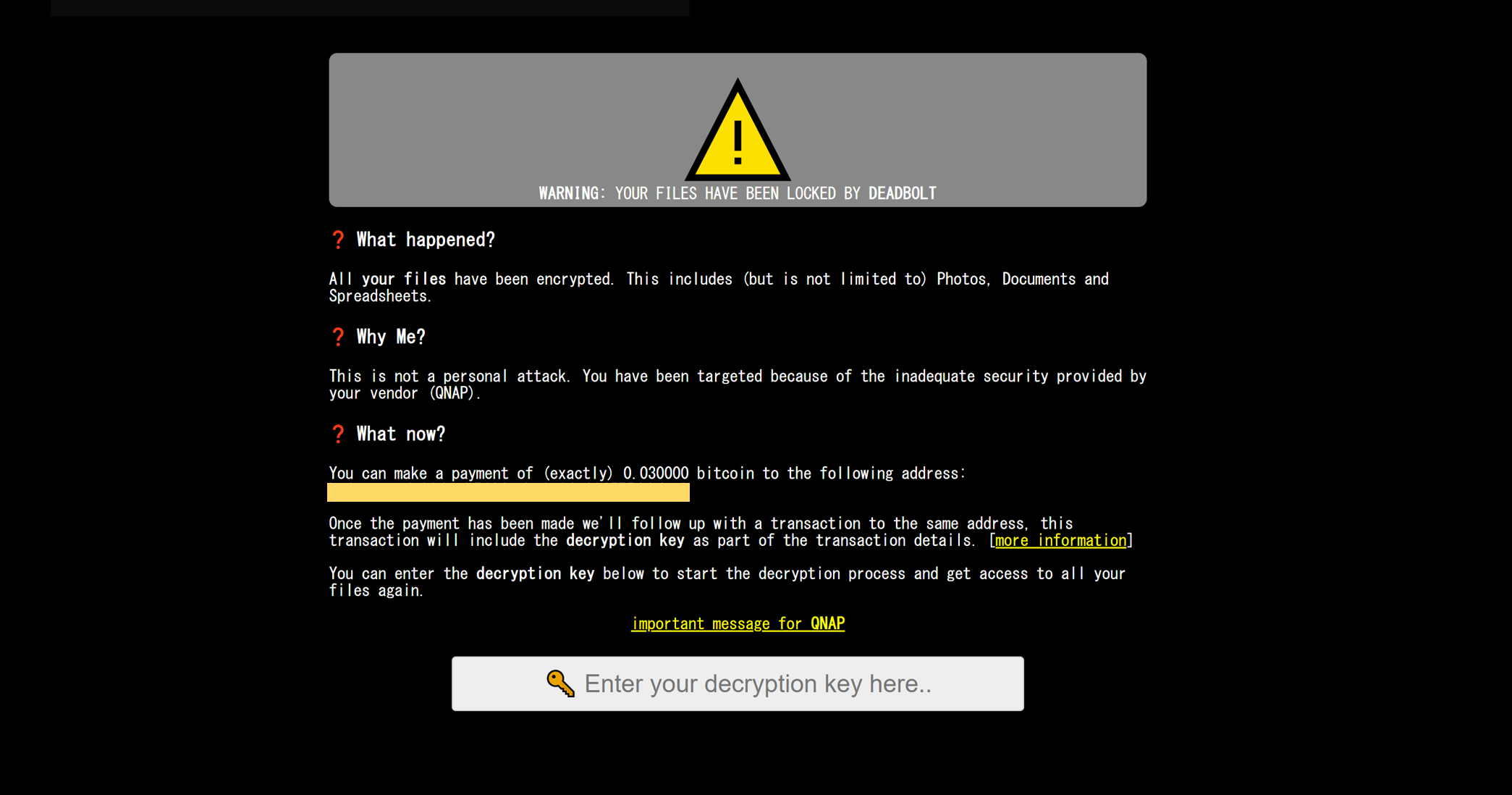

DeadBoltランサムウェアにより攻撃を受けた場合、NASデバイスは、サーバ内のファイルが暗号化され、拡張子が「.deadbolt」になります。また、ランサムウェアの攻撃者が残す脅迫文(いわゆるランサムノート)は、サーバ内にテキストファイルとして残されるのでなく、NASへのログインページを改ざんする形で残されます。以下画像が実際の脅迫文です。

暗号化されたNASの所有者へは復号キー代として0.03BTC(約13万円)を請求しています。

ただし、QNAP社のコミュニティには支払ったものの復号できなかったとの書き込みもあり注意が必要です。

*2 https://forum.qnap.com/viewtopic.php?f=45&t=164797&p=808618#p808629

DeadBoltランサムウェアがNASを暗号化する手法については明らかになっていませんが、攻撃者はインターネットに公開されたNASに対して、ゼロデイの脆弱性を利用していると主張しています。

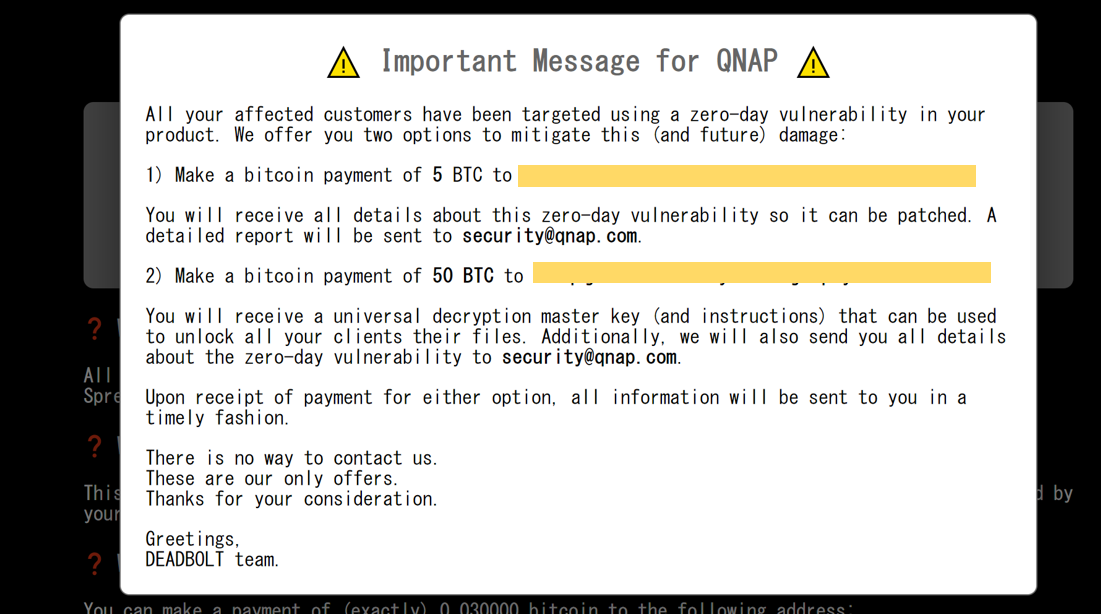

また、QNAP社に対してこのゼロデイ脆弱性の詳細情報開示、および、暗号化された全NASを救済できるマスターキー代として50BTC(約2.1億円)を要求しています。マスターキーなしでゼロデイ脆弱性の詳細のみも5BTC(約2100万円)で切り売りしているようです。

■Shodanによる被害状況の調査

DeadBoltのランサムノートは前述の通りログインページを改ざんする形で残されます。Shodanではインターネットに公開されたサーバやデバイスのHTMLデータなども取得しており、今回のケースでは暗号化されてしまったNASの被害数を観測することができます。

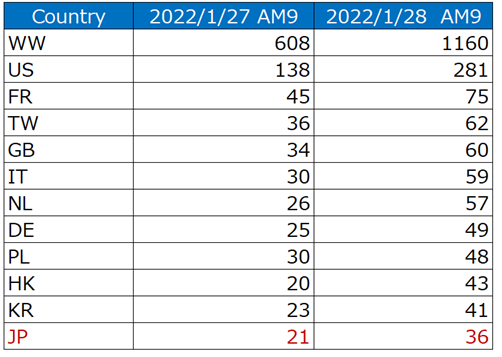

2022年1月28日 9時現在でグローバルで1160台、日本国内で36台がすでに暗号化されています。昨日同時刻の調査と比較すると24時間で約2倍になっています。この増加率は、Shodanが全世界のサーバやデバイスを1日~1ヶ月の周期でクローリングする仕様によるラグの可能性もありますが、いずれにせよ1月25日の犯行開始からすでに1000台以上が被害にあっていることがわかります。

2022年2月1日追記:ここ数日の被害台数はグローバルで1280台前後、国内40台前後で高止まりしています。QNAP社は1月27日頃に今回のDeadBoltランサムウェアに対抗するために最新バージョンのファームウェアを、自動更新を無効にしているユーザに対しても強制配信する措置を取っていたため、その効果の可能性もあります。

■攻撃の手法について

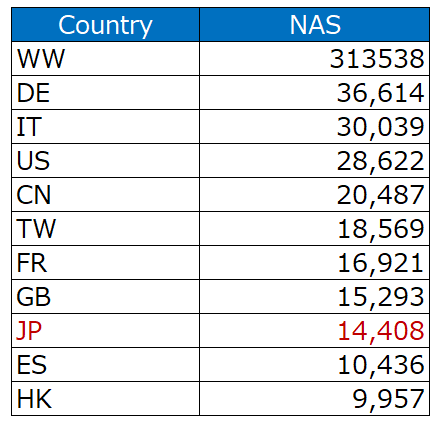

インターネットからアクセスできるNASを対象に何らかの手法で攻撃が行われています。2022年1月28日時点ではQNAP社製NASのOSであるQTSを利用するサーバの公開台数はグローバルで31.3万台、日本国内で1.4万台が確認できます。

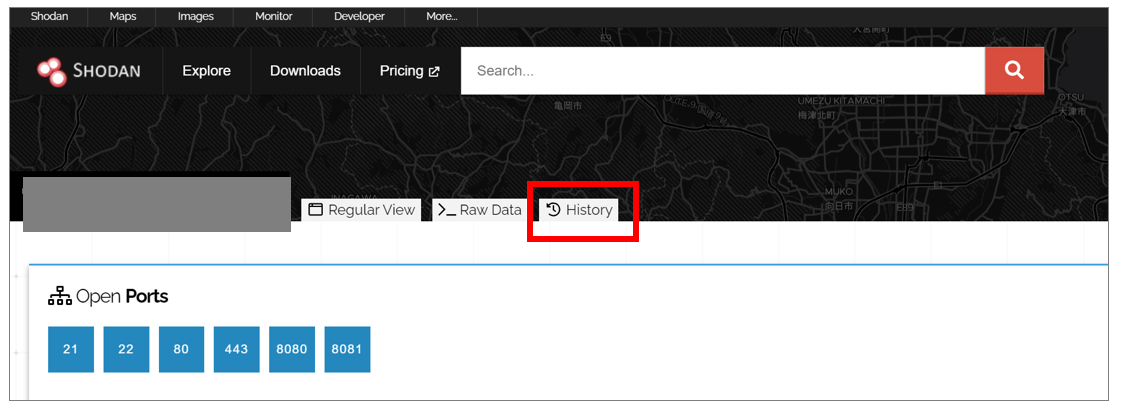

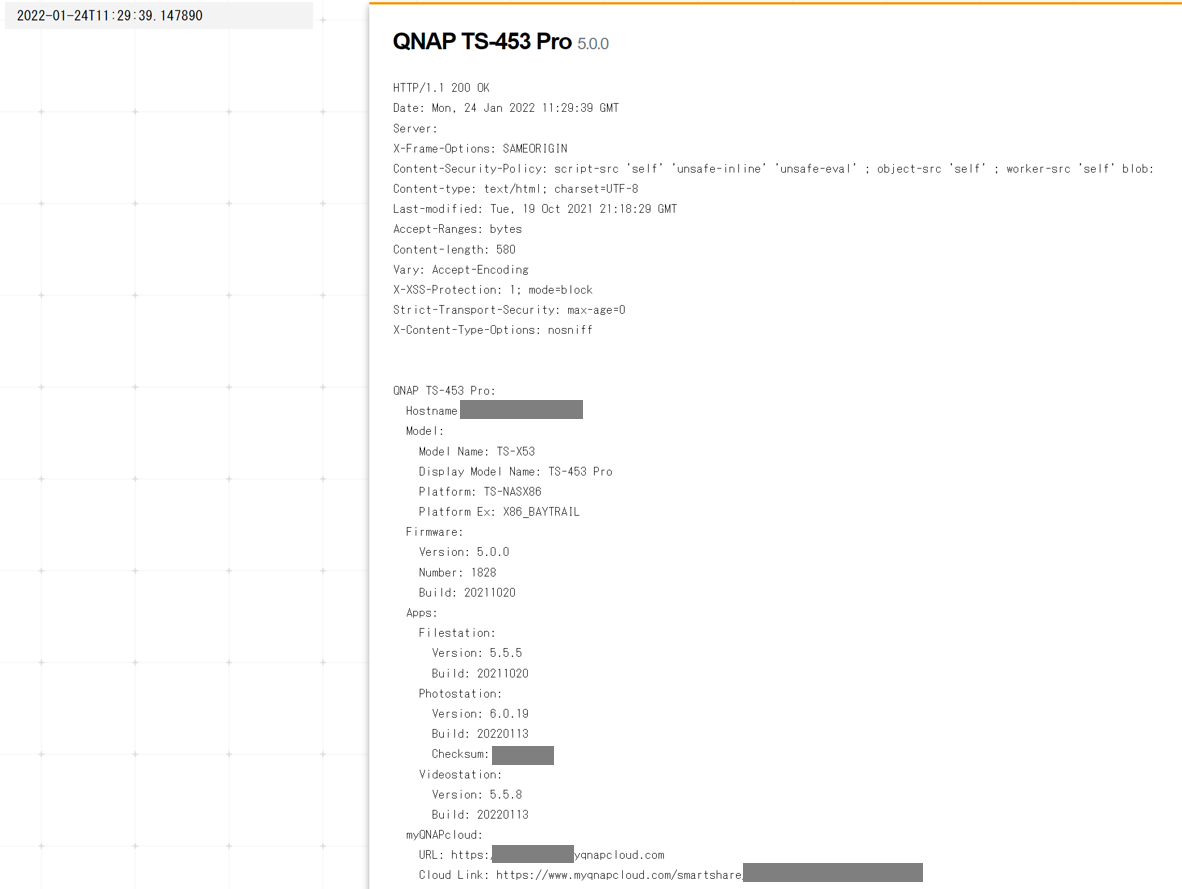

また、DeadBoltランサムウェアのグループはゼロデイ脆弱性を用いて攻撃していると主張しており、それを裏付ける可能性のある情報が観測出来ました※注。Shodanではスキャンした各サーバやデバイスの直近のスキャンデータを公開するだけではなく、過去にスキャンしたタイミングのデータもHistoryという形で公開をしてくれています(しかもポート単位でも情報が見れます)。

※注 2022年2月1日追記:QNAP社は1月27日頃にDeadBoltランサムウェアの攻撃に対抗するために2021年12月23日に公開されていた既存の最新バージョンのファームウェアを強制配信しました。その後、被害を受けたNAS数は高止まりしております。今回の攻撃手法が、既存のファームウェアで修正されていた脆弱性を悪用しており実際はゼロデイ脆弱性ではなかったのか、実際にゼロデイ脆弱性を悪用していたが強制配信での何らかの措置が作用したのかは明らかになっていません。

この機能を利用し調査することで、暗号化される前のNASがどのバージョンのファームウェアを利用していたか確認することができました。

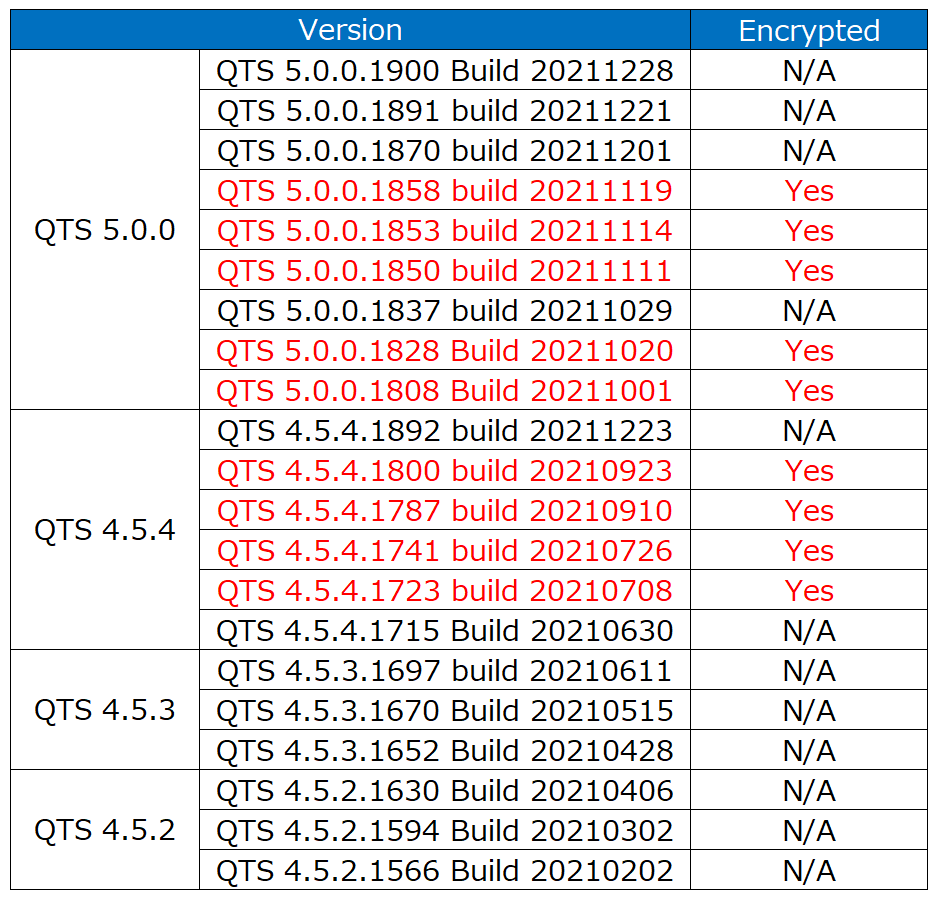

上記方法で暗号化された被害を受けたNASを80台程調査したところ、被害は2021年7月~11月に公開された比較的新しいバージョンを利用するNASに集中していました。以下の表がファームウェアバージョンの一覧と被害の有無です。※:被害がN/Aとなっているバージョンでも調査した80台に偶然含まれていないという可能性もある点はご了承ください。

筆者は過去にも様々な脆弱性の対策状況をShodanを利用しながら調査を行いましたが、その時と比べ強い違和感を感じる点として、被害を受けたNASがいずれも比較的新しいバージョンに集中している点が挙げられます。この手の調査ではパッチ公開から数ヶ月経過しても約半数は未対策であったり、極めて古いバージョンが利用されているケースがほとんどですが、今回はそれが見られません。

もしかすると2021年7月~11月と限定された期間に公開されたファームウェアバージョンのみで発現する脆弱性を悪用しているのかもしれません。前述のQNAP NASの台数(WWで31.3万台、日本国内で1.4万台)と比較すると被害件数もそれほど多くないように見えるため、その確からしさが高まります。

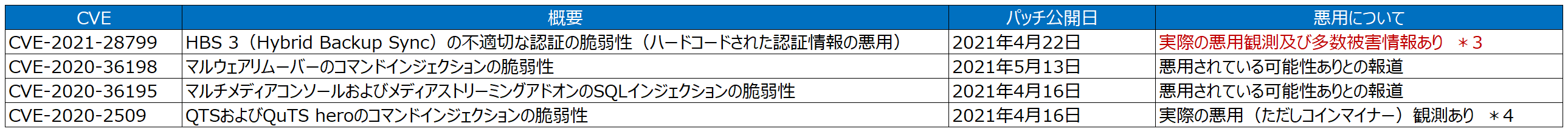

過去にもQLockerやech0raix等のランサムウェアがQNAP NASの脆弱性を悪用するケースは度々ありました。ランサムウェアやコインマイナー等の埋め込みに悪用されていた可能性がある脆弱性をまとめたのが下記表です。いずれも2021年5月頃にリリースされたバージョンを適用しておけば脆弱性は解消出来て、被害は防げましたので、何にせよこれまでの手法と異なることは間違いなさそうです。

*3: https://unit42.paloaltonetworks.jp/ech0raix-ransomware-soho/

*4: https://blog.netlab.360.com/qnap-nas-users-make-sure-you-check-your-system/

インターネット側にNASを公開している場合は被害を受ける可能性が極めて高いため、至急でのアクセス制限が必要な状況です。

NASがインターネットに公開された状態かを確認する方法、公開を停止する方法はこちらをご参照ください。

フォローしませんか?