簡易ASM実践ガイド:ここから始めるAttack Surface Managementの紹介

■概要

2019年頃から管理が不十分な外部公開資産、つまりインターネット側からアクセス可能な資産(サーバやNW機器等)の脆弱性や設定不備を突いた攻撃手法が流行し、多くのセキュリティインシデントの発生原因となっています。

これらの攻撃手法への対策の取り組みとして、自組織が持つ外部に公開されたサーバやNW機器を網羅的に把握し、そのセキュリティリスクに対処する運用のサイクルを回すAttack Surface Management(ASM)の必要性が各所で訴求されています。

ASMの取り組みの中の重要な初手の1つが、守るべき自社資産の把握です。関係会社や海外拠点が利用する資産も含め、セキュリティ担当者の方が未把握の資産や攻撃を受けうる資産を把握することが重要です。

本記事では、自組織の外部に公開された資産を、ツールを使って無償かつ効率的に把握する手法をご紹介します。

■手順

今回はShodanを用いた手順を解説します。

Shodanは世界中の外部に公開されたサーバやNW機器を日々スキャンし、その情報を蓄積・公開することで、誰でも検索できるようにしたサービスです。かつては攻撃者が利用する怪しいサイトとして紹介・認識されることもありましたが、現在では、国内外の公的機関やセキュリティベンダー、研究者、民間企業でも広く利用されています。

このようなサービスは、Censys、BinaryEdge、FOFA、ZoomEye等、多く存在しますが、無償でも調査可能な範囲が広いことと、比較的シンプルな手順としてまとめやすいため、Shodanによる調査手順をご紹介します。

1:アカウント登録

まずは以下URLからアカウント登録を行ってください。

https://account.shodan.io/register

アカウント登録後に以下URLにアクセスすると様々な検索を行うことができます

https://www.shodan.io/dashboard

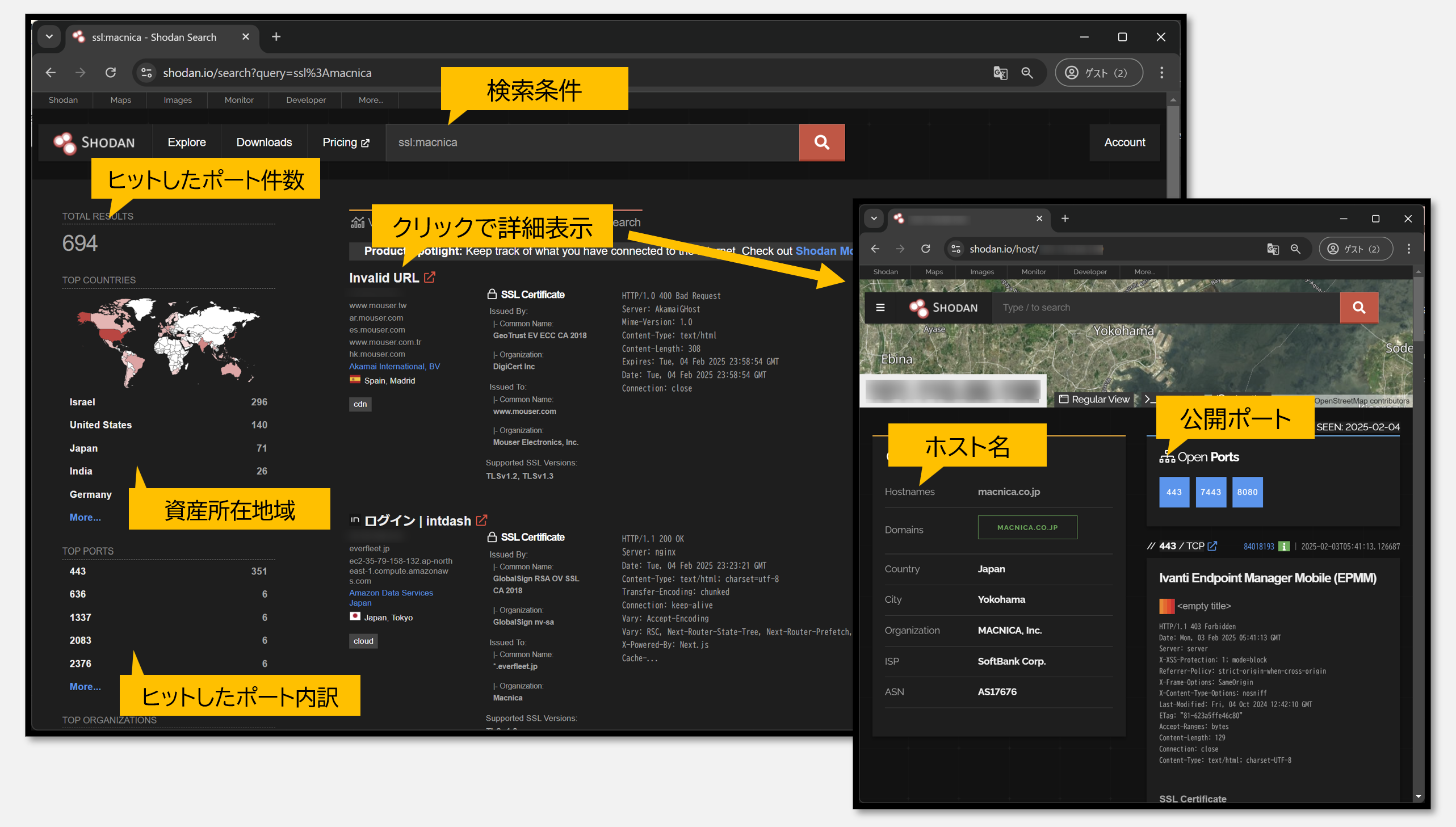

2:SSL/hostname検索

自組織の公開サーバを把握したい場合は検索条件に以下を設定し、example.com の部分を自社ドメインに置き換えて検索してください。

ssl:example.com

hostname:example.com

ssl:の検索ではサーバの証明書情報に指定したドメインが含まれているサーバを列挙できます。

hostname:の検索ではサーバのホスト名中に指定したドメインが含まれているサーバを列挙できます。

自組織のドメイン名が世界的にも珍しく、他企業との重複がない場合は TLD部分を省略すると、海外ドメインなども一気に検索が可能です。

例えば弊社マクニカは macnica.co.jp や macnica.com、macnica.net などのドメインを保有していますが、macnica という組織名は世界的にも珍しいため.co.jp や .com の部分を省略し、ssl:macnica とすることで一気に検索を行うこともできます。

複数ドメインやホスト名を一気に検索したい場合は、以下のようにカンマで繋いで検索をすることもできます。

ssl:example.com,macnocaa.com,ciiitech.com,nettpolnon.com

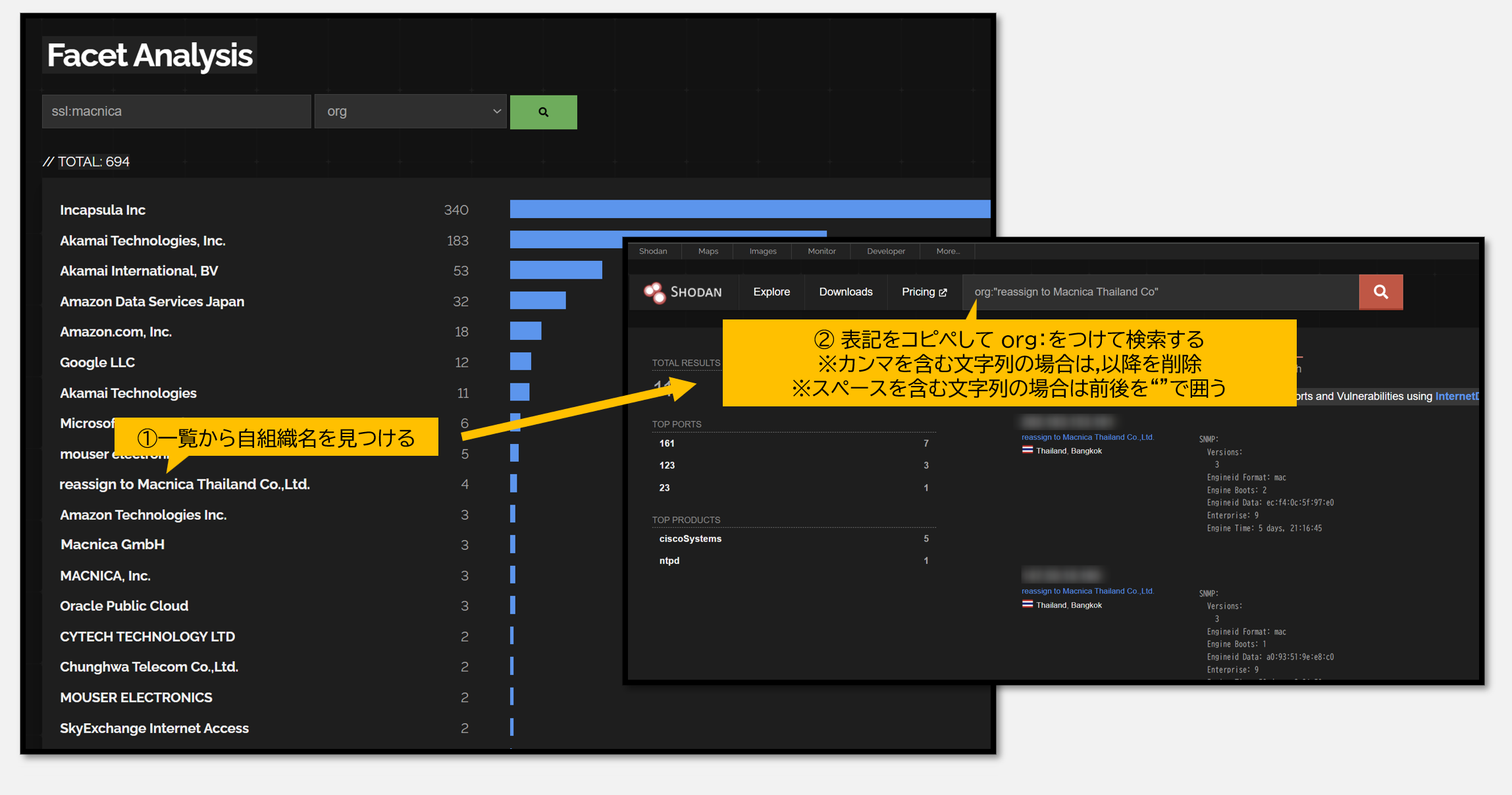

3:org検索

org検索ではIPアドレスの所有者情報に含まれる組織名をもとにサーバを列挙できます。

自組織名が世界的にも珍しく他企業との重複がない場合は、org:英語の会社名 で検索を行えます(例 org:macnica )。

org検索を行うための組織名が不明な場合や他企業との重複が多い場合は、Facet検索を行い絞り込みを行いましょう。

以下URLにアクセスし、左側の検索ボックスにssl:自社ドメイン または hostname:自社ドメインを検索すると、そのサーバがどのIPアドレス所有者のもとで稼働しているかが一覧で表示されます。

https://www.shodan.io/search/facet?query=ssl%3Aexample.com&facet=org

この一覧中に、自組織名があれば、その文字列をコピーして org:を付加して検索してください。

自組織が所有権を持つIPアドレスが付与された資産を列挙することができます。

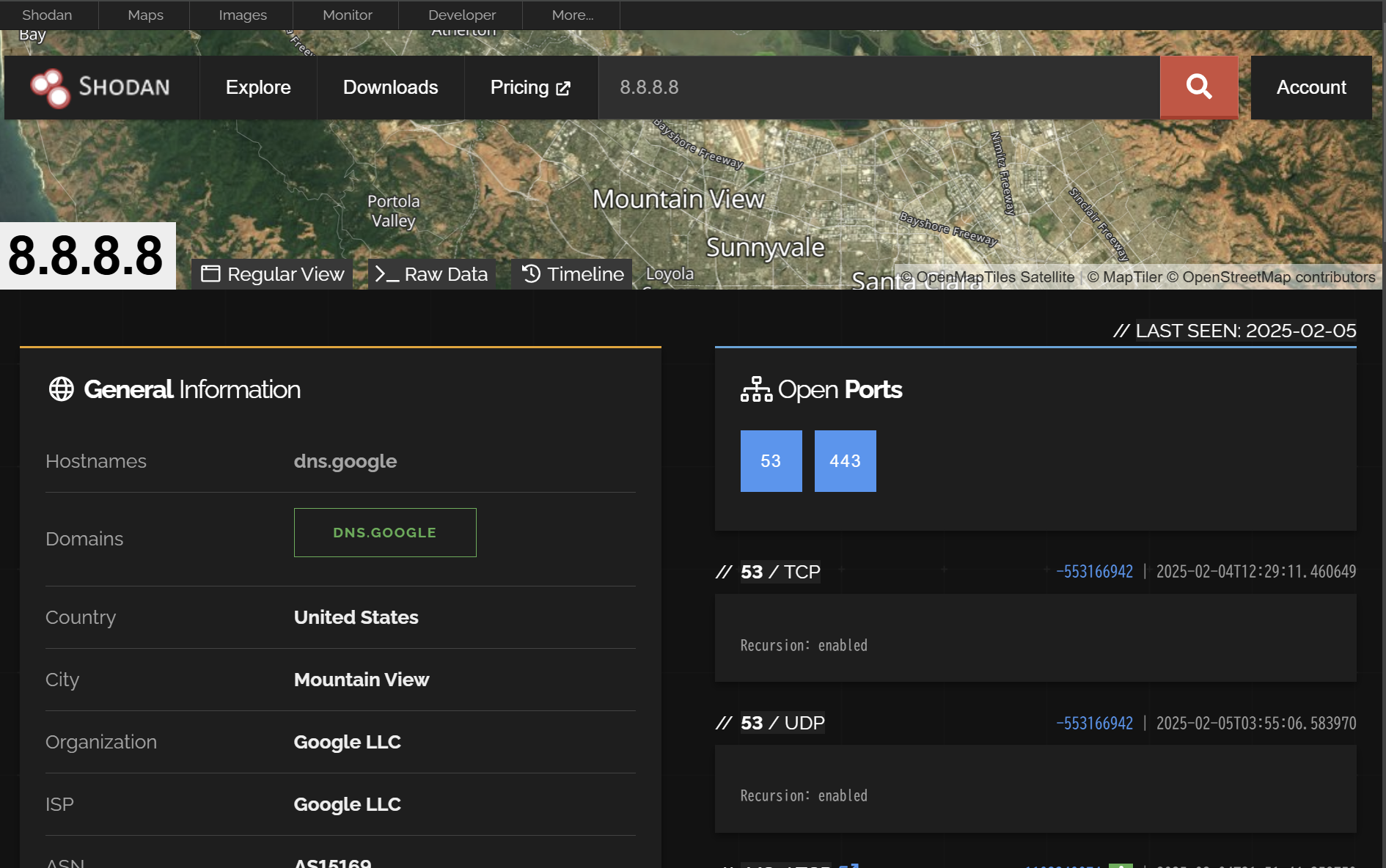

4:IPアドレス検索

すでに自社で把握している資産については、グローバルIPアドレスを入力すると詳細情報が参照できます。

上記の検索結果から、未把握の自社資産、すでに利用していないサーバや意図していないポート公開をチェックし対処することでASMの取り組みを進めることができます。

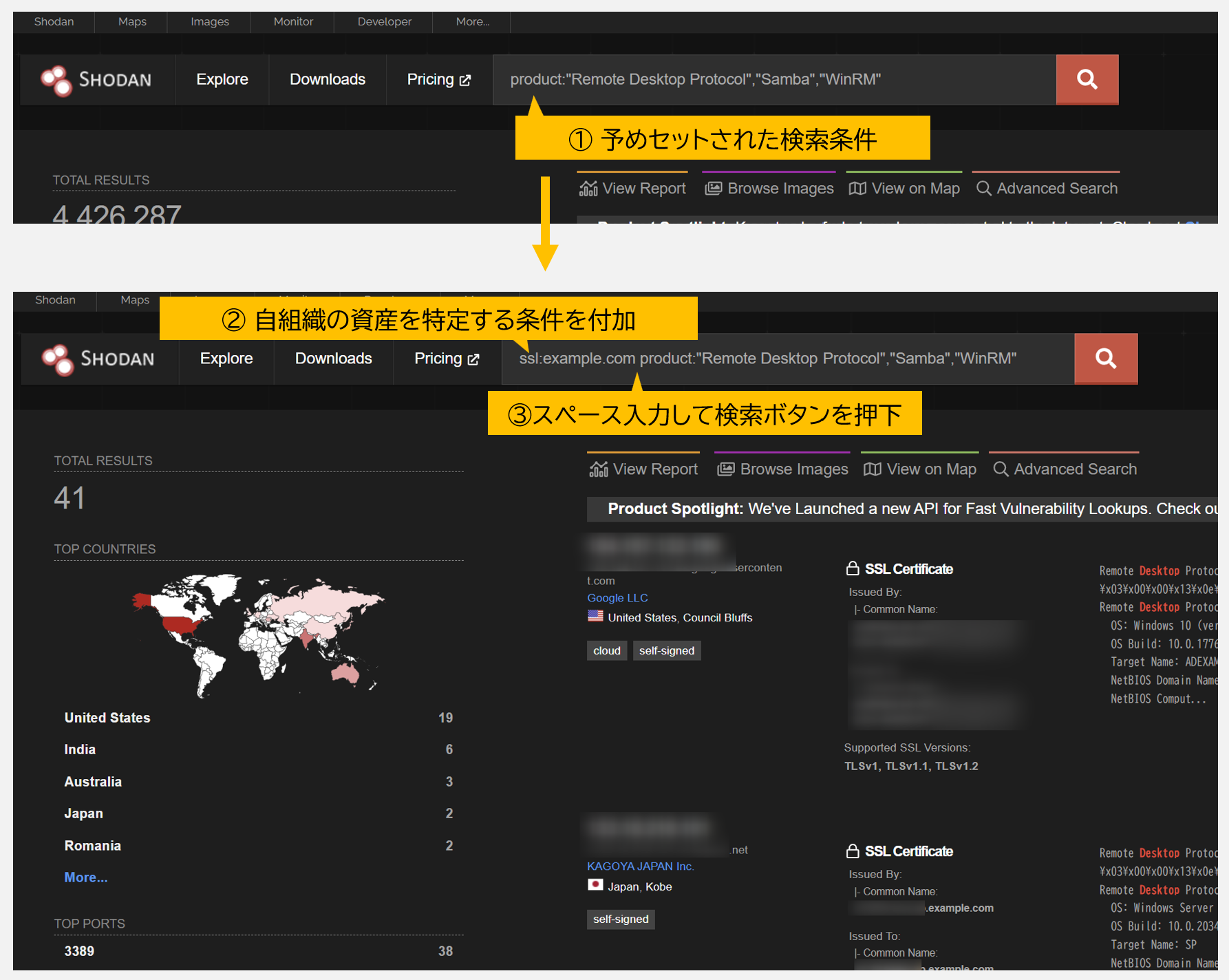

■発展編

規模が大きく、国内外に多くの拠点や関連会社を持つ企業の場合、上記検索結果では膨大な量の資産が表示され何から手を付けるか判断が難しい場合もあります。

以下のパートでは優先的に対処すべき資産を洗い出す手法をご紹介します。

最近の傾向の中で攻撃者が特に狙ってくるポートやNW機器を抽出するための検索条件を予めセット済みのため、以下URLにアクセスし、検索条件のはじめに先ほどご紹介した ssl:自社ドメイン、hostname:自社ドメイン、org:自社名 とスペースをセットして検索して下さい。

なお、予めセットされた検索条件に対してssl検索、hostname検索、org検索は一括で実行できないため、1つずつ実施してください。

今回は予めセットされた検索条件を4セットご紹介していますので、検索条件4セット× 自社資産検索の3条件( ssl検索、hostname検索、org検索)で最低 12回の検索が必要となります。

侵入経路になるポートの検索

以下検索条件では、攻撃者に狙われ侵入経路になりやすいポートを公開している資産を検出します。発見された場合は至急当該ポートへのアクセス制限を行ってください。

FortiGateサーバ検索

以下検索条件では、FortiGateサーバを検出します。FortiGateサーバは世界的に多く利用されており、管理不十分なFortiGateサーバが攻撃者の侵入経路として悪用される事案が過去数年多発しています。

資産が発見された場合は最新のパッチ適用状況の確認、管理系ポートの公開状況確認と閉鎖、ログイン時の認証方式がID/Passwordに加えてMFAが設定されているかも確認を進めてください。脆弱性対策はしっかりと行えていたもののID/Passwordが当てられて不正ログインされるケースがここ最近急増しているためです。

なお、残念ながらFortiGateサーバは機器の仕様上、実際の利用組織を特定するための情報が付与されていないケースが多くあり、検索漏れする可能性が高くなっていますので、この検索とともにヒヤリングでの利用実態調査をおすすめします。

その他機器

FortiGateサーバ以外にも特に攻撃者が標的にしているネットワーク機器やサーバ製品を検索するための検索条件です。こちらのみURLが2種類ありますのでそれぞれ検索を行って下さい。

この検索条件を実行すると以下のような製品が抽出されます。

NW機器:Sophos、BIGIP、SonicWALL、Citrix、Zyxel、WatchGuard、Ivanti、PaloAlto、Cisco、FortiGate

サーバ製品:Exchange Server、VMware、Zimbra、Zoho、Atlassian、Sharepoint

なお、これらの機器を検索する際のssl:検索、hostname:検索に加えるドメインは、自社や海外拠点がコーポレートサイトやメールで利用するドメインを優先的に調査してください。コーポレートサイトやメールで利用するドメインはこれらの機器にも紐づけて利用されていることが多いためです。

ヒットした場合は最新のパッチ適用状況の確認、外部公開が不要なポート(特に管理画面)へのアクセス制限、VPN機器の場合はMFAの設定確認を行ってください。

■注意点

今回は無償、かつ、できるだけ簡易な手順で実施することを念頭に手順をまとめました。そのため手間がかかったり網羅性に欠ける部分もありますが、その点は予めご了承ください。主な注意点を以下にまとめます。

- 今回作成したフリーアカウントでは結果が20件以上表示されないため、20件以上ヒットした場合は検索条件の部分を削る必要があります。検索条件後半のカンマ(,)で区切られている部分から対象を少しずつ削除してください。それでも数量が多い場合は、有償アカウントの利用をご検討ください。

- フリーアカウントでは1日の検索可能回数に上限があります。超過した場合は翌日に行うか、有償アカウントの利用を検討してください。

- 機器を洗い出すための3つの検索条件の結果では、同じ資産が重複して表示される場合もあります。

- 今回ご紹介したのは簡易的な調査手法となるため全ての自社資産が網羅的に発見できるわけではありません。ですが、本格的な調査ほどではないものの、要する手間の割にはかなり効率的かつ広範囲に資産を洗い出すことはできます。

- 機器を検索する条件文についてはパターンを増やすことでより網羅性が増しますが今回はできるだけ検索回数と手間を減らすことを重視したものとしています。

- 小規模な事務所や海外拠点に設置された資産の中で、現地事業者からレンタルして設置されたような機器は、証明書、ホスト名、IPアドレス情報内に自組織に紐づく情報が一切なく洗い出すことができません。これは今回の手法に限らず有償のASMソリューションにも共通する課題であり、各拠点へのヒヤリングや視察調査で利用実態を把握する必要があります。

■まとめ

ASMはいま、すべての組織が実施すべき取り組みです。そのことは認識しつつもASMを実施したいが予算がなくできない、まずは簡単な範囲から始めてみたいというお悩みを聞くことが多くなってきたため本記事を作成しました。未実施の方はまずはここから始めてみてはいかがでしょうか。

検出される資産数が膨大すぎる、検索する条件がよくわからない、何からやるべきかわからない、具体的なセキュリティリスクまで特定したいという方は、弊社 マクニカ も含めASMを支援する有償の製品やサービスが国内外で多くリリースされていますので、そちらの利用もご検討ください。

■補足

なお、今回の内容は2025年2月4日に内閣サイバーセキュリティセンター(NISC)が共同署名した国際文書「エッジデバイスのための緩和戦略」(Mitigation strategies for edge devices)にも関連しています。

https://www.nisc.go.jp/pdf/press/press_Edgedevice_Mitigation_Guidance.pdf

FWやVPN、ルータ等の社内と社外のネットワーク境界に設置される機器やサーバを総称して"エッジデバイス"と呼ばれることが増えています。同文章ではエッジデバイスに関するセキュリティ強化の戦略として、組織が取るべき7つの戦略が挙げられており、この1つ目の戦略である"エッジを知る"ための手法としても十分活用できます。

また、簡易的な手法とはしましたが、すでに有償のASMソリューションを利用中の方でも未把握資産(特にエッジデバイス)が見つかる可能性は低くないと考えていますのでぜひトライしてみてください。

フォローしませんか?