公開情報から読み解く日系企業ランサム被害傾向 24年版

■記事概要

データ窃取やデータ暗号化をもとに身代金を要求する攻撃手法を用いるランサムアクターによる日系企業・組織の被害傾向を公開情報から記録、分析し始めて6年目となりました。2020年~2023年のデータを以下リンクの記事で公開しておりましたが、2024年分も含めたデータを本記事で共有したいと思います。

https://security.macnica.co.jp/blog/2024/02/post-4.html

なお、公開情報(攻撃者のリーク情報および企業のプレスリリース)からデータを取得している都合上、被害非公表分のデータは含まれておりません。各種数値はあくまでも「最低限の数値」であり、実態としてはこの数字よりも遥かに大きい被害状況となっていることを意識しながらお読みいただけると幸いです。

■被害件数

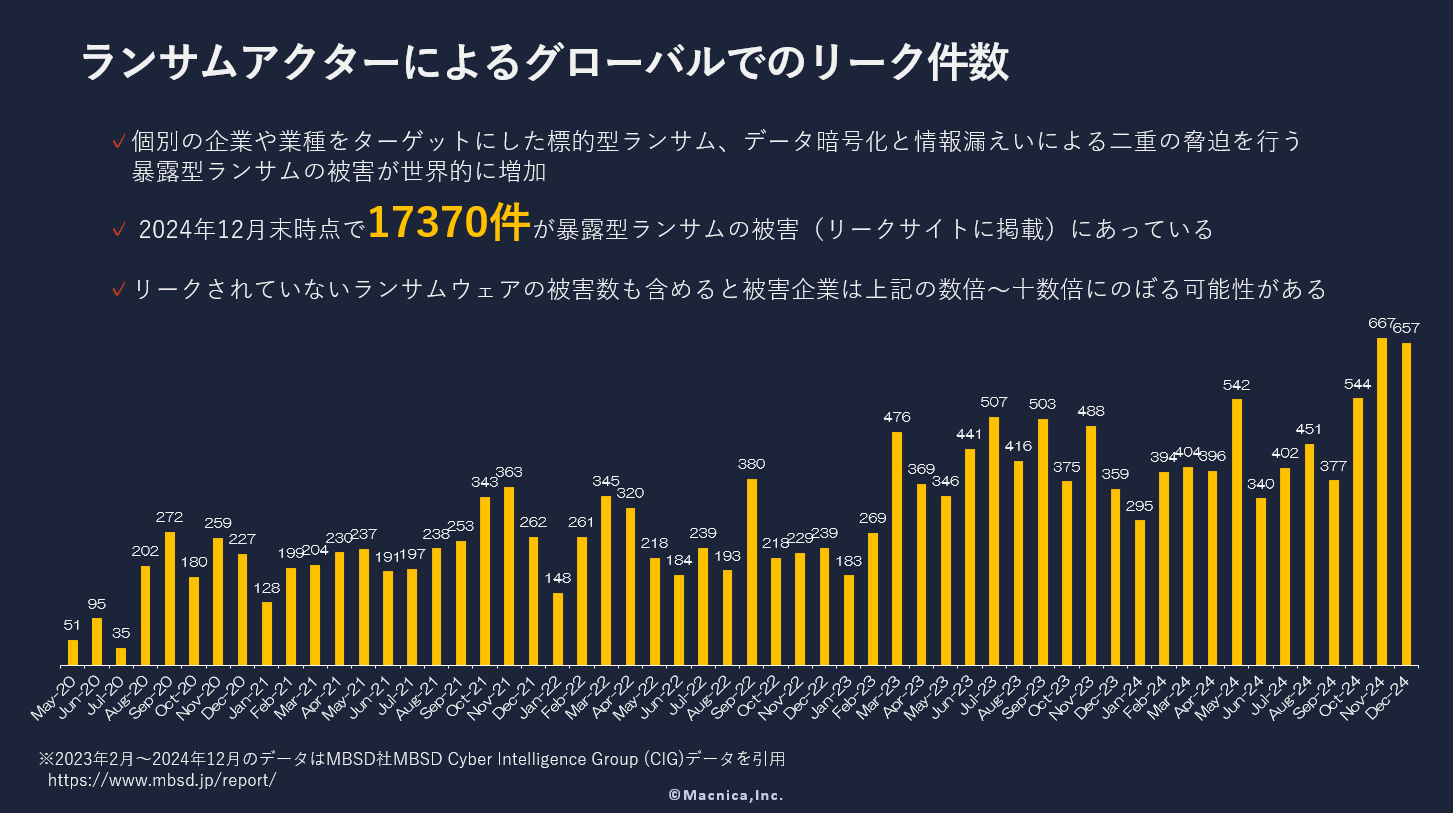

ーグローバルでの被害件数

まずはグローバルでの攻撃者によるリーク件数のデータです。2020年4月から2024年12月までの57ヶ月間で17370件の情報掲載が確認できます。

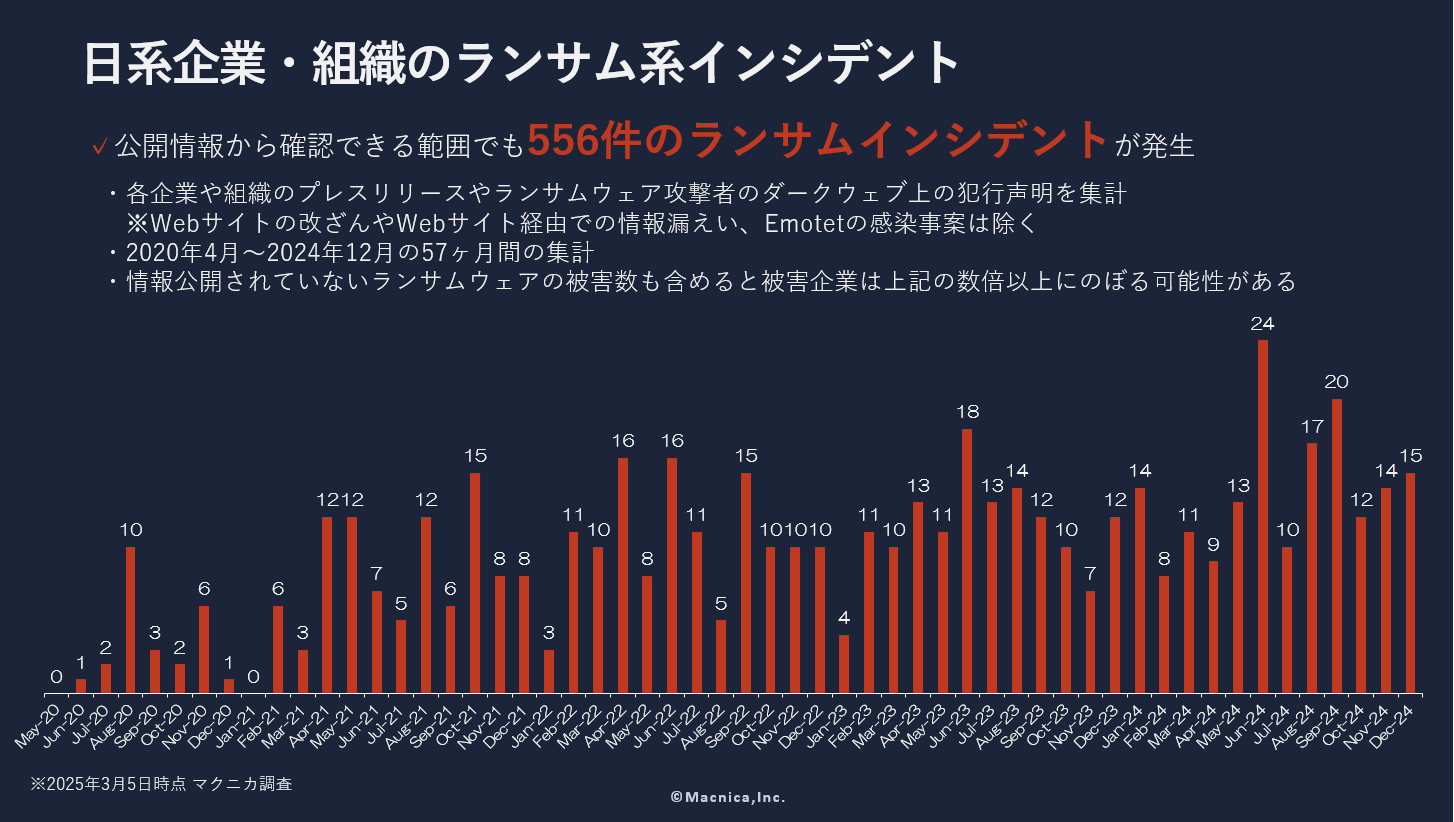

ー日系組織の被害件数

同期間の日系企業の被害としては556件が確認できます。なお、日系企業のデータでは攻撃者によるリークサイト掲載情報に加えて各企業から出されるプレスリリースでの被害件数もカウント対象としています。

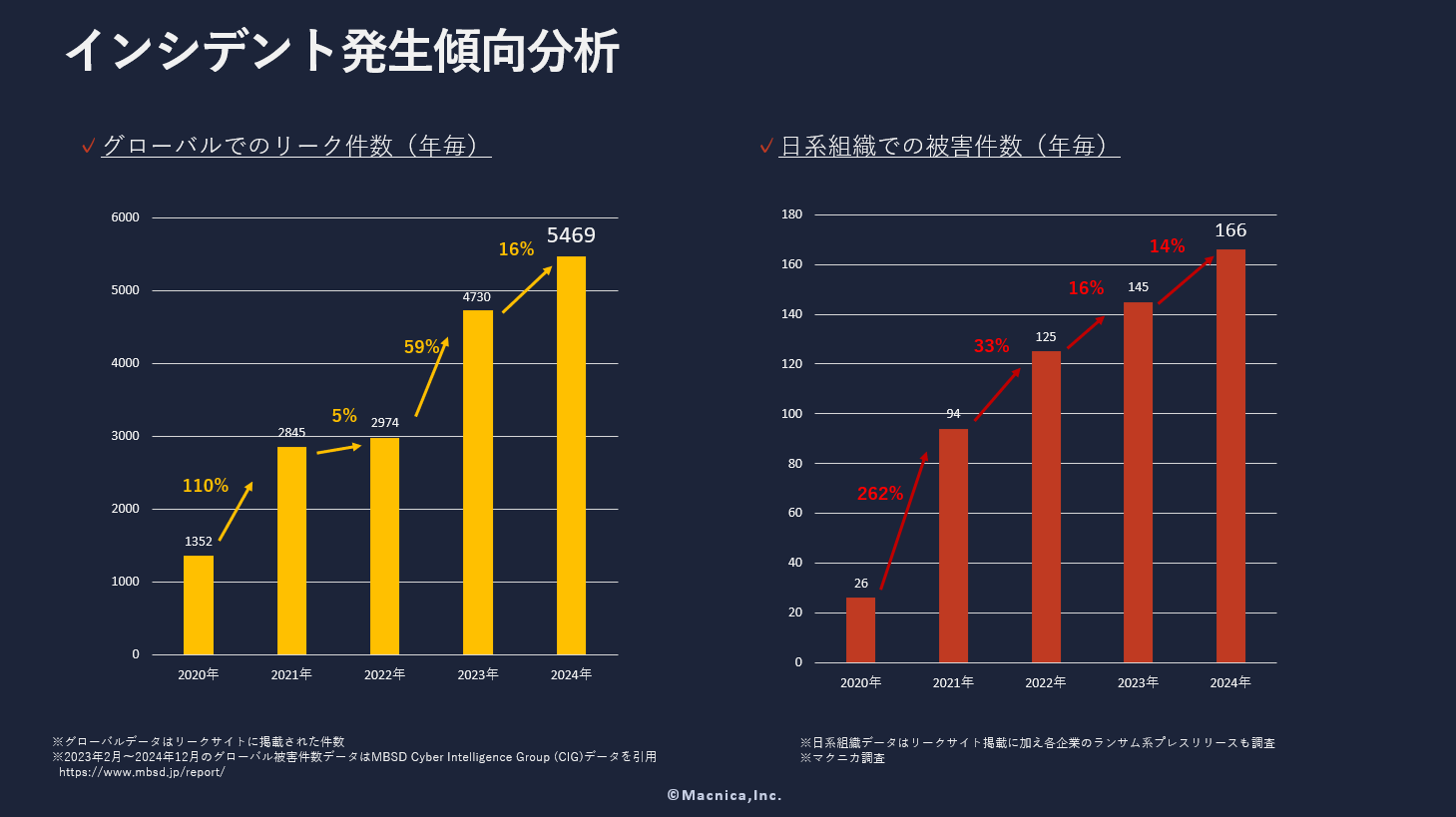

ー年毎の被害件数

年毎の被害件数は以下の通りです。2024年はグローバルが5469件、日系組織が166件であり、国内外ともに被害件数は過去最多を更新し、右肩上がりの傾向が続いています。

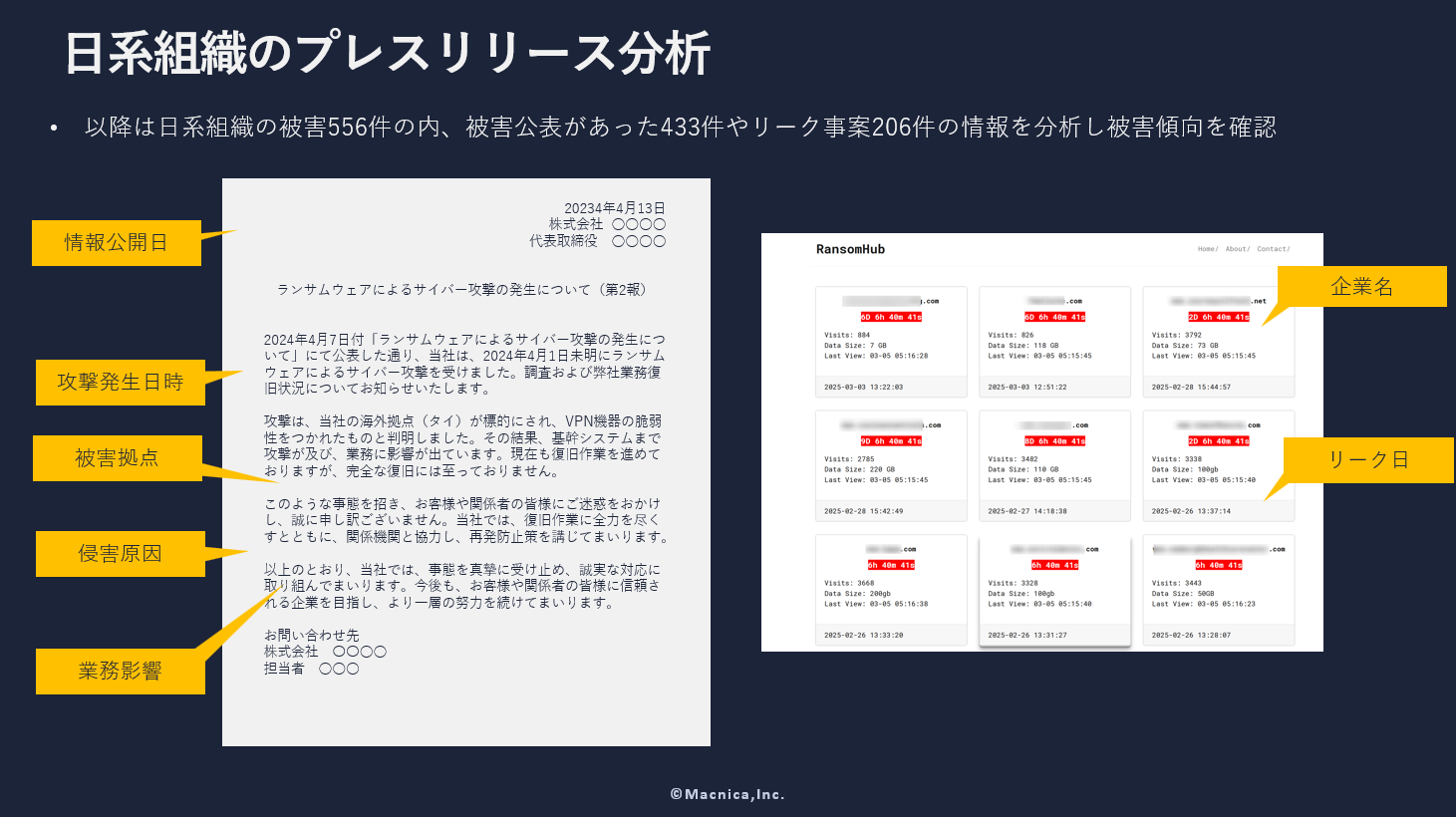

■プレスリリース分析

以降のパートでは日系組織の被害556件の内、被害公表があった433件のプレスリリースの内容と攻撃者によるリーク情報206件を組み合わせた観点も含めて分析していきます。

プレスリリースに記載される情報の項目や粒度は企業により異なりますが、2024年に出されるプレス情報は過去と比較しても情報開示範囲が少ないケースが多く、侵害原因や拠点は疎か、攻撃・被害発生日すら記載されていない事例も複数ありました。そのためプレスリリースを分析して攻撃傾向を知ることが難しくなっていると感じることもありますが、結果を共有したいと思います。

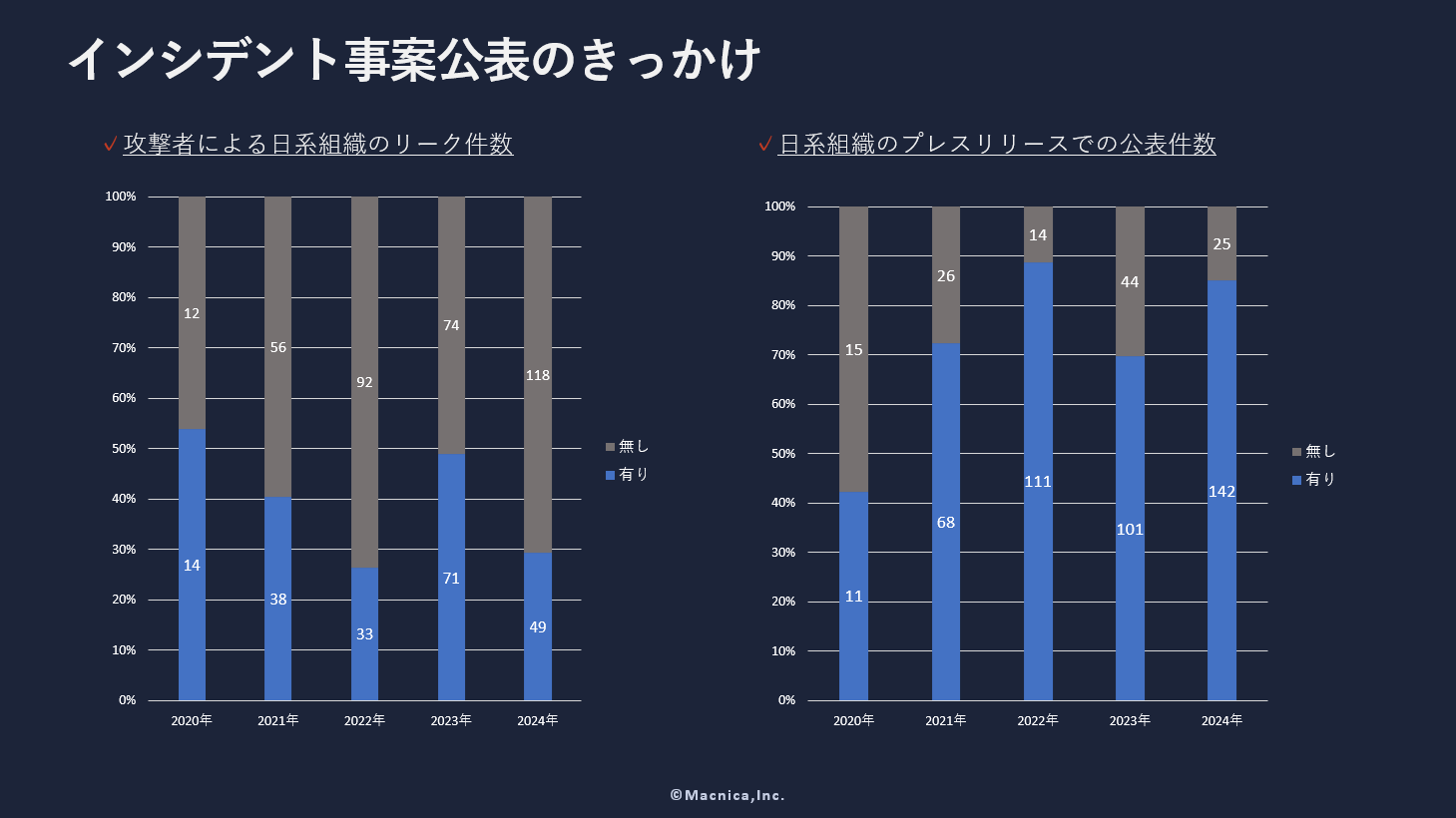

ー事案公表のきっかけ

以下グラフの左側は日系企業の被害556件の中で、攻撃者によるリーク行為が行われた件数/割合を年毎に示したもの、右側が企業からのプレスリリースによる被害情報公開があったか否かを示しています。2024年は攻撃者による日系組織のリーク件数/割合は減少し、企業からの自発的な公表が多くなっていました。

2024年はグローバル全体でのリーク件数が過去最多を更新している一方、日系企業へのリーク行為の件数/割合は昨年より減少しています。しかしこれは「日系企業への攻撃が減少した」というわけではなく、リークサイトへサンプルデータを掲載する際の"機微情報の選別"が、日本語を使う日系企業の場合は手間がかかるため、掲載自体が後回し・見送られている可能性があると考えています。世界全体での攻撃者の身代金収益は2023年と比較して2024年は大きく低下※1していることが報告されており、より多くの企業を攻撃し、支払い圧力を高めるためにリークサイトへの掲載を行う必要がある中で、情報の選別に手間がかかる日系企業の情報掲載が避けられているのではないか、結果的にリークサイトからは日系企業の被害が表面化しにくくなっているのではないかと推測しています。プレスリリース情報を含めた被害件数は日系企業でも過去最多を更新しているため、攻撃自体はグローバル同様に多く行われているはずです。

※1:https://www.chainalysis.com/blog/crypto-crime-ransomware-victim-extortion-2025/

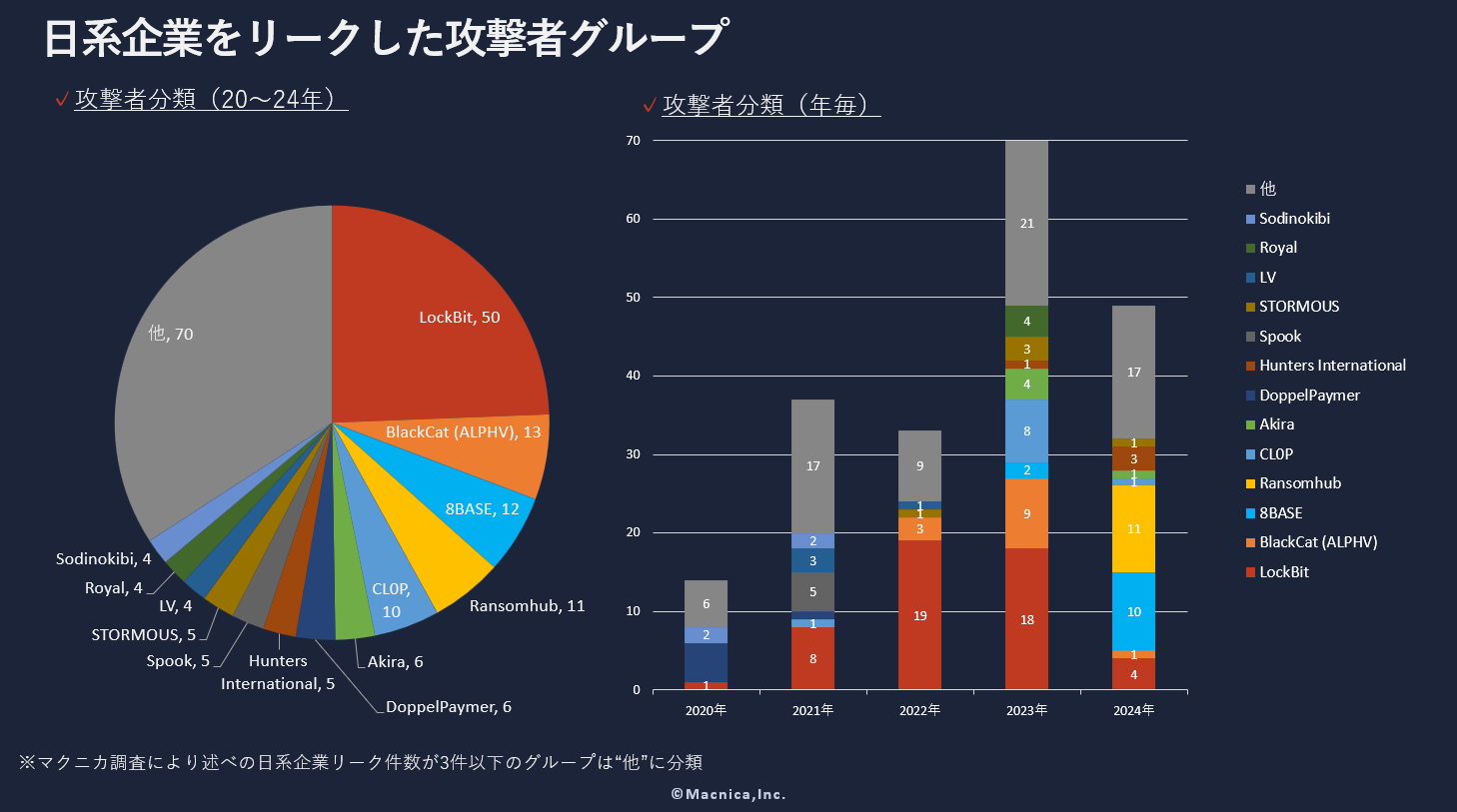

ー日系企業をリークした攻撃者グループ

リーク事案の206件を攻撃者毎に分類すると以下のようになります。左側の円グラフのように5年間の累計で見ると日系企業をリークする攻撃者はLockBitとBlackCat、8Baseが上位を占めていましたが、幸いそれら3グループは警察庁を含む世界各国の法執行機関の協力により攻撃者側のシステムが停止されたり関係者が逮捕されています。そのため、右側の年毎の被害傾向でもその影響が現れており、2024年はLockBit(濃い赤)とBlackCat(オレンジ)の件数が大きく減少しています。

ちなみに、BlackCatへの法執行措置は2023年11月に行われ、その影響もあり2024年2月にグループは瓦解しました。LockBitへの措置は2024年2月頃に行われ、それ以降活動が大きく鈍化しています。8Baseへの措置は2024年11月頃に行われたため現時点ではグラフ上の件数には効果が現れていません。

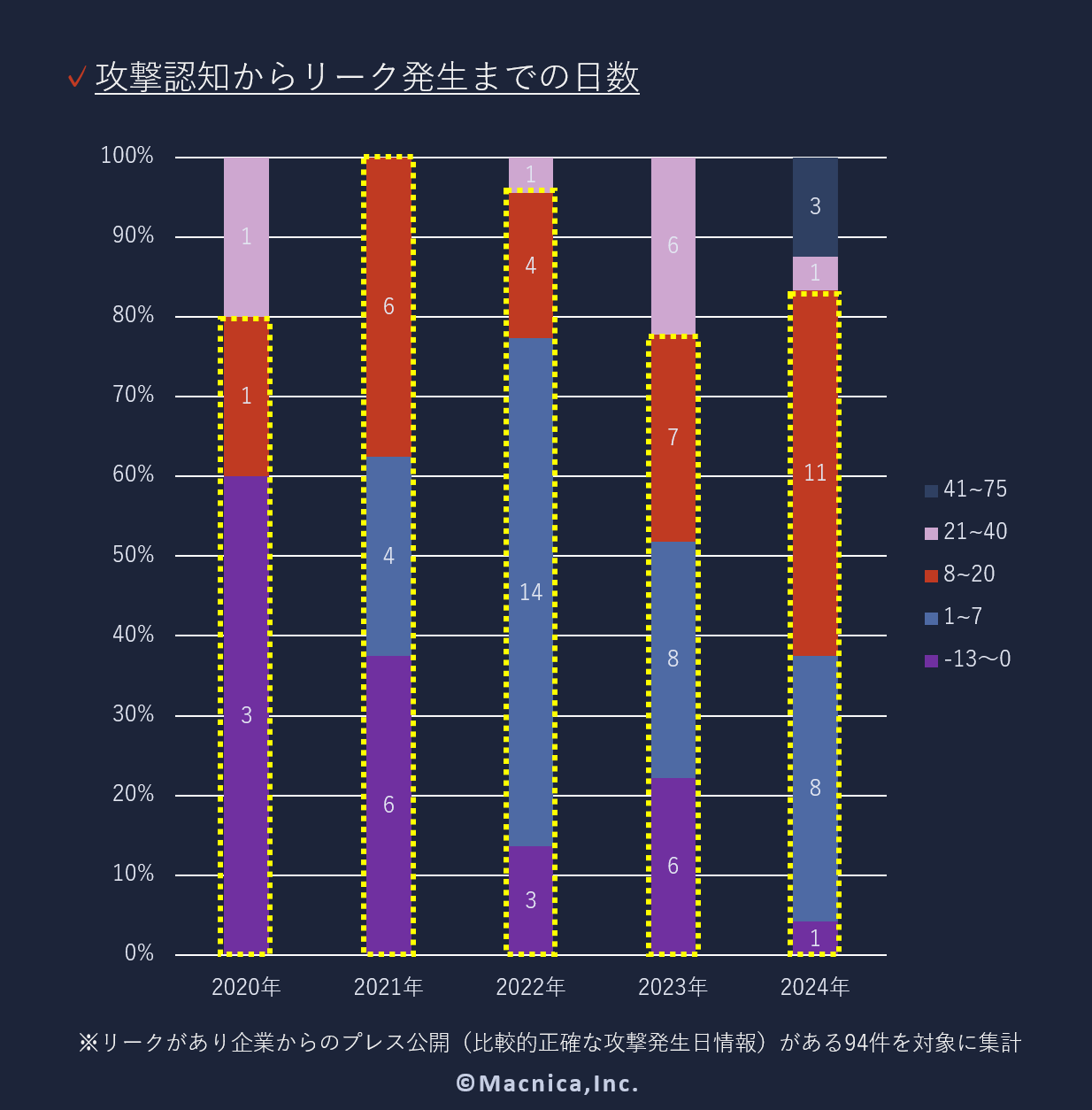

ー攻撃からリーク発生までの日数

続いて、攻撃を受けてから攻撃者に被害企業の情報がリークされるまでの日数です。このデータは企業のプレスリリースにおいて攻撃発生日または攻撃認知日の記載があり、かつ、その企業に対して攻撃者によるリーク行為が行われた94件を分析しています。ほとんどのケースでは攻撃から20日以内(黄色の点線の範囲)にリークが行われているようです。しかし2024年にはかなり時間が経過してリークされるケースが3件のみ確認できました(Sarcoma Group の67日間、Argonauts Groupの75日間、BlackCatの53日間)。ただし、94件中の3件とイレギュラーケースとも考えられるため、引き続き多くの場合は20日以内にリーク行為が行われている状況です。

ランサムアクターによる攻撃を受けた企業が、長い期間リークサイトやダークウェブの情報漏洩監視を行っているケースもありますが、警戒を解除する1つの目安としてご活用ください。なお、濃い紫のようにマイナスを示す日付もあります。これは企業が攻撃発生を認知する前に攻撃者によりリークが行われたことを示す、やや不思議な状況ですが、内容を確認すると海外拠点の被害であったため日本の本社が攻撃を認知することが遅れたのだと考えられるケースが多くなっていました。

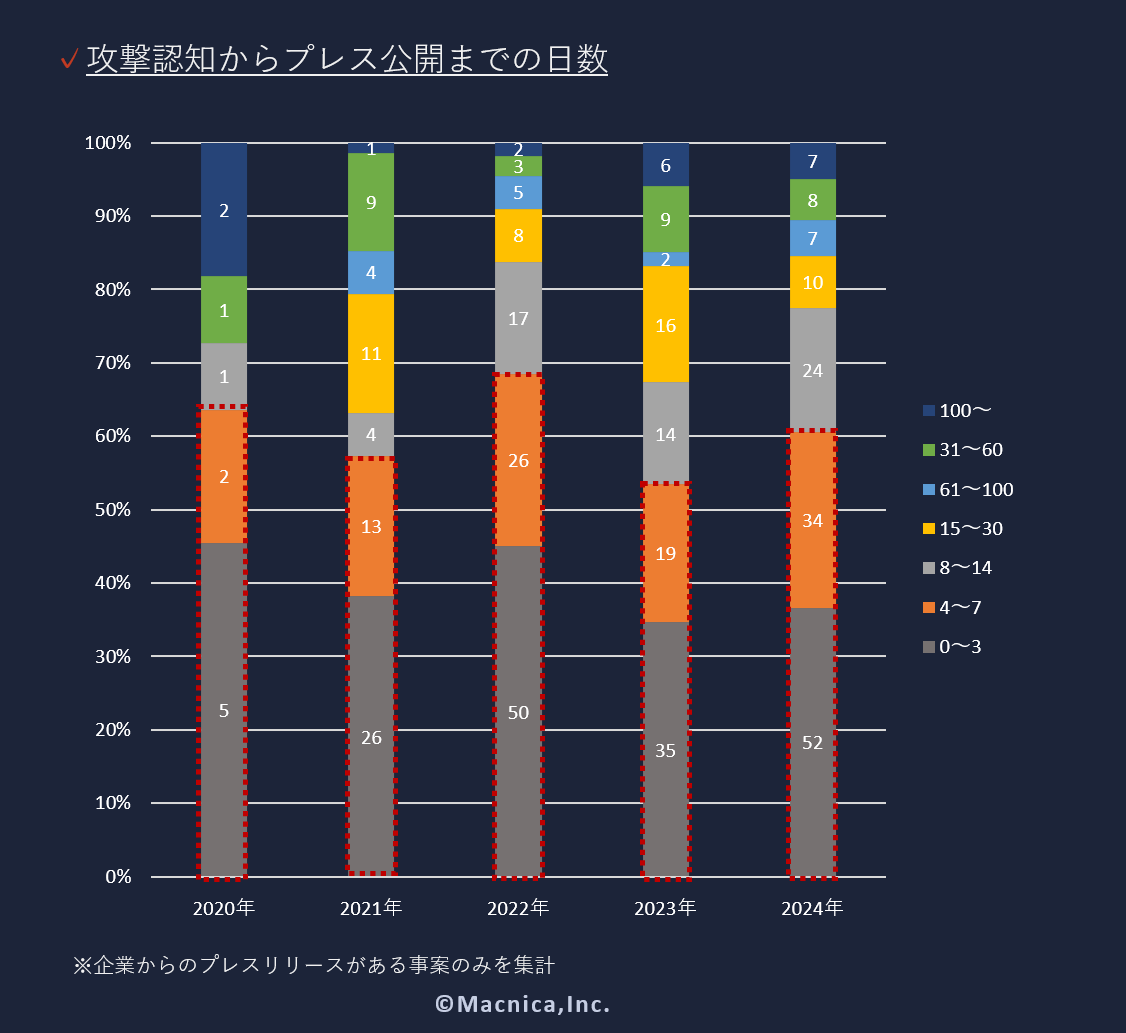

ー攻撃認知からプレス公開までの日数

以下は企業が攻撃を認知してプレスリリースで情報公開するまでの日数のデータです。こちらも7日以内(赤点線)に情報公開されるケースが多く、即日~3日以内に公開するケースも約4割と概ねスピーディな情報公開が行われています。ランサム攻撃を受けた場合、暗号化によるシステム障害で受発注等の業務影響が出る場合が多いため、その状況をいち早く取引先へ周知する必要があるランサム被害の特性も影響していると考えられ、ここ数年傾向は変わっていません。

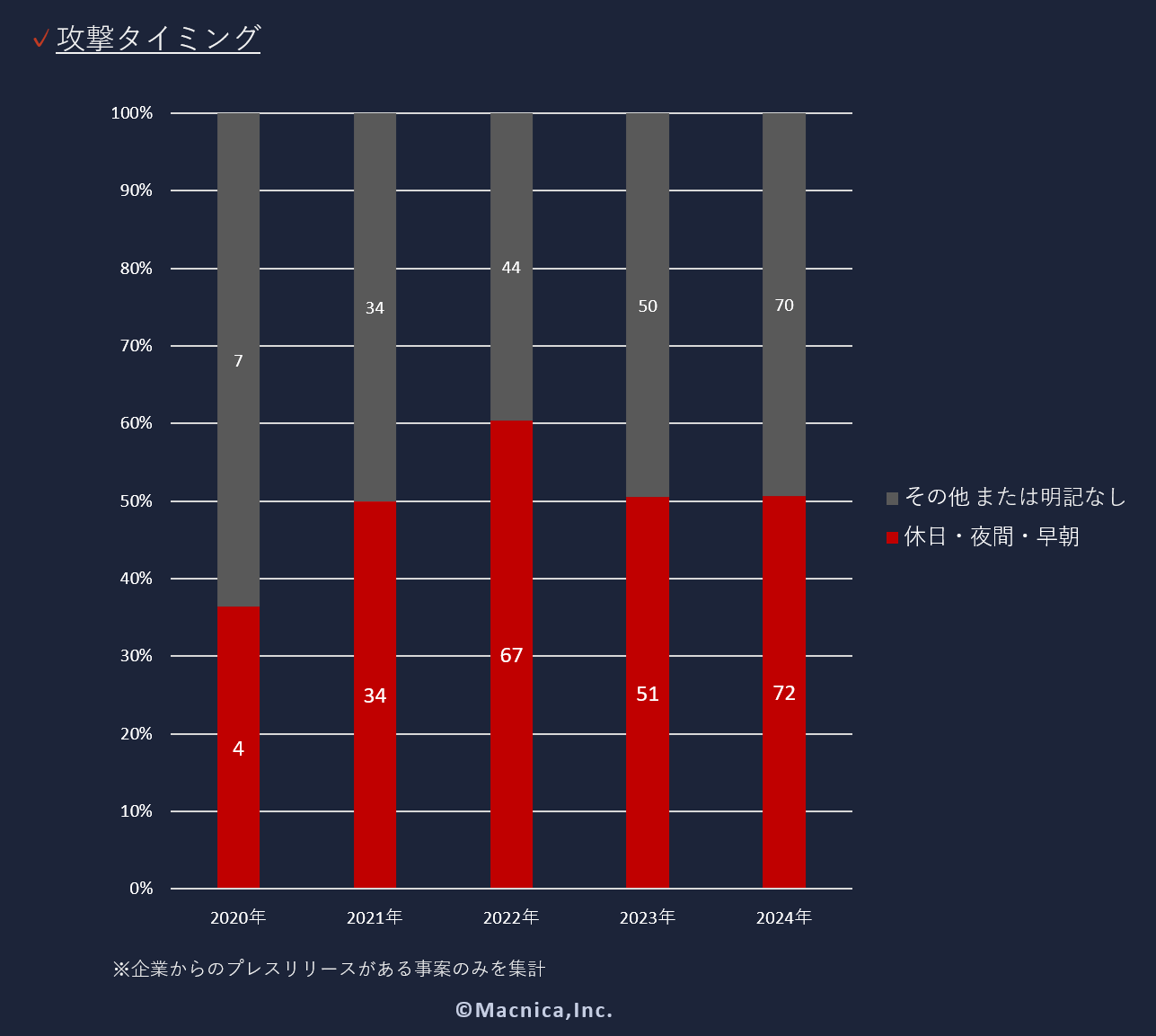

ー攻撃のタイミング

続いて、ランサム攻撃の発生日時に関するデータです。企業から公表された攻撃発生日が、土日や夜間、早朝などの企業内に人がおらず、守りが手薄な時間帯に攻撃(ランサム攻撃の最終段階であるデータ暗号化・破壊活動)が発生した被害件数のデータです。

プレスリリースでは攻撃発生時間が記載されないことも多いため5~6割程度となっていますが、大量のPCやサーバ、データを暗号化するためにはある程度の時間を要するため、その途中で気づかれて攻撃が阻止されないために人がいない休日や夜間等の時間帯に攻撃を行う戦術は、もはや攻撃者側のセオリーとなっています。

ー被害拠点

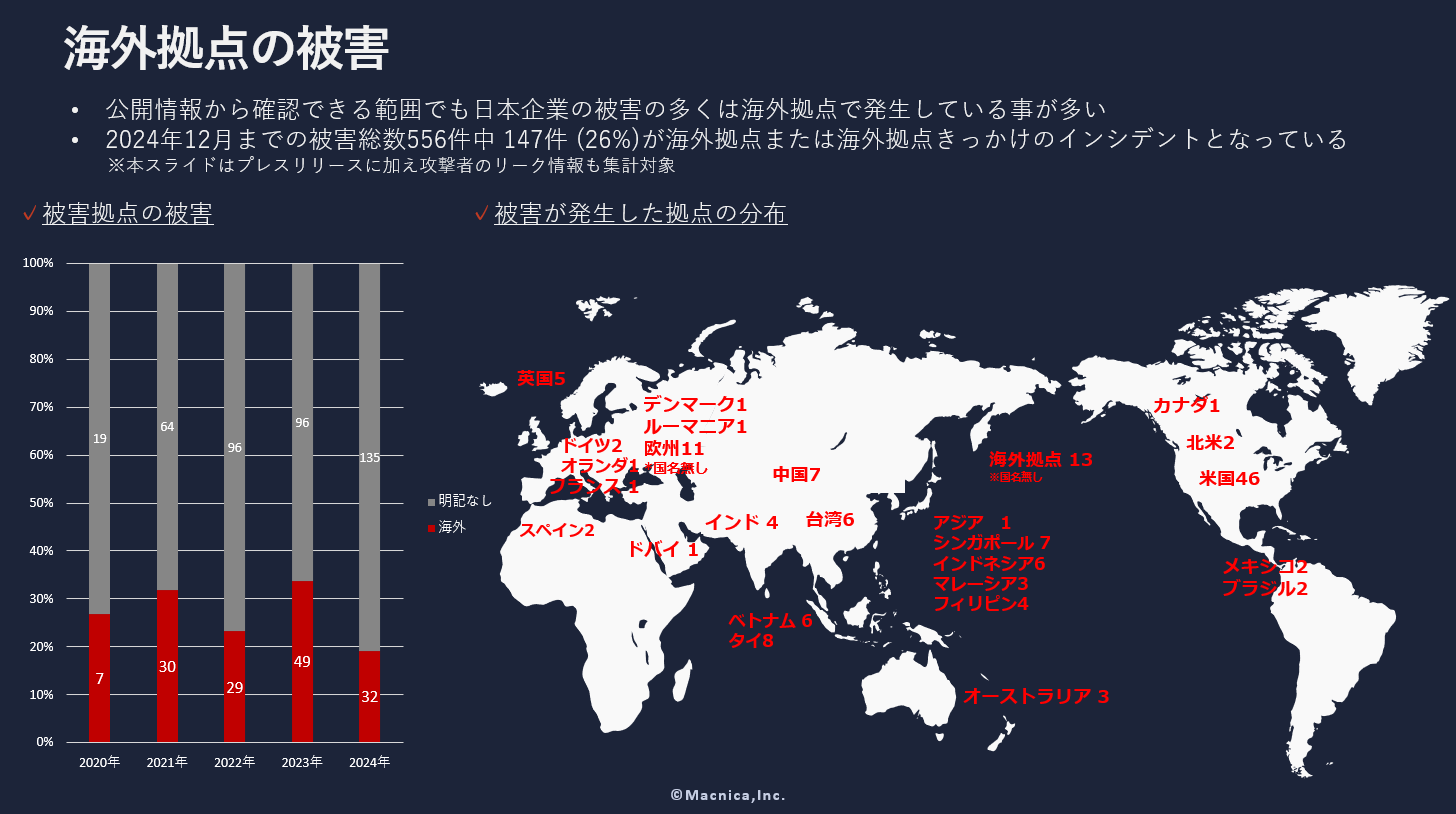

被害が発生した拠点が海外であったことが明記されていたり、そのことがリーク情報から判断できたケースです。556件のインシデントの内26%にあたる147件は海外拠点の被害だと判断できました。

2024年は国内でのみ事業を行う組織からのプレスリリースが多かったため、例年と比較すると海外拠点の被害割合は低下していました。

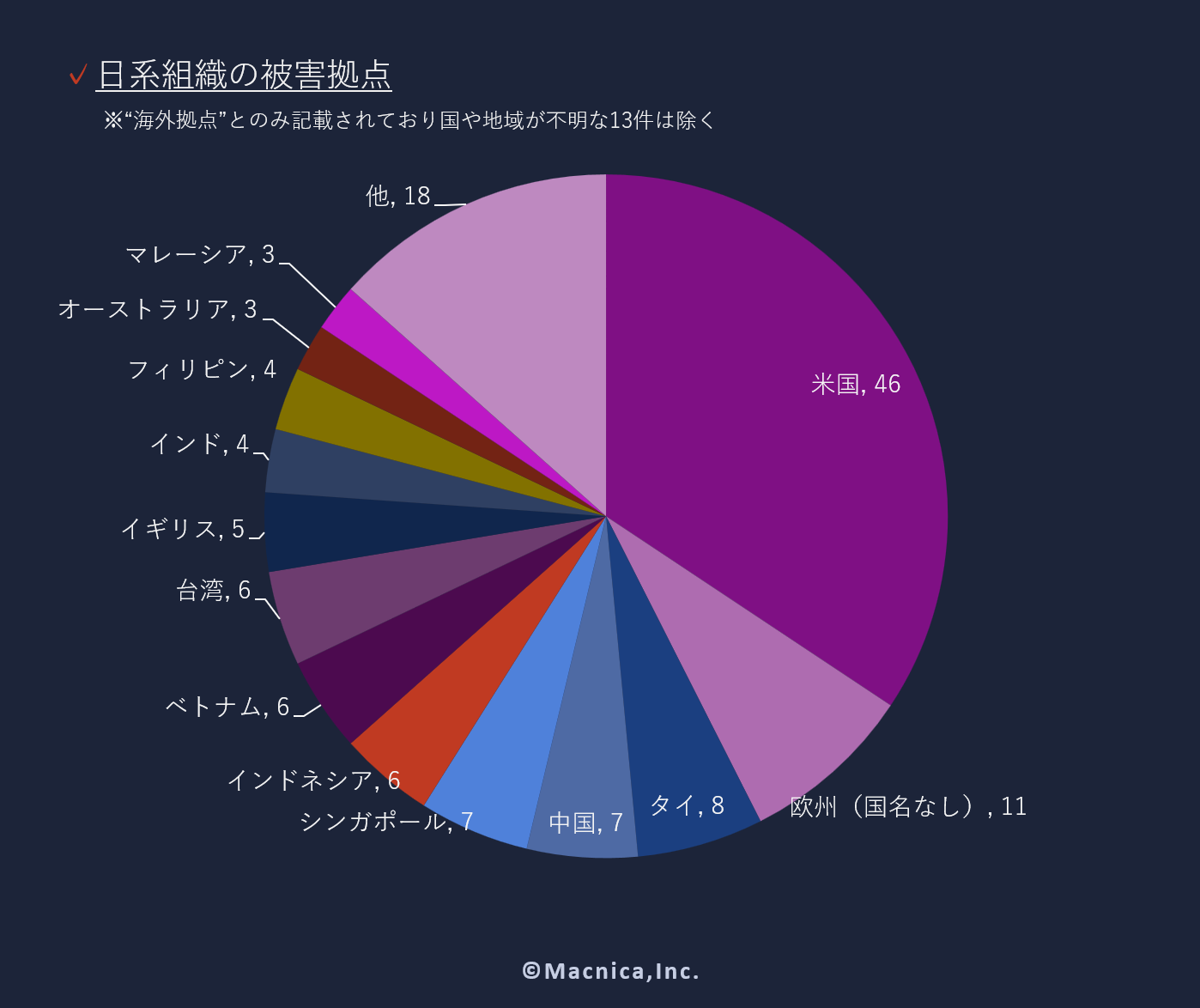

ちなみに、被害国・地域を上位からまとめると以下のようになります。ランサムウェアによる被害の世界的な統計では欧米の国が上位を占めており、日本含むアジア圏はランキングには入ってきません。しかし、日系企業の被害という切り口で見ると東南アジア圏や中国、台湾の被害も多いことが確認でき、注意が必要な地域と言えます。

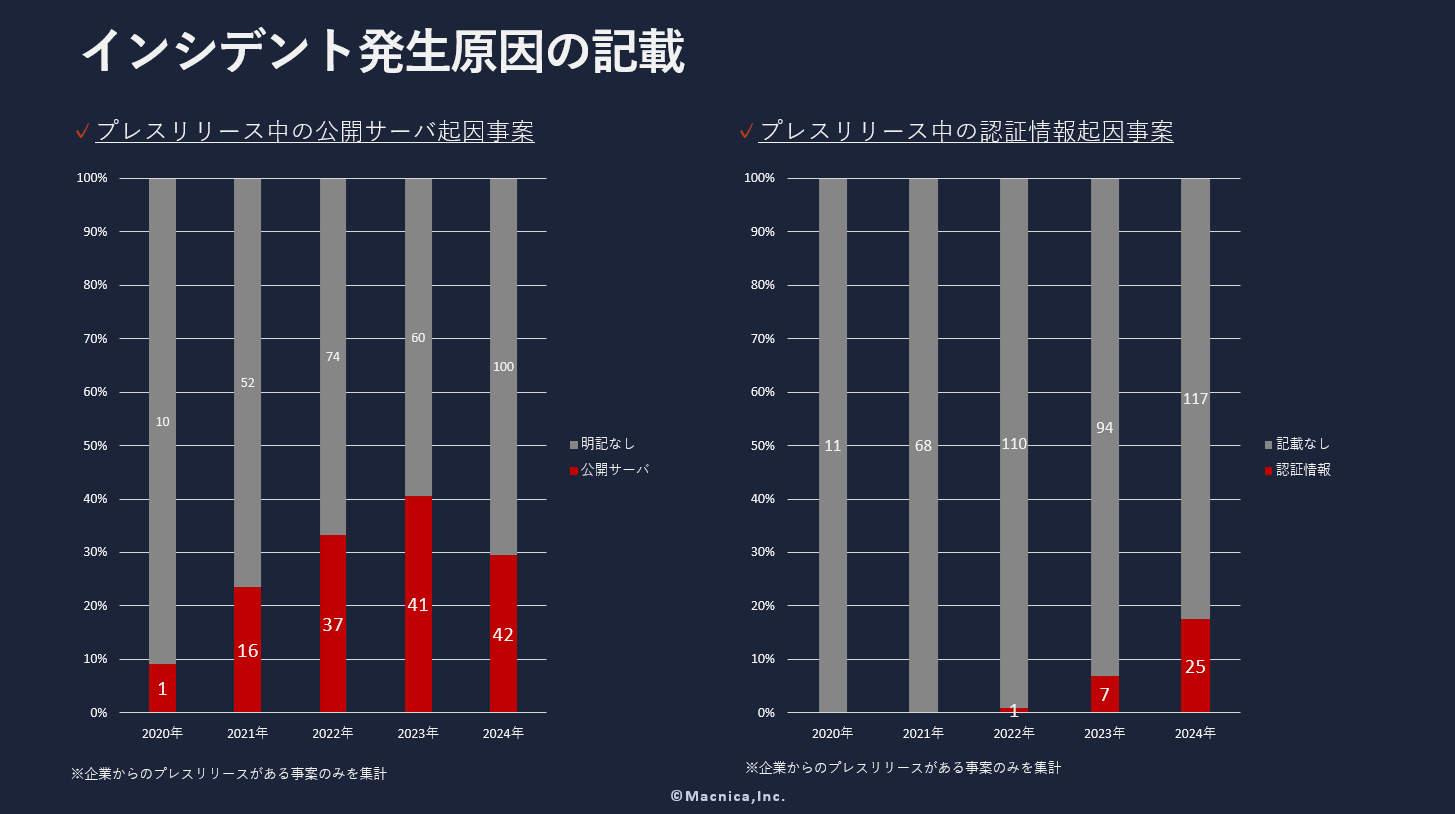

ー被害の原因

最後に、左側が被害が発生した原因、侵入経路として外部に公開しているサーバ(VPN機器、RDP等)が悪用された旨が記載されていたケースです。2022~24年には約3~4割前後が公開サーバ経由で侵入されたことが記載されていました。※警察庁が公開する調査データでは例年約8割程度が公開サーバ(VPN機器またはRDP)となっています。

右側は、侵害の原因として何らかの理由で漏洩した認証情報が悪用された旨が記載されていたケースです。割合としては2024年でも18%程度ですが、徐々にその割合は増加していることがわかります。侵入経路や侵害の原因は特定が困難な場合も多いことに加え、比較的センシティブな情報となるためプレスリリースに記載されないケースがほとんどだと思われますが、それでもこのような傾向となっています。

■認証情報の漏洩に警戒を

今回の記事で最もお伝えしたかった点が、最後にご紹介した、認証情報の漏洩がきっかけでインシデントに発展した事案が増加しているということです。2024年はプレスリリース中で記載されたのは25件で18%のみでしたが、公にならない事案でも被害が急増しています。特にVPN機器に多要素認証(MFA)を設定しておらず、IDとパスワードのみでログイン可能な設定としている機器経由で組織内に侵入され、ランサム事案につながるケースが多くなっています。利便性が下がるため多要素認証の導入を行っていないケースも多く見受けられますが、多要素認証を設定していない外部公開機器は遅かれ早かれ確実に侵入経路になると考えたほうが良い状況です。機器に標準搭載の機能でも十分なため早めの対策をおすすめします。

認証情報を悪用した不正アクセスについての詳細は以下記事もご参照ください。

■最後に

本記事の内容やデータは引用明記の上で自由に加工、ご利用いただいて問題ありません。

冒頭でご紹介していたランサム被害件数のグローバル被害件数に関するデータは三井物産セキュアディレクション社のCyber Intelligence Groupよりご提供をいただいております。

毎月、非常に有用な情報がレポートとして発行され無償で閲覧可能なため、ぜひオリジナルのレポートもご参照ください。

https://www.mbsd.jp/report/

また、本記事で分析に利用しているデータの多くは各企業から出されるセキュリティインシデントのプレスリリース情報がもとになっており、1つ1つの情報の積み重ねで上記のような傾向を見出すことが出来たり、他社様への注意喚起情報が実現しております。被害情報を公開いただいたことで分析が可能となっており、この場を借りて感謝申し上げます。

最後までお読みいただきありがとうございました。

フォローしませんか?