公開情報から読み解く日系企業のランサム被害傾向

■記事概要

データ窃取やデータ暗号化をもとに身代金を要求する攻撃手法を用いるランサムアクターによる日系企業・組織の被害傾向を公開情報から記録、分析し始めて4年目となりました。ここでの公開情報は企業の被害公表プレスリリースや攻撃者によるダークウェブ上でのリーク情報を指します。過去何度か講演やカンファレンス等でデータを公開していましたが、2020年5月~2023年12月末までのデータをブログとしても公開したいと思います。

本記事の末尾に参考リンクを記載させていただきましたが、公開情報からサイバー攻撃の傾向を分析する取り組みは各所で行われ、すでに大変有益な情報が公開されていますが、それぞれの取り組みで観測範囲や分析の観点に違いがあります。私の分析結果でも一部独自の観点がありますので内容を共有させていただきます。

なお、公開情報からデータを取得している都合上、各種数値はあくまでも「最低限の数値」であり、実際にはこの数字以上の被害状況となっていることを意識しながらお読みいただけると幸いです。

■分析結果

被害件数について

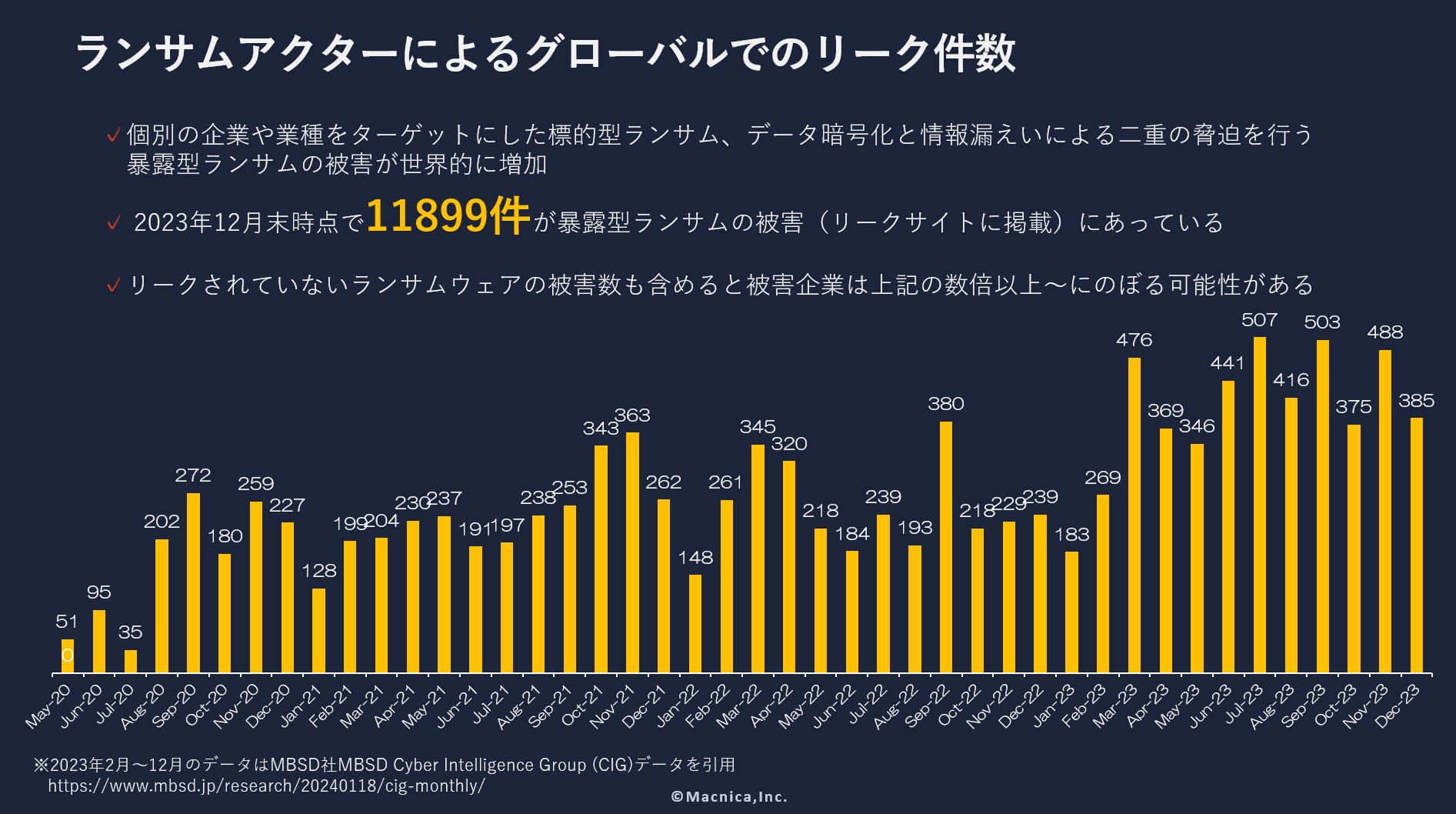

グローバルでの攻撃者によるリークサイトへの掲載件数を月毎にカウントしたグラフがこちらです。情報のリークを伴う、いわゆる暴露型ランサム攻撃は2019年11月頃にMAZEによって発明された手法と考えていますが、その手法の効果の高さから様々な攻撃者グループが類似スキームの犯行を行いました。2023年12月末までに11899件と膨大な数の組織が被害にあっています。なお、リークサイトで公開される件数は攻撃者が攻撃した内の一部であり、実際の被害件数はこの数倍にのぼると考えられます。

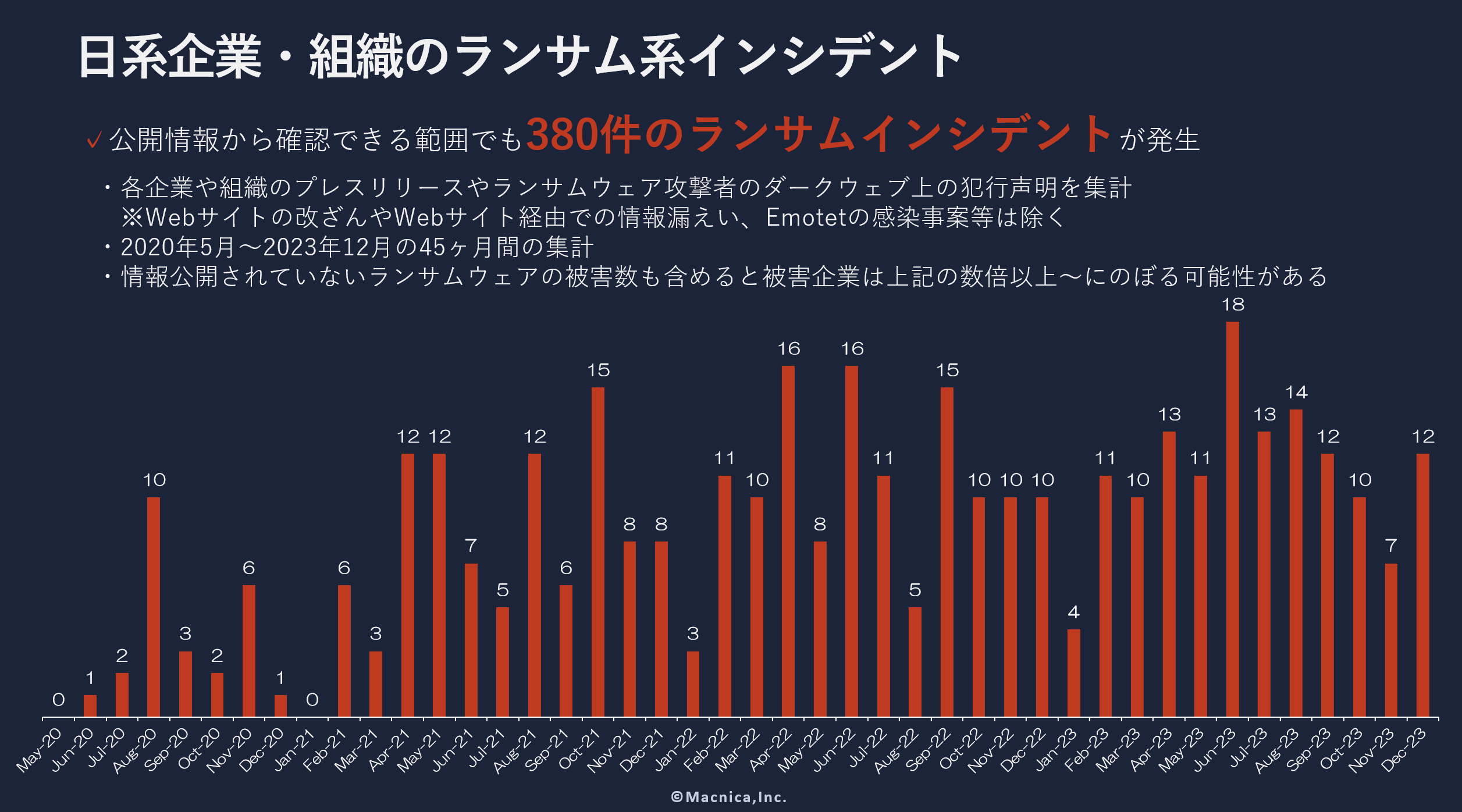

次に日系企業に絞った件数です。

こちらは攻撃者によってリークサイトに掲載される日系企業の情報に加えて、各企業から出されるランサム被害のプレスリリース等の情報もカウント対象にしています。2023年12月末までに380もの日本企業・組織において、ランサムアクターによる被害が発生していました。

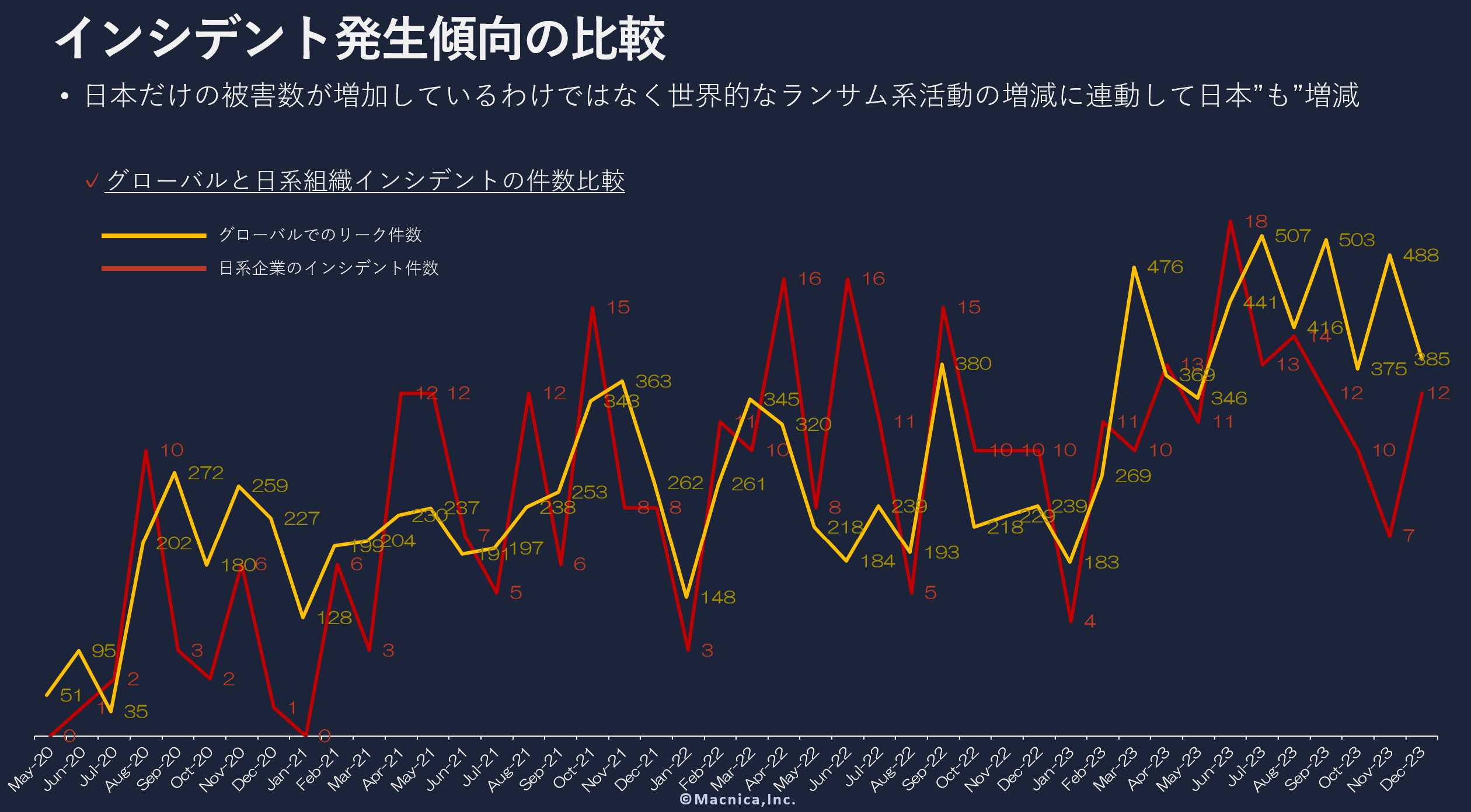

グローバルと日系企業の被害傾向を比較すると以下の様になります。件数の単位が全く異なる点はご留意いただきたいですが、それぞれの被害傾向は良く似ておりグローバルの被害件数が増えるとそのタイミングで日系企業も被害が増えるという傾向です。また、毎年1月前後には攻撃者の休暇の関係か被害数が落ち込み、夏から秋にかけて大きく増加するという傾向になっています。

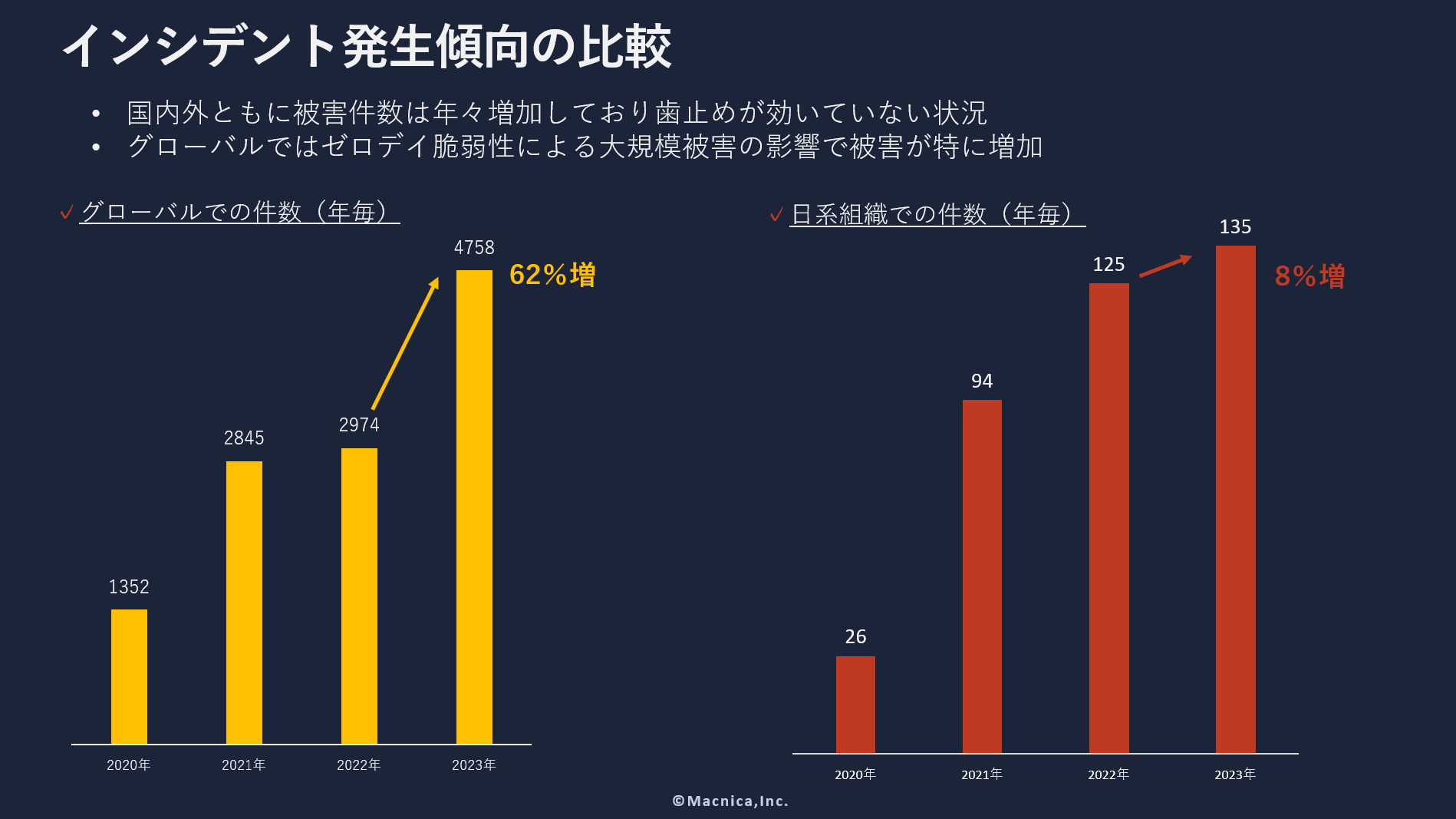

年毎の被害件数を比較すると以下のようになります。ランサムアクターが現在のように猛威を振るい出したのが2020年頃からなので、そこから2021年にかけて被害件数が大きく伸びたのは国内外で共通ですが、22年から23年にかけてはグローバルで被害が大きく増加した一方、日本は微増という状況です。2023年にはゼロデイ脆弱性を悪用して多くの企業に一気に攻撃を仕掛けるパターンが多く見られましたが、その際に標的となった製品(GoAnywhere、Papercut、MoveIT等)が海外での利用が多く、日系企業での利用がそれほど多くなかったことがこの差分の理由と分析しています。

ただ、いずれにしても国内外で共通して被害件数は増え続けており、ランサム被害の防止に歯止めが効いていない状況ということがわかります。

プレスリリース分析

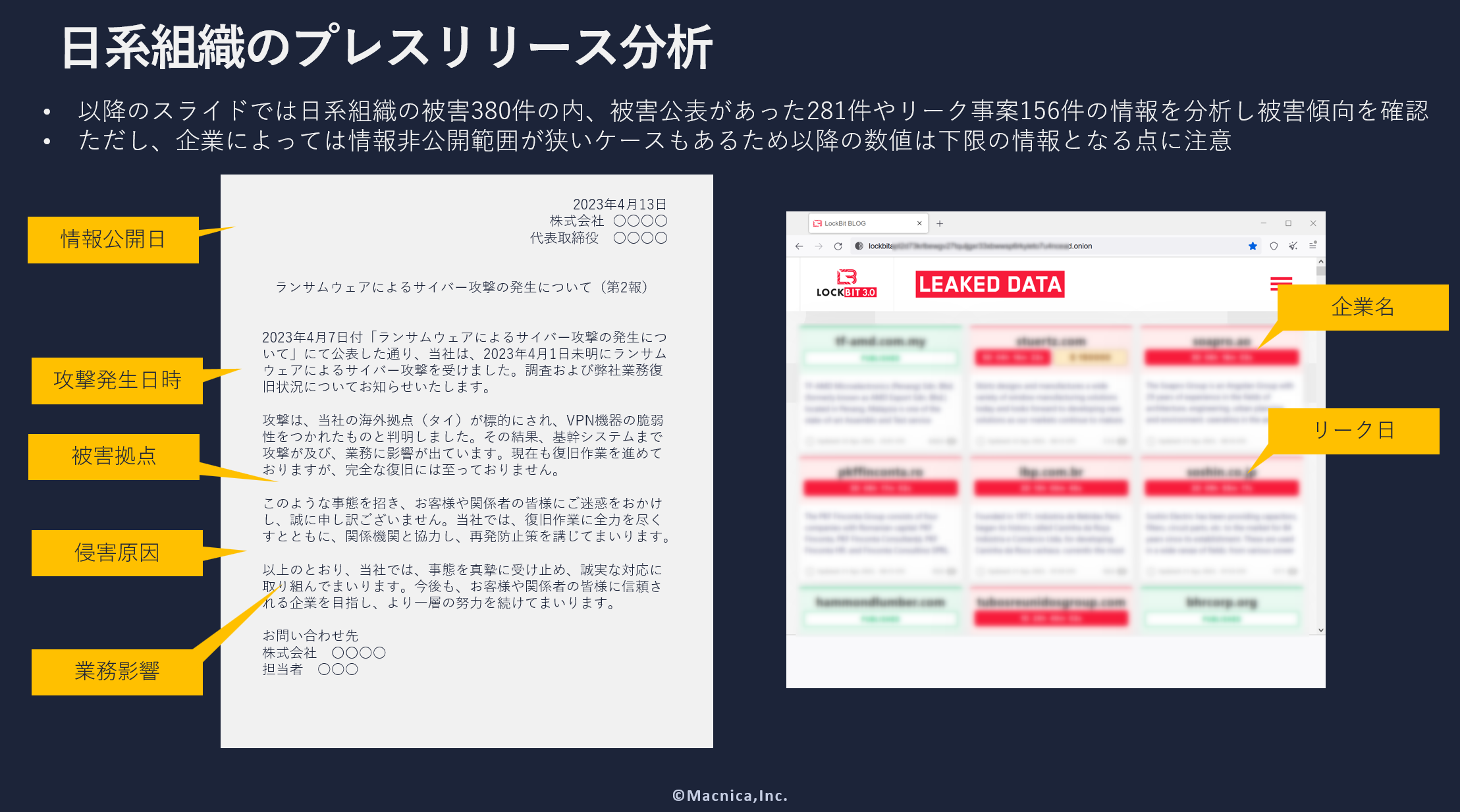

以降のパートでは日系組織の被害380件の内、被害公表があった281件のプレスリリースの内容と攻撃者によるリーク情報156件を組み合わせた観点も含めて分析していきます。

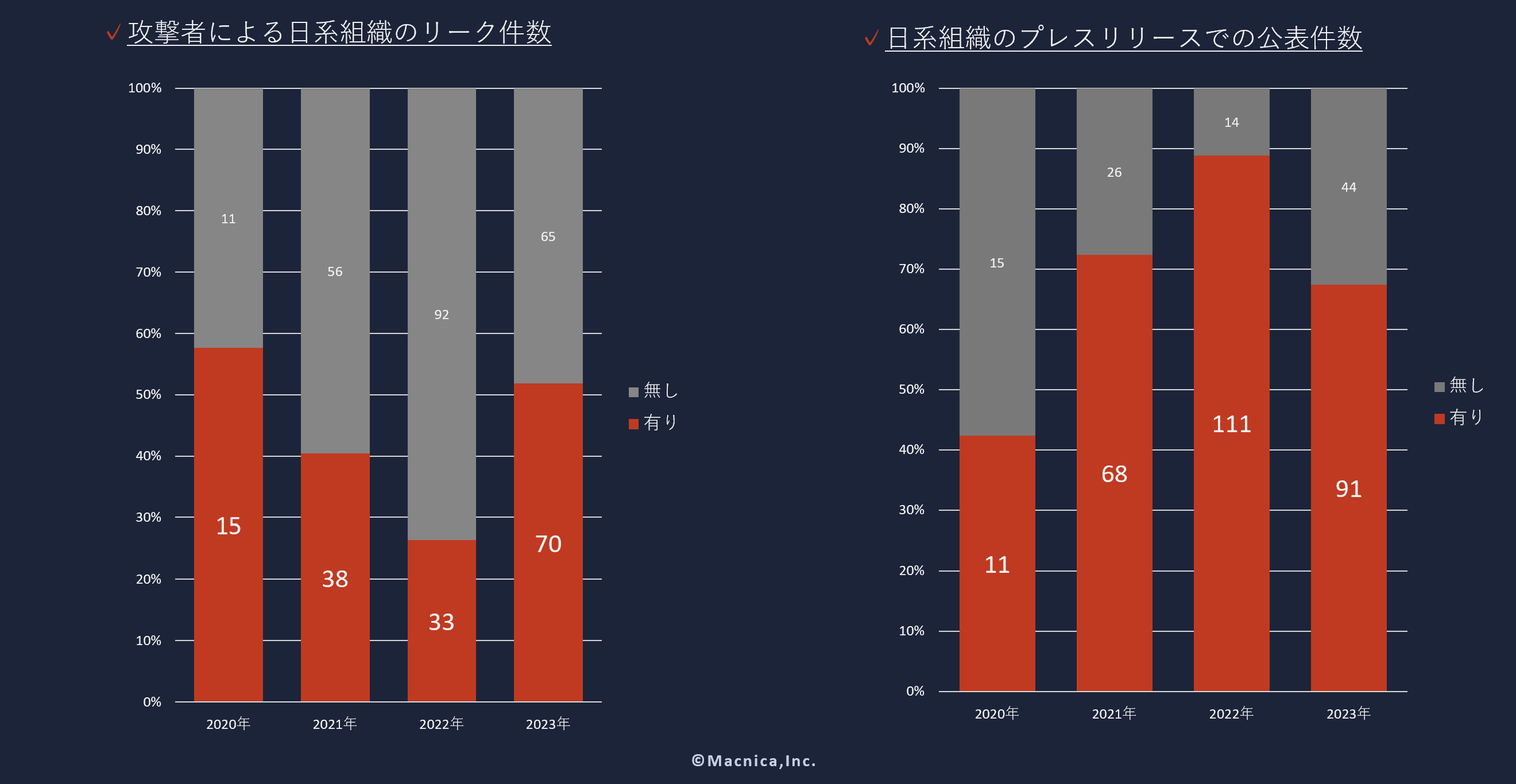

380件の日本企業のランサム被害のうち、左側が攻撃者によるリーク行為、暴露行為があった件数と割合、右側が企業のプレスリリースにより自発的に公表された件数と割合のデータです。2020年から22年までは、攻撃者によるリークの割合は減って、プレスによる情報公開でインシデントが明るみになるケースが多かったのですが、23年はその傾向が変わって、リークが増えて、プレスの割合が減った年になっていました。身代金(≒攻撃者にとっての収益)支払いの割合は年々低下しているとされており、その収益低下を数でカバーしようとしたり、支払い圧力を高めるための工夫による傾向変化と読み解いています。

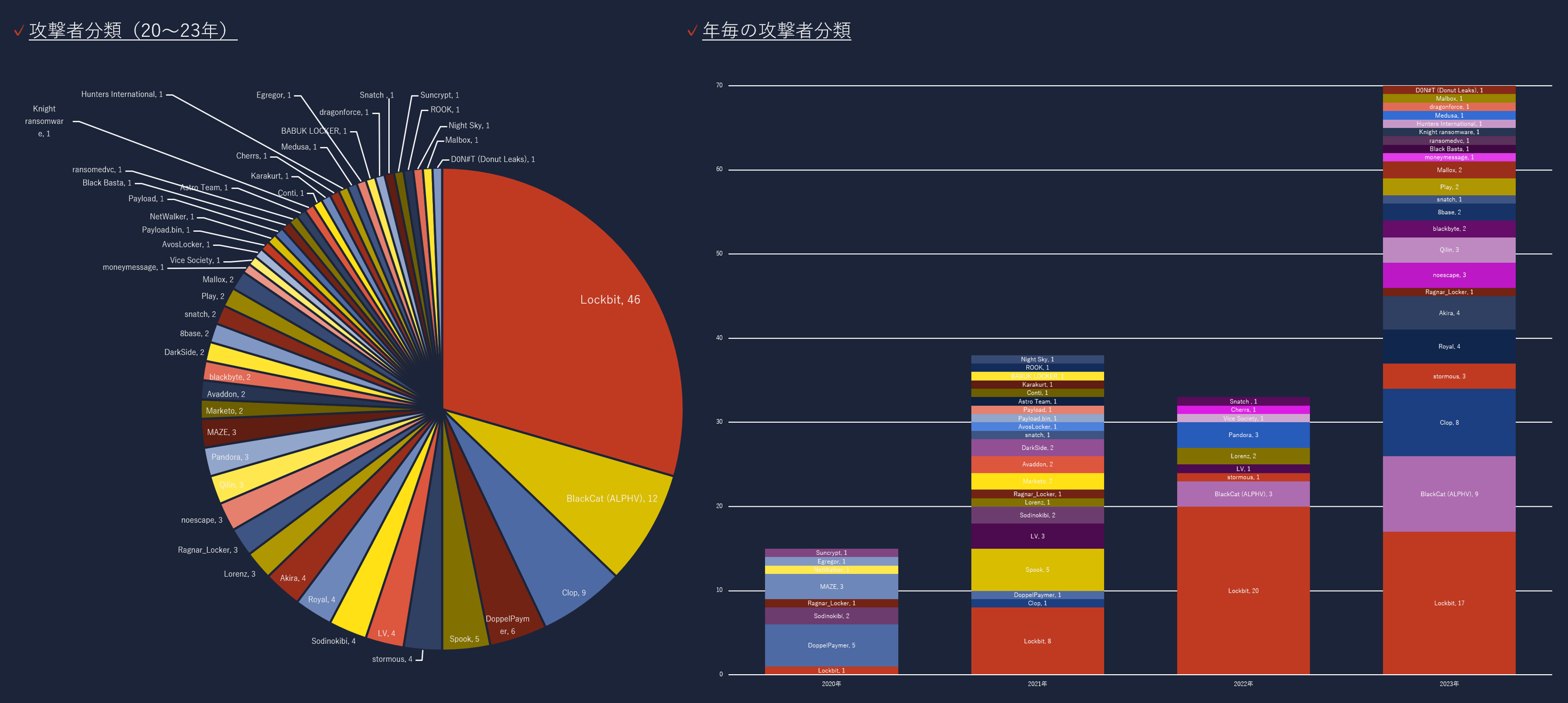

リーク事案156件を攻撃者毎に分類すると以下となり、大部分をLockBit、BlackCat(ALPHV)、CLOPで占めていることがわかります。

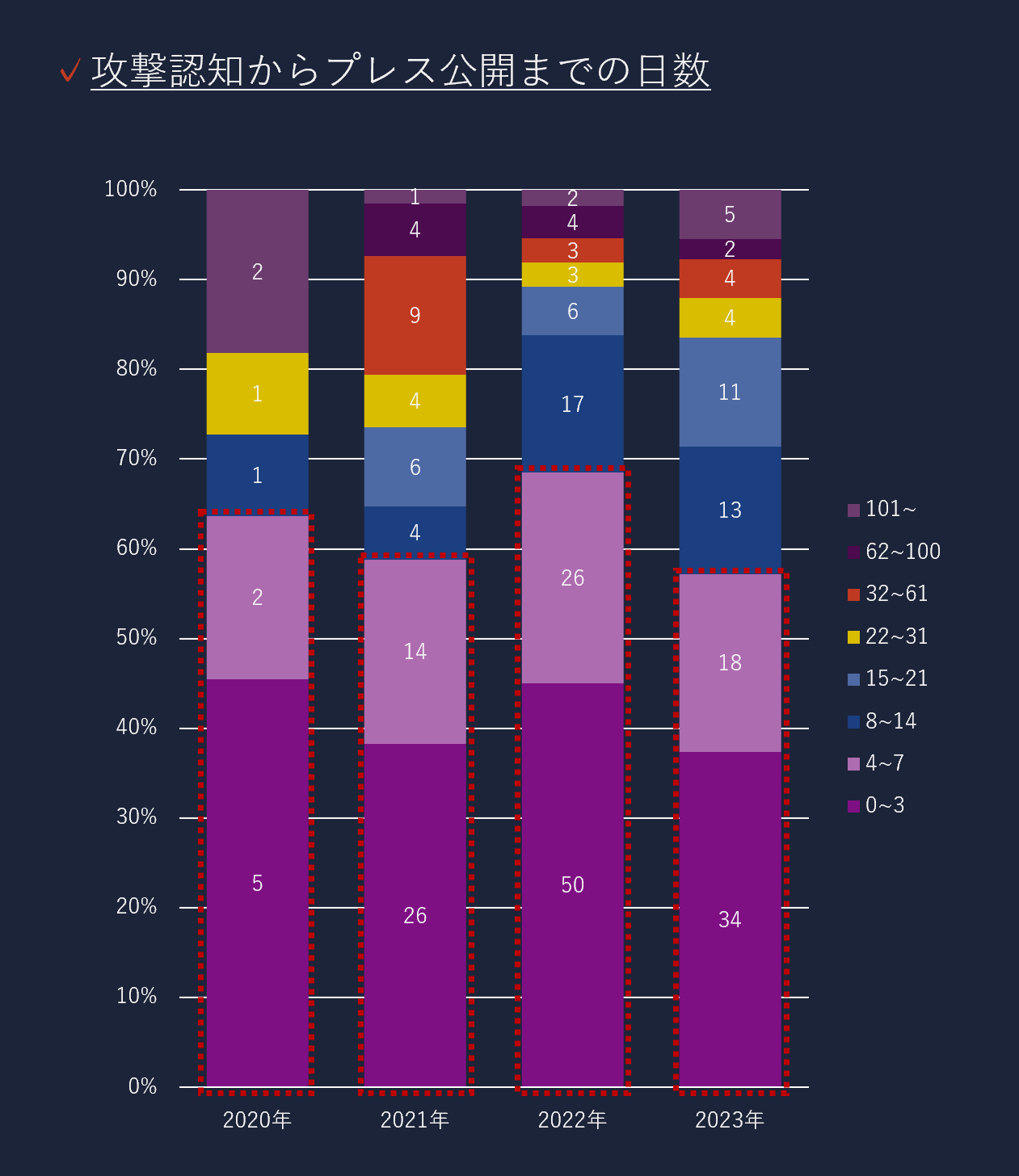

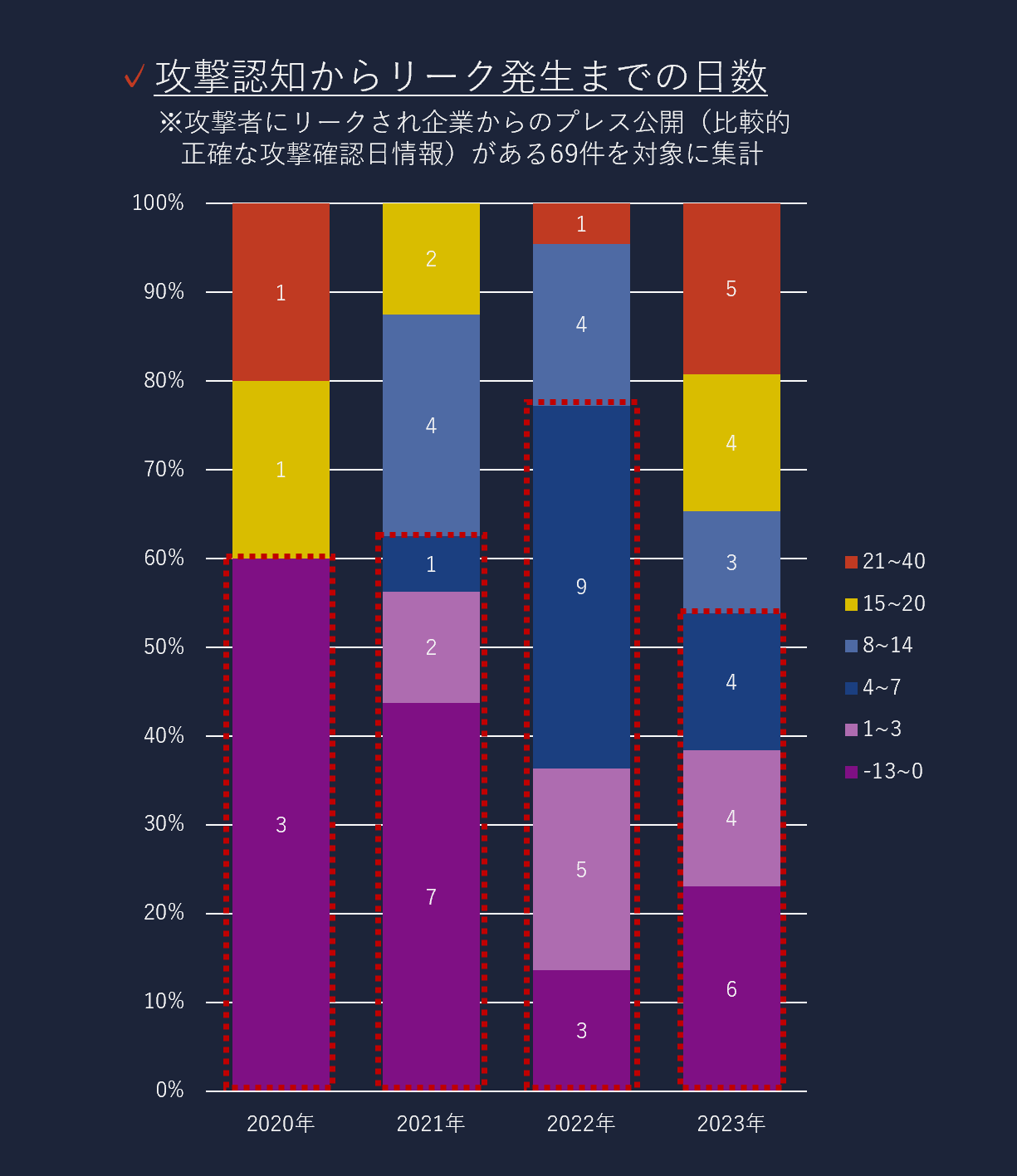

続いて、攻撃を受けてから攻撃者に被害企業の情報がリークされるまでの日数です。このデータはやや貴重なデータと考えており、攻撃者が企業を攻撃してからどの程度のスピードで情報をリークしているかは情報がどこにもありません。この点は企業のプレスリリースにおいて攻撃発生日または攻撃認知日の記載があり、かつ、その企業に対して攻撃者によるリーク行為が行われた69件の分析でデータを取ることができました。

この点では毎年約6割のケースでは攻撃発生日から7日以内(赤点線)にリークが行われていることがわかり、間隔が最も長いケースは40日というものが1件ありました。ランサムアクターによる攻撃を受けた企業では、いつ自社の情報が掲載されるかを戦々恐々としながらリークサイトを長期間監視されていることも珍しくありませんが、40日を超えてリークされたケースは1件もないため、警戒を解くタイミングとしてこの日数は1つの基準となるかと思います。

なお、濃い紫の様に マイナスを示す日付もあります。これは企業が攻撃発生を認知する前に攻撃者によりリークが行われたことを示す、やや不思議な状況ですが、内容を確認すると海外拠点の被害であったため日本の本社が攻撃を認知することが遅れたケースが多くなっていました。

以下は企業が攻撃を認知してプレスリリースで情報公開するまでの日数のデータです。こちらも7日以内(赤点線)に情報公開されるケースが多く、即日~3日以内に公開するケースも約4割と概ねスピーディな情報公開が行われています。ランサム攻撃を受けた場合、暗号化によるシステム障害で受発注等の業務影響が出る場合が多いため、その状況をいち早く取引先へ周知する必要があるランサム被害の特性も影響していると考えられます。

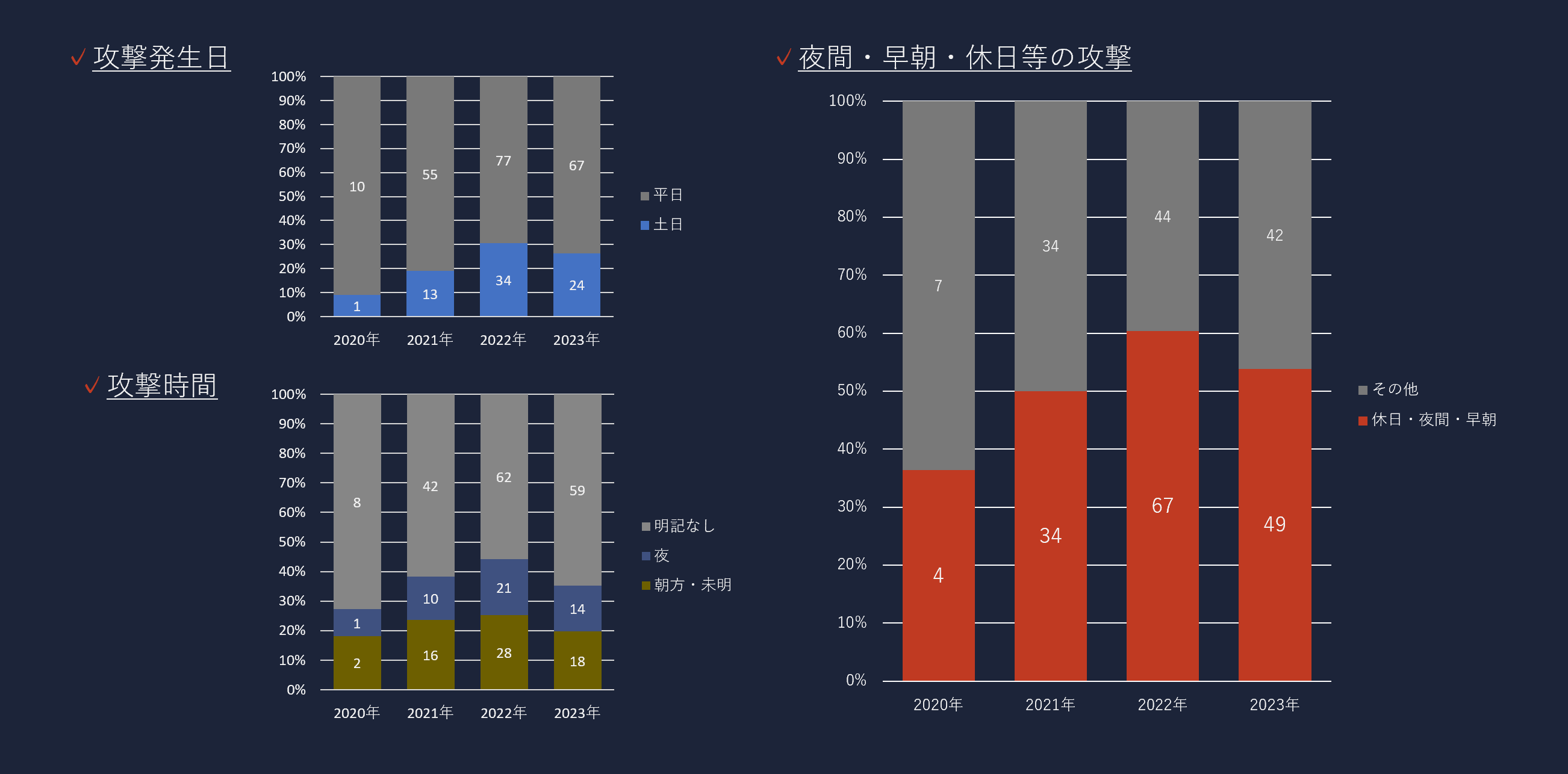

続いて、ランサム攻撃の発生日時に関するデータです。左側には攻撃発生日が平日だったのか土日だったのか、攻撃発生・認知タイミングが夜間または朝方だったのか、右側にはそのいずれかに該当した件数を記載しています。つまり、企業内に人がおらず、守りが手薄な時間帯に攻撃(ランサム攻撃の最終段階であるデータ暗号化・破壊活動)が発生した被害件数のデータです。人がいない時間帯に攻撃を行う戦術は、もはや攻撃者側のセオリーとなっており、年々割合が増加していることがわかります。2023年は海外拠点の被害が多く、詳細情報がプレスリリース中に書かれる割合が減ったため割合はやや低下しましたが、基本的には年々人のいない時間を狙うケースは増加しています。大量のPCやサーバ、データを暗号化するためにはある程度の時間を要するため、その途中で気づかれて攻撃が阻止されないための工夫と考えられます。

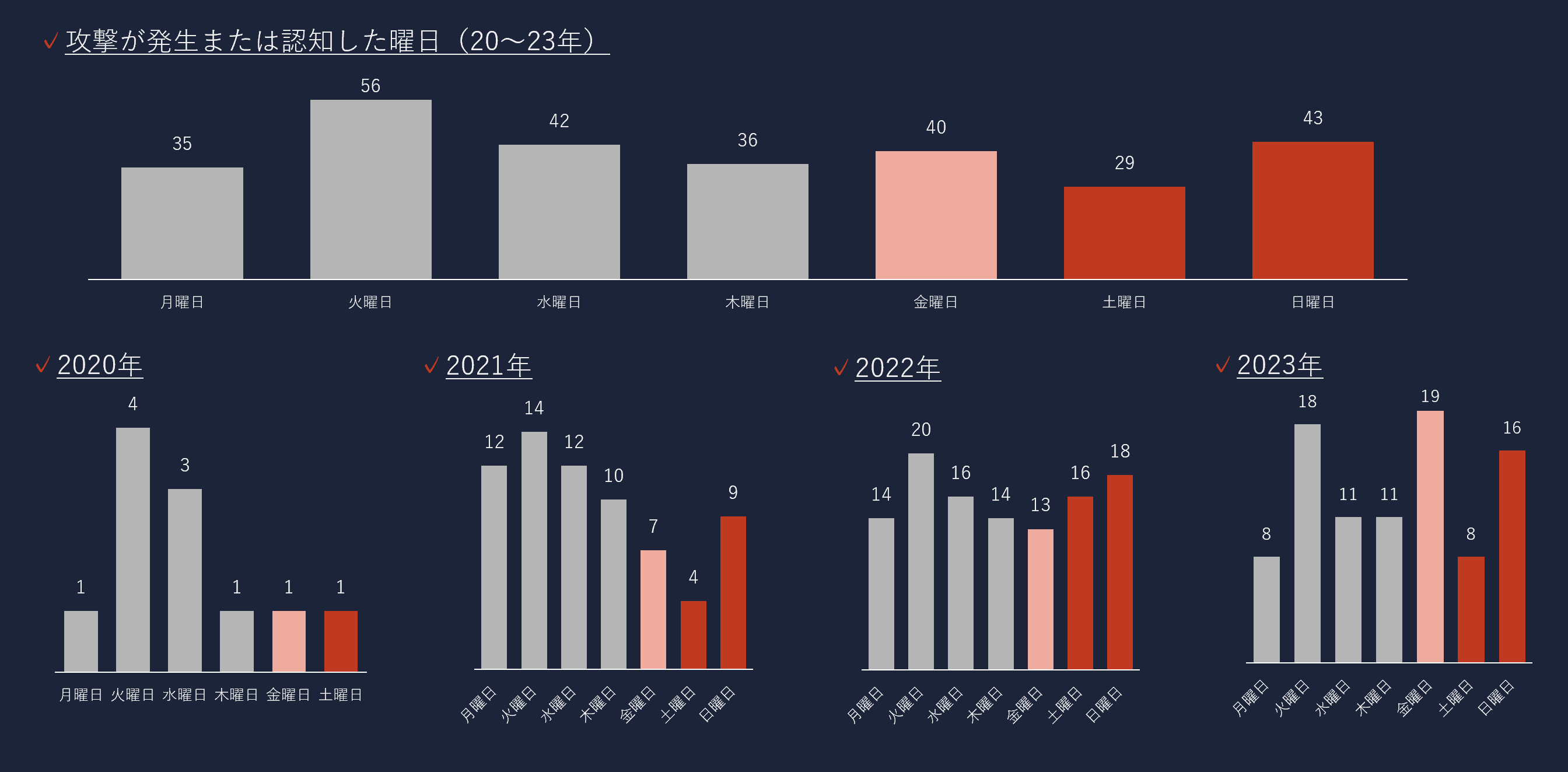

このことは曜日の変化を見ても傾向としてわかりやすくなっています。以下グラフの上段は2020年から2023年を通じての攻撃が発生、認知された曜日ですが全体では火曜日や水曜日のような週の中日が多くなっていますが、これを下段のように年毎に分解すると、年々土日やその前日の金曜が増加していることがわかります。攻撃者が週末や営業時間外の攻撃を好むというデータはSOPHOS社の分析でも同様の見解となっています。

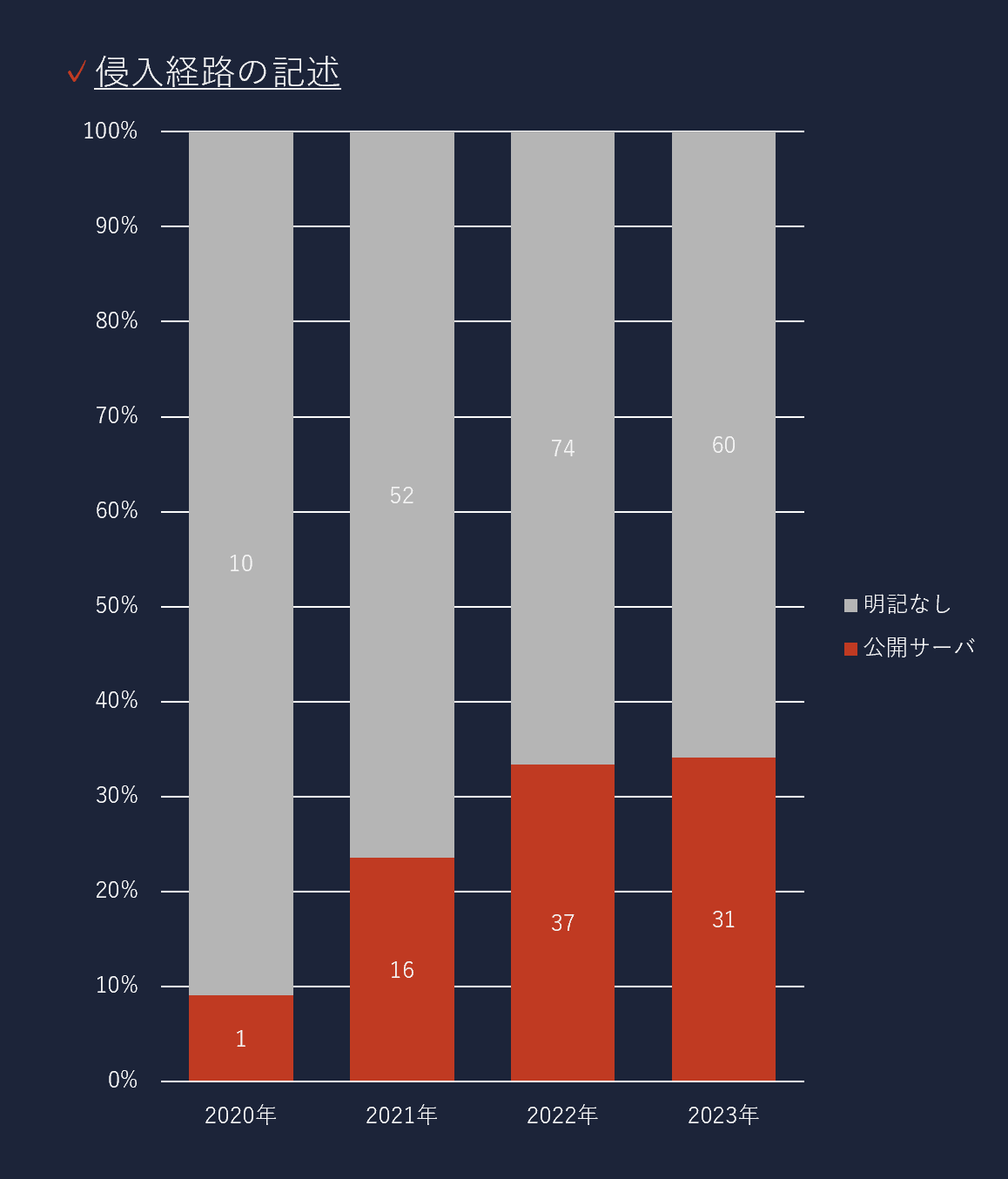

次に被害が発生した原因、侵入経路として外部に公開しているサーバ(VPN装置、RDP等)が悪用されたことが記載されていたケースです。侵入経路はセンシティブな情報であるためプレスリリースで明記されるケースは少ないですが、それでも2022~23年には約3割超が公開サーバ経由となっていました。※警察庁が公開するデータでは例年約8割程度が公開サーバ(VPN機器またはRDP)となっています。

最後に、被害が発生した拠点が海外であったことが明記されていたり、そのことがリーク情報から判断できたケースです。380件のインシデントの内30%にあたる115件は海外拠点の被害だと判断できました。2023年は特に被害件数が多くなっています。ランサム攻撃の被害が多い国というのは、通常のランキングでは欧米に集中しており東南アジア圏は少なくなっていますが、日本企業の情報に絞ると以下のように欧米に加えて東南アジア圏の被害が多いことがわかります。弊社では過去数年で数百の日系企業の外部公開サーバを調査していますが、実際この地域にはクリティカルな脆弱性が放置されている公開サーバも多く見つかる傾向となっており、注意が必要な地域と言えます。

■最後に

データのご紹介は以上です。繰り返しで恐縮ですが、上記データは公開情報で確認できる「最低限の数値」であり実態としてはこの数字以上の状況となっていることをご認識いただければと思います。

最後に、サイバー攻撃の被害の事実や詳細情報をプレスリリース等で開示頂いている企業・組織の皆様、いつもありがとうございます。1つ1つの情報の積み重ねで上記のような傾向を見出すことが出来たり、他社様への注意喚起情報で活用させて頂いております。

なお、上記グラフ等は出典を明記いただければ自由にご利用いただいて問題ございません。

参考:公開情報から傾向分析を行う取り組みの例

フォローしませんか?