Webサイトスキャンサービス経由による情報漏えいの実態調査

はじめに

近年、BoxやGoogle Drive等のようなオンラインストレージサービスを利用するケースが増えています。

それに伴い、オンラインストレージサービス特有の機能による情報漏えい事件も増加しています。

下記のような「個人情報漏えいのお詫び」を皆さんも目にされたことがあるのではないでしょうか。

個人情報漏えいのお詫び

クラウドサービス上で作成したファイルで個人情報を管理しておりましたが、閲覧範囲を「このリンクを知っているインターネット上の全員が閲覧できます」と設定したことから、リンクを知っていれば誰でも閲覧できる状態であり、一部の方の個人情報がインターネット上において閲覧できる状態でありました。対応状況

個人情報を含むすべてのファイルに閲覧制限を実施し、社外からのアクセスができない状態に変更しました。

このようなオンラインストレージサービス特有の情報漏えいが生じる要因は様々ありますが、その内のひとつとして、本記事ではWebサイトスキャンサービスに注目します。

オンラインストレージサービスにおける情報漏えい

オンラインストレージサービスには、アップロードしたファイルを他人と共有するための機能が搭載されています。このファイル共有機能には、一般的に「特定のユーザのみアクセスできる」共有機能(制限あり共有リンクの発行)と「ファイルのリンクを知っている人は誰でもアクセスできる」共有機能(制限なし共有リンクの発行)があります。

機微情報を含むファイルは、本来は制限あり共有リンクで共有すべきですが、設定の手軽さやリスク軽視からか制限なし共有リンクによる共有を行い、情報漏えいへとつながる問題が多々見受けられます。前述の「個人情報漏えいのお詫び」についてもこのケースに該当します。

図1. 制限なし共有リンク設定例

この共有リンクが第三者へ知れ渡るきっかけのひとつとして、Webサイトスキャンサービスの安易な利用が考えられます。

Webサイトスキャンサービス経由での共有リンク暴露について

過去に本ブログでも「VirusTotalへアップロードされる機微情報」といったタイトルで注意喚起の記事を公開していますが、本記事はこちらのWebサイトスキャンサービス版をイメージしていただくとわかりやすいと思います。

一般に、Webサイトスキャンサービスでは下記機能が提供されています。

- 対象URLのリソース(HTML, CSS, JavaScript, 画像等)の可視化

- 対象URLの画面キャプチャ

- (第三者によって実行されたものも含め)過去にスキャン実行されたURLの一覧及び結果の出力

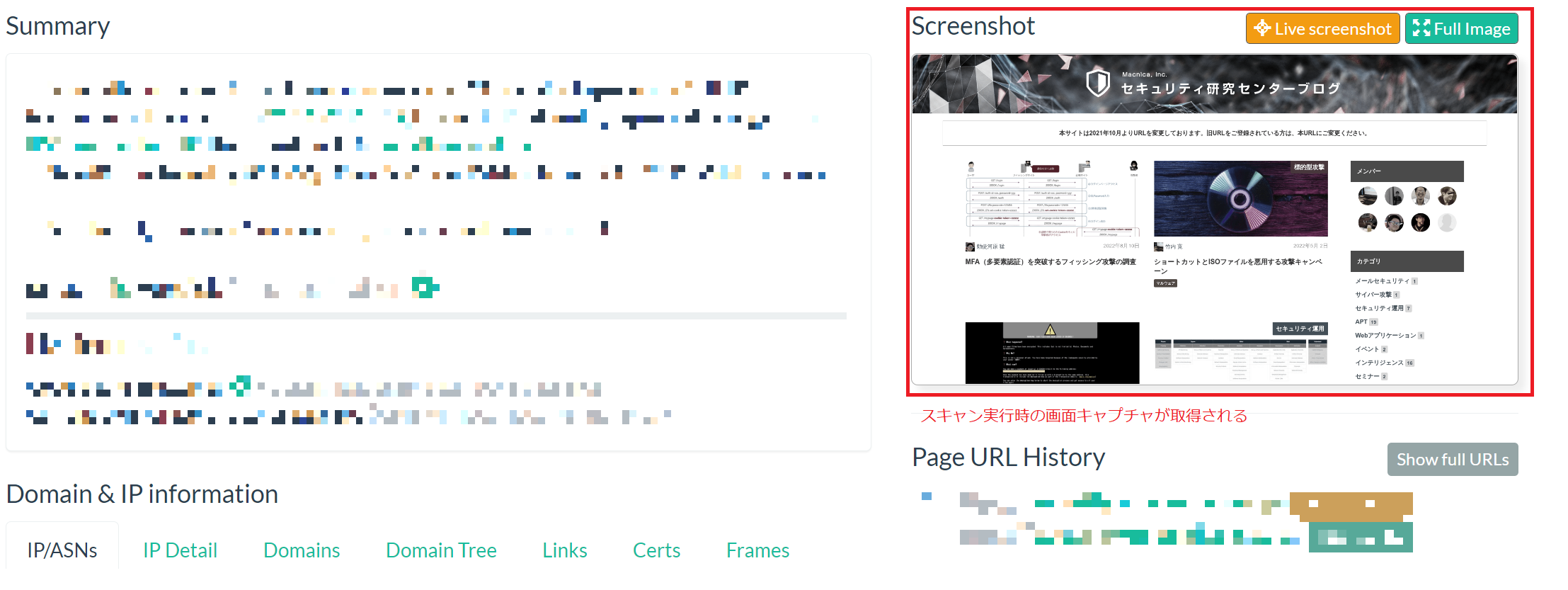

図2. スキャン実行時に取得される画面キャプチャ例

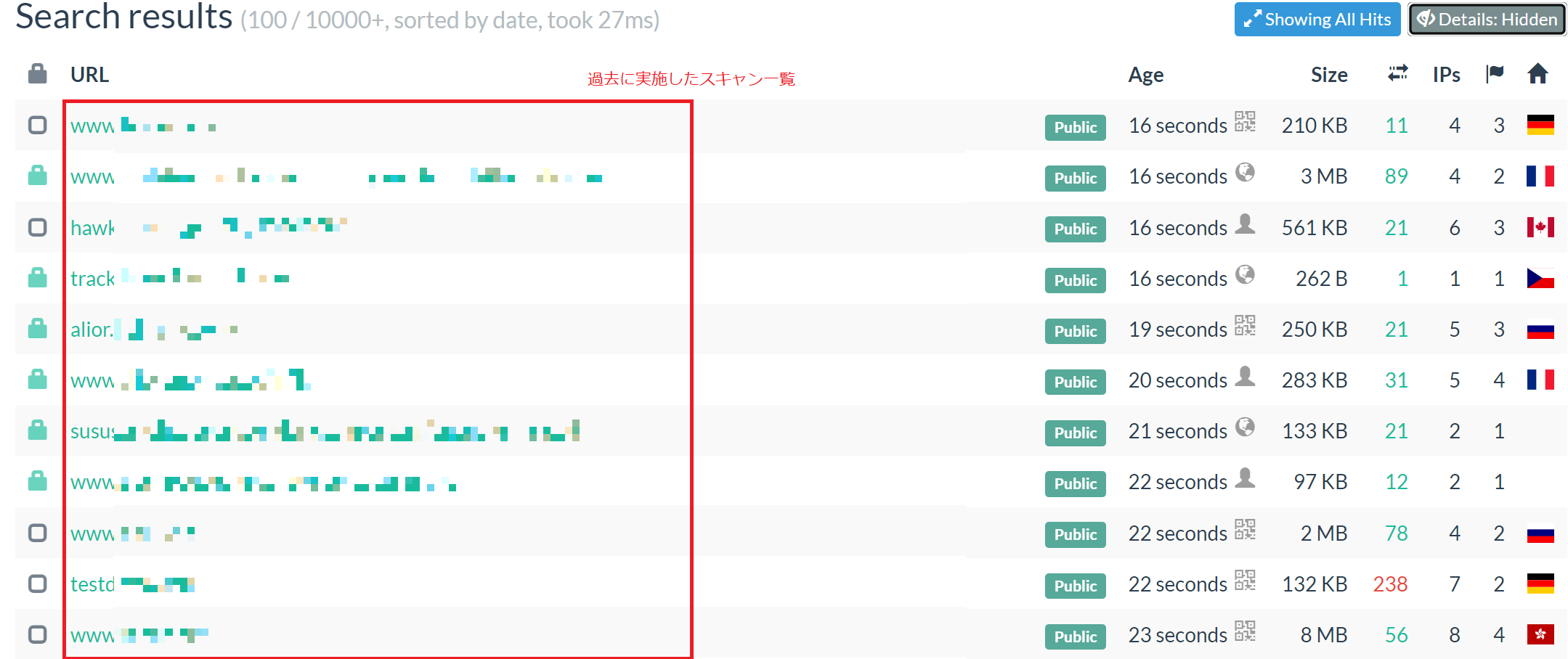

図3. 過去にスキャン実行されたURLの一覧例

共有リンクをWebサイトスキャンサービスにスキャンさせた場合、その共有リンクはスキャン結果として公開されてしまうため、誰でも共有リンクを取得することが可能になります。

さらに、画面キャプチャも取得されるため、共有設定を解除したとしても、先にスキャンされていれば一部データは誰でも閲覧可能な状態のままとなります。前述の個人情報漏えいのお詫びの対応状況のような、共有設定の解除だけでは不十分になる可能性もあります(しかも影響範囲を特定することは困難です)。

実態調査

Webサイトスキャンサービス経由による情報漏えいの発生状況について簡易的に調査しました。

- 対象Webサイトスキャンサービス:urlscan.io

- 期間:2020年4月29日~2022年6月30日

- 対象:Google Document

- 対象URL:docs[.]google[.]com/document及びdocs[.]google[.]com/spreadsheet

- 調査観点:

- 対象Webサイトスキャンサービスにおいて、対象URLが期間内にどれくらいスキャンされたのか

- スキャン実行のトリガは何か

- 取得された画面キャプチャ内に個人メールアドレスはどれくらい含まれていたか

結果は下記の通りとなりました。

- PublicスキャンされたURL数(重複除く):19,902件

- うちAPI経由でスキャン実行されたURL数:12,350件

- 画面キャプチャ内に含まれていた個人メールアドレス数:4,048件

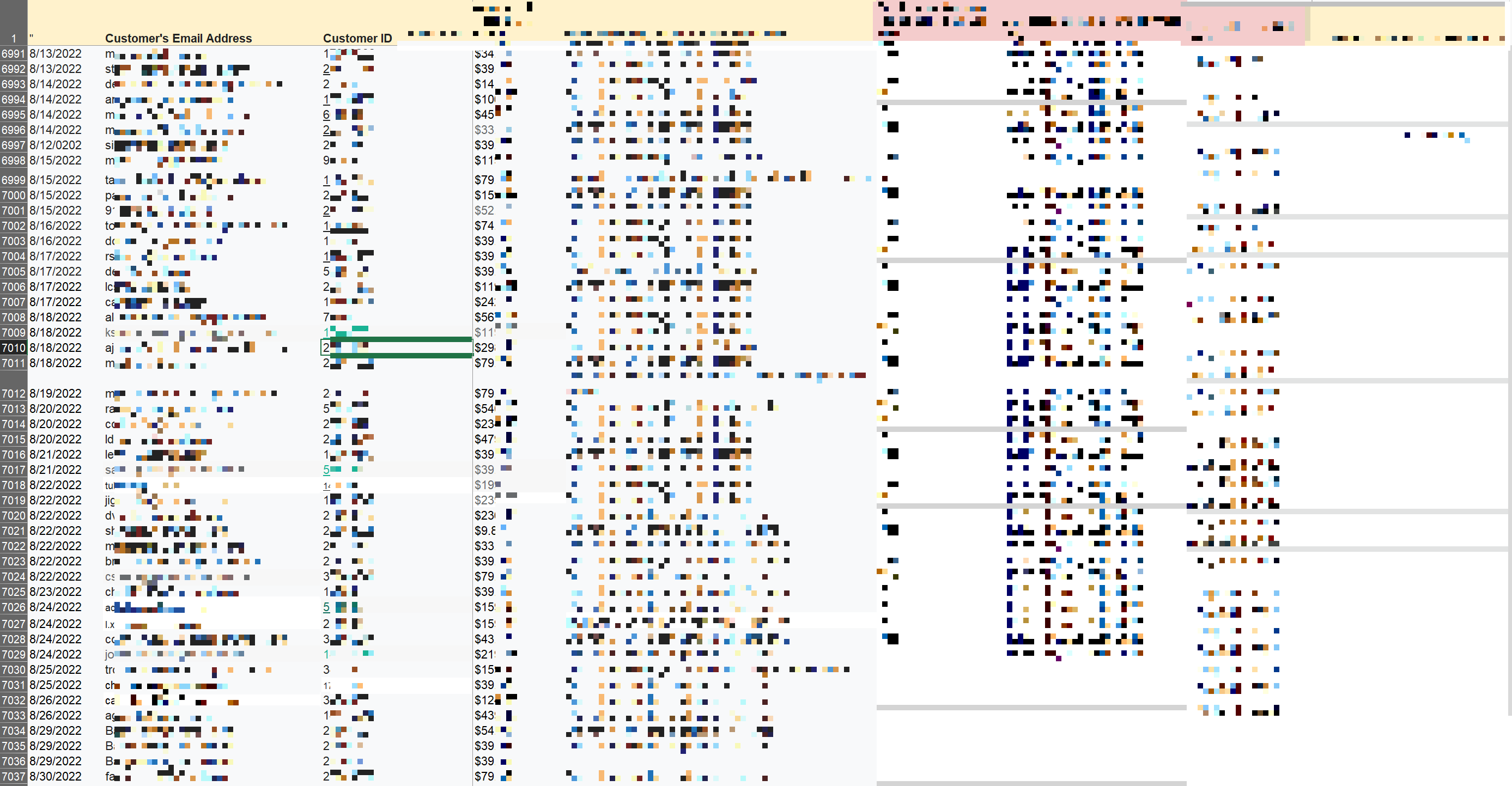

実際にいくつかの共有リンクへアクセスを行うと、現在も更新され続けている顧客情報リスト(メールアドレス、会員番号等)がありました。このファイルには、7,000行を超える顧客情報が記載されており、情報漏えい案件であることは明らかです。

図4. 制限なし共有リンクで共有されている顧客情報リスト例

図4. 制限なし共有リンクで共有されている顧客情報リスト例

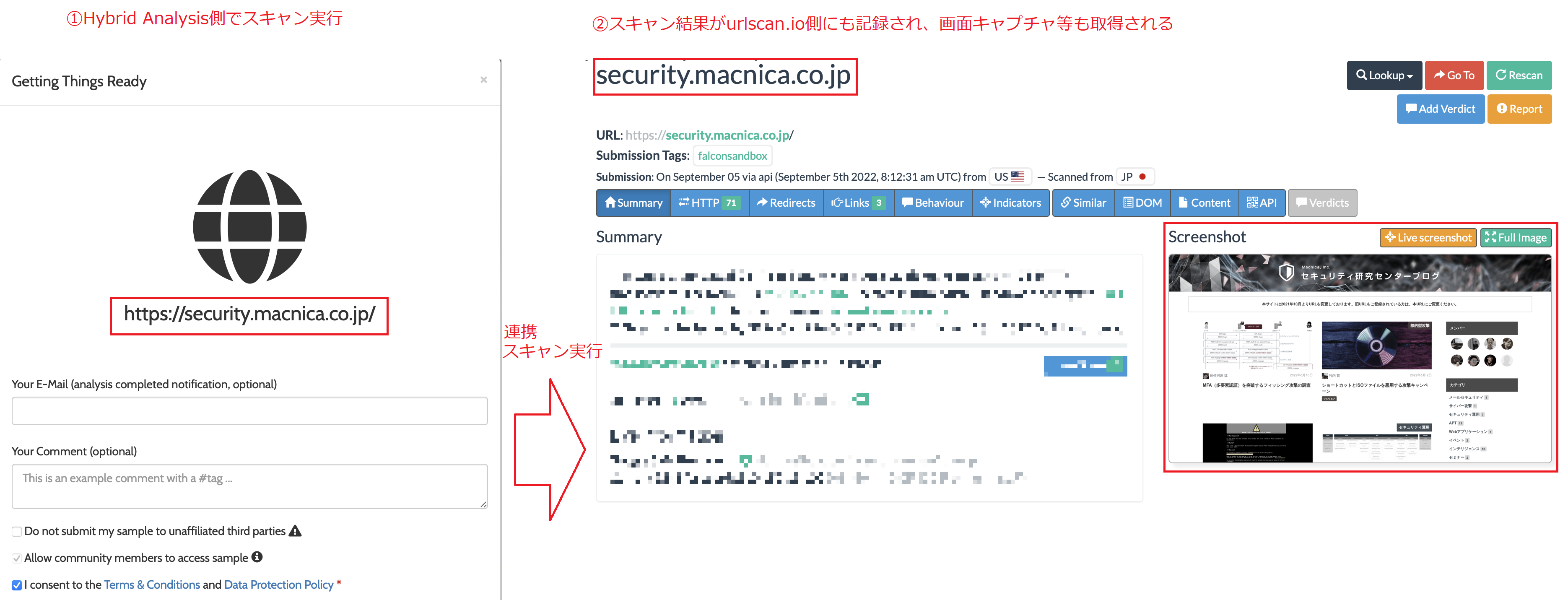

また、直接的にではなく間接的にurlscan.ioでスキャンされたURLも多く観測されました。

例えば、同じくWebサイトスキャンサービスのひとつであるHybrid Analysisでは、Webサイトスキャンを実行すると、その対象URLをurlscan.ioやVirusTotalに渡してスキャン実行させ、その結果を受け取る仕組みとなっています。このような第三者のWebサイトスキャンサービスからの連携によって間接的に実行されたスキャン結果も、urlscan.ioでは閲覧可能です。

API経由でのスキャン実行のうち約7%はこのような間接的な実行によるものであり、これらの中にも個人情報を含むものが散見されました。

スキャンサービスの中には、別スキャンサービスとの連携を行わない設定が用意されていることもありますが、無償版の場合デフォルトで連携する設定になっていることが多く、気がつかないうちに連携してしまうことがあるのではないかと推測されます。

図5. Hybrid Analysisとurlscan.io連携例

まとめ

自身が機微情報を含むファイルの共有リンクを発行する場合、原則として、必ず制限あり共有リンクの発行をすべきです。共有リンクを受け取った人がどのように取り扱うのかをコントロールすることはできませんので、共有リンクを暴露されても問題ないようにしておく必要があります。制限あり共有リンクであれば、仮にWebサイトスキャンサービスに掛けられたとしても情報漏えいを防ぐことができます。

なお、エンタープライズ向けストレージサービスの場合は、ユーザによる制限なし共有リンクの発行が行えないように、管理者側で制限をかけられることが多いため、このような機能を利用するのもひとつです。

自身が共有リンクを受け取る側であれば、安易にWebサイトスキャンサービスを濫用しないように心がける必要があります。例えばHancitorのようにファイルストレージサービスを経由して感染するマルウェアも存在するため、不審なURLの内容を確認する目的においてWebサイトスキャンサービスの利用は有用といえます。しかし利用する際は、機微情報を意図せず公開してしまうリスクや公開範囲についても理解し、機微情報がないことが明白である場合に限り利用するべきです。

※なお、スキャンされた19,902件中920件(約5%)はHancitor、つまりマルウェア配布ページの疑いがあるものでした。

また、VirusTotalの事例と同様、例えばメール本文中のURLリンクをスキャンサービスに渡さないように周知するなど、IT部門以外の社員によって機微情報が暴露されないように気を付ける必要もあります。

ストレージサービスもスキャンサービスも気軽に利用できる便利なサービスである一方、誤った使用や理解によって情報漏えいへと繋がる危険性を含んでいるのも事実です。本記事によって、少しでもこのような情報漏えいが減ることを祈るばかりです。

フォローしませんか?