Fortinet社製品の管理画面の認証をバイパスする脆弱性CVE-2022-40684に関連した調査

■概要

Fortinet社のFortiOS、FortiProxyおよびFortiSwitchManagerの管理画面の認証がバイパスされる脆弱性 CVE-2022-40684 が公開されました*1。脆弱性を悪用した攻撃を受けた場合、サーバの設定変更やユーザ追加等、機器に対して様々な操作が行われ、攻撃者が組織内へ侵入するポイントになりうる可能性があります。

本脆弱性はすでに実際の攻撃で悪用が観測されており、脆弱性を悪用するための手法やPoCも公開され*2、さらには脆弱性を悪用するための活動も急速に増加し始めているとの報告*3もあります。こういった状況を受け、Shodanで観測できる情報も踏まえて情報や注意点をまとめます。本脆弱性を起因としたインシデントが今後、爆発的に増加することが懸念される状況です。

*1: https://www.fortiguard.com/psirt/FG-IR-22-377

*3: https://www.greynoise.io/blog/fortios-authentication-bypass

■攻撃を受けうるサーバの台数/Attack Surfaceの調査

Fortinet社のNW機器の以下のような管理者用ログイン画面、つまり今回の脆弱性のAttack Surface/攻撃対象面をインターネットに公開しているサーバの台数をShodanで調査しました。

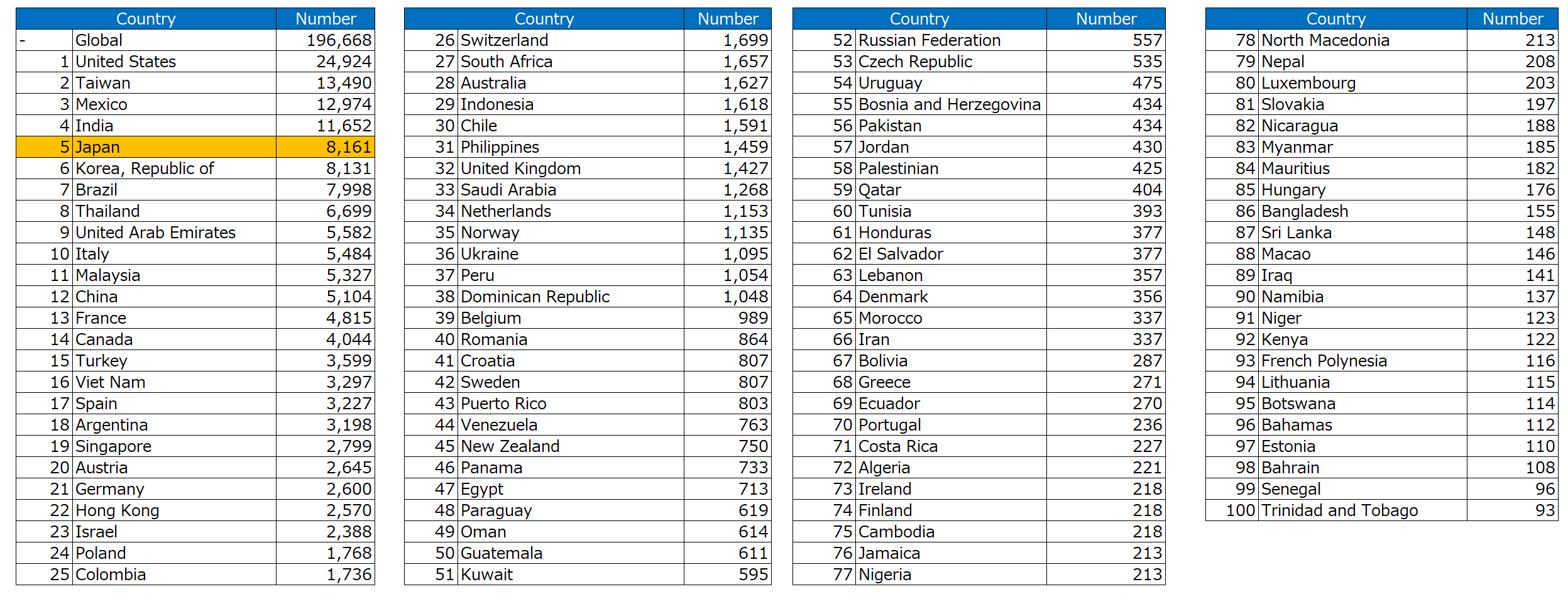

2022年10月13日のデータでグローバルで196,668台、日本国内で8,161台が確認できます。これらのサーバはいつどこから攻撃を受けてもおかしくないという状況です。国内でも非常に多くの管理画面が公開されていますし、海外においても日系企業利用と思われるものが多数確認できますので、自社だけではなく、関連会社や海外拠点についても対策の推進を実施いただくことを強く推奨します。

台数を地図にマップすると以下の通りです。

注:

・この台数には脆弱性の影響を受けないバージョンも含まれます。不幸中の幸いで、広く普及しているFortiOS 5系、6系は今回の脆弱性の影響を受けません。

・この台数には今回の脆弱性の影響を受けないモデルの管理画面も少数含まれる可能性があります。

続いて、今回の脆弱性のAttack Surface/攻撃対象面ではありませんが、以下のようなユーザ向けログイン画面も含めてFortinet製品の外部公開台数をカウントしてみます。外部に公開されたFortinet社製品の総数を把握し、そのうちの何台が前述の管理画面を公開しているか把握するためです。

結果としてはグローバルで656,720台、日本国内で31,162台が確認できました。この調査以前では管理画面を外部に公開するケースは多くないと想定していましたが、今回確認できたFortinet製品の3台に1台は管理画面を外部に公開している計算になります。同社製品を利用している企業では、管理画面が公開されていないかどうかを必ず設定画面から確認することを強く推奨します。

656,720台の台数を地図にマップすると以下の通りです(表形式の記載は割愛します)。

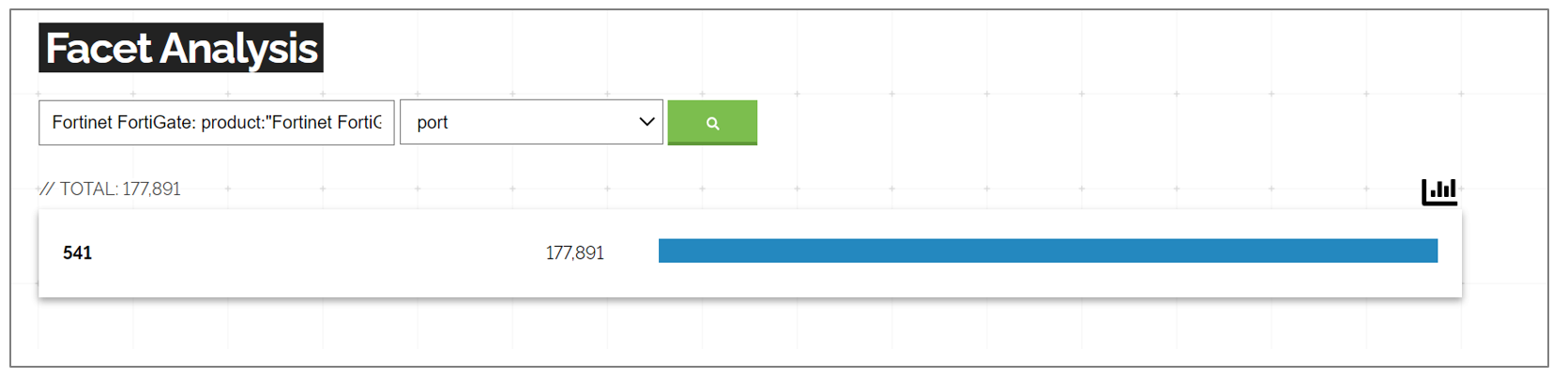

余談ですが海外の記事で紹介されているShodanの検索クエリ( Fortinet FortiGate: product:"Fortinet FortiGate" )については、HTTP/HTTPSの管理画面ではなく同製品のManagement Portである541/TCPの公開台数が確認できるものになっています。このポートは今回の脆弱性のAttack Surface/攻撃対象面ではありませんので今回の調査では採用しておらず、Fortinet 製品に特有のサーバレスポンスとファビコン、ログイン画面のHTMLハッシュから特定を行っています。

■対処時の注意点

もし自社が所有する機器が管理画面を外部に公開しており、脆弱性の影響を受けるモデル/バージョンを利用していた場合は、パッチを適用した後に必ず不正アクセスの有無確認、侵害調査を実施してください。攻撃可能性を示すログの参照方法はHorizon3社より図解で解説*4されています。

*4: https://www.horizon3.ai/fortinet-iocs-cve-2022-40684/

不正アクセスのログに加えて、身に覚えの無い設定変更やユーザ追加などが行われていないかも必ずご確認ください。この確認を行わずにパッチ適用のみで安心してしまうと、パッチ適用前に攻撃者により追加・変更された設定が継続的に悪用される可能性があります(不正に追加されたユーザでログインされる等)。今回の脆弱性に限った話ではありませんが、脆弱性の影響に応じたパッチ適用以外の適切な対処は非常に重要な取り組みです。

実際、Fortinet 社製 FortiOS の SSL VPN 機能の脆弱性である CVE-2018-13379 は2019年5月にパッチが公開されましたが、3年以上も経過しパッチ適用が進んだ現在も、この脆弱性を起因とすると思われるインシデントが国内外でも多発しています。この脆弱性は、悪用された場合にVPN機能で利用されるユーザの認証情報が抜き取られてしまうものです。この脆弱性を悪用して世界中の脆弱性未対策のFortiGateより認証情報が窃取されリスト化され攻撃者間で流通した結果、非常に多くのセキュリティインシデントに繋がり続けています。このケースでは、パッチを適用した後に、全ユーザの認証情報のリセットが必要だったということになります。

■最後に

外部に公開されたネットワーク機器やサーバの脆弱性は、いま最も攻撃者が狙うポイントです。私も自社のパッチマネジメントに携わっているため日々感じる部分ですが、企業・防御側にとっての脆弱性管理・対処は様々な困難を伴う領域です。しかし、将来のインシデント予防には極めて重要な施策のため、取り組んでいきましょう。

フォローしませんか?