VMware社のESXiサーバを狙うランサムキャンペーン ESXiArgsに関する調査

■概要

日本時間の2023年2月3日(金)~4日(土)頃にVMware社のESXiサーバを標的にしたランサム攻撃(通称 ESXiArgs)が始まり、48時間弱でグローバルで3000台以上が被害にあう緊急事態となっています。注意喚起のため本ブログを公開することとしました。ESXiサーバをご利用の方は、至急自社環境のチェックと、今後しばらくは関連する情報を注視することを強く推奨します。

■被害の観測

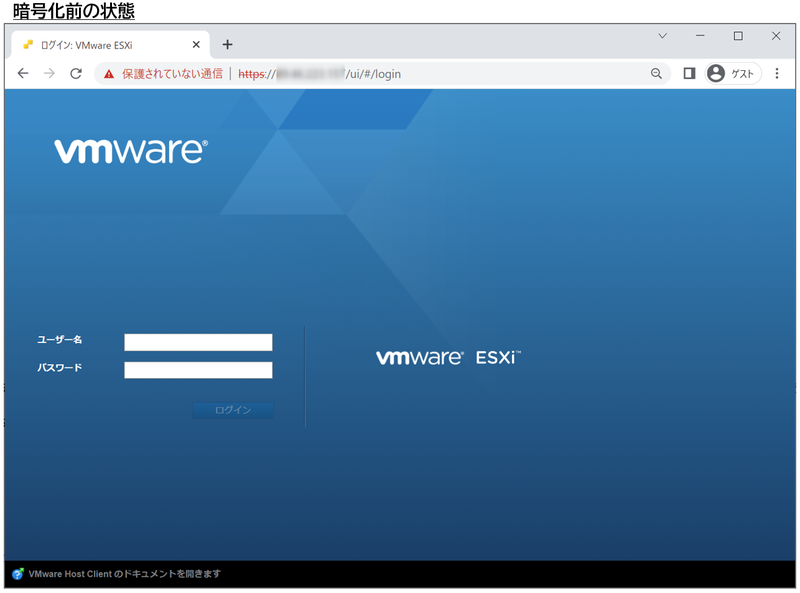

ESXiArgsにより暗号化されたサーバはESXiのログイン画面が以下のように改ざんされ、サーバ内のデータが暗号化されます。身代金額は被害を受けたサーバごとに微妙に異なり約2BTC(約600万円)が要求されているようです。

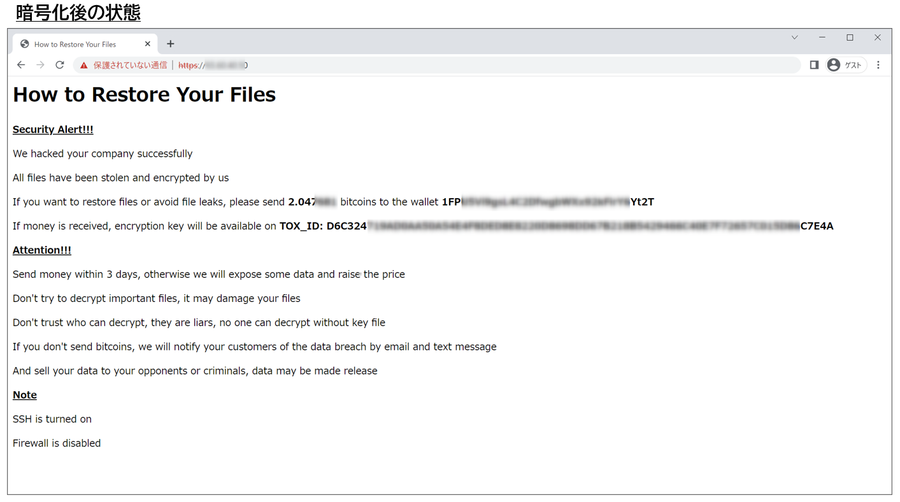

外部に公開されたESXiサーバのログイン画面が改ざんされるということはShodanやCensysのようなデバイス検索エンジンで被害台数を調査できます。2023年2月5日 16時時点の被害台数を調べてみると、グローバルで3195台、日本国内で4台の被害が確認できます。

マップに配置すると以下イメージとなります。

なお、Shodanでは被害拡大のスピードにShodanのスキャン範囲が追いついておらず正しい被害件数が現状は確認できないことと、Censysも一部IPアドレスを重複してカウントしていたため、ShodanとCensysからそれぞれ被害サーバのデータを取得しIPアドレスをキーにして重複を排除する形でカウントをしています。

■攻撃手法について

約2年前の2021年2月23日に公開されたCVE-2021-21974が悪用されていると考えられています。

https://www.vmware.com/security/advisories/VMSA-2021-0002.html

なお、本脆弱性はOpenSLPに関するもので427/UDP経由で攻撃が行われます。ShodanやCensysでは427/UDPのスキャンは行われていないようで、実際はポートが公開されていたとしても検索結果には一切表示されませんので、デバイス検索エンジンを使った調査をされる方は注意してください。

■被害傾向について

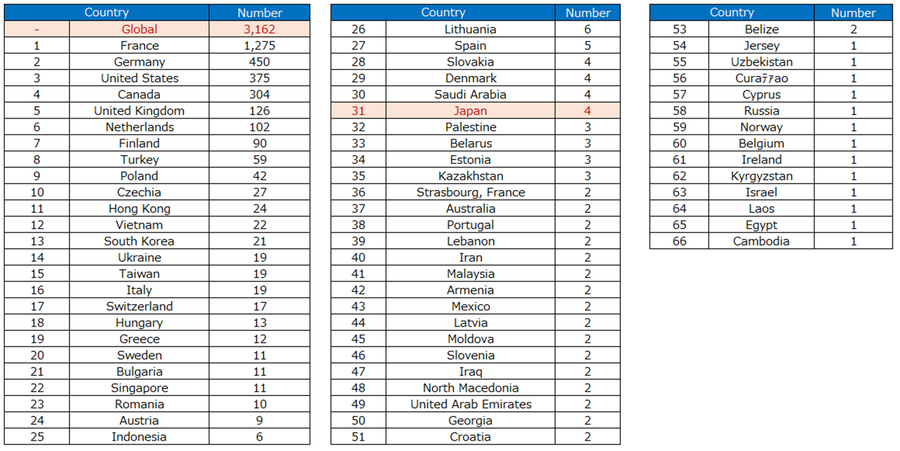

次に、現在の被害傾向を調査します。ShodanではESXiサーバの詳細バージョン情報を取得しています。またHistory機能を参照することで過去のバージョン情報を参照でき、当該箇所の変化からバージョンアップの履歴や暗号化されたタイミングを読み取ることができます。

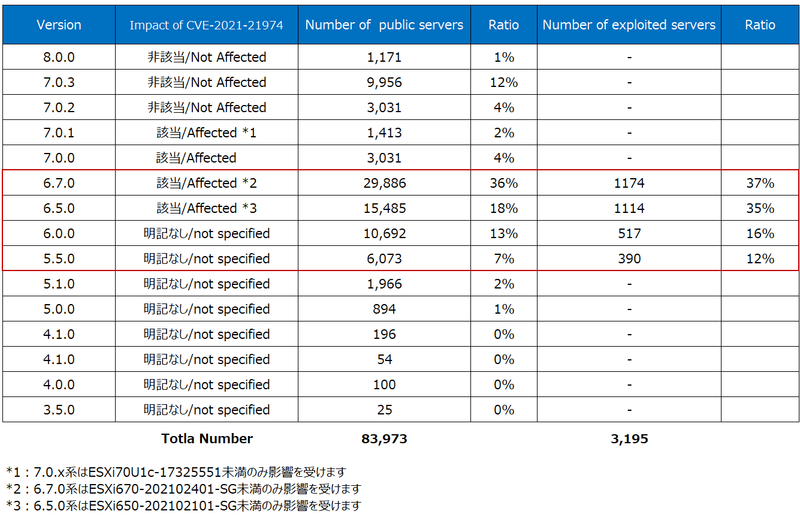

これを利用して、ESXiArgsの被害を受けたESXiサーバ3195台が、暗号化される時点でどのバージョンを利用していたかの統計を取ると以下の通りです。被害はバージョン6.7.0、6.5.0、6.0.0、5.5.0に集中しています。なお、VMware社のCVE-2021-21974に関する公式アナウンスでは、バージョン6.0.0、5.5.0については該当バージョンであることが明記されていませんが、以下の通り明らかに攻撃を受けているため注意が必要です。また、公式アナウンスではCVE-2021-21974に該当するバージョンの7.0.1、7.0.0については現在のところ被害は確認していません。

この被害傾向を別の観点からもみてみたいと思います。

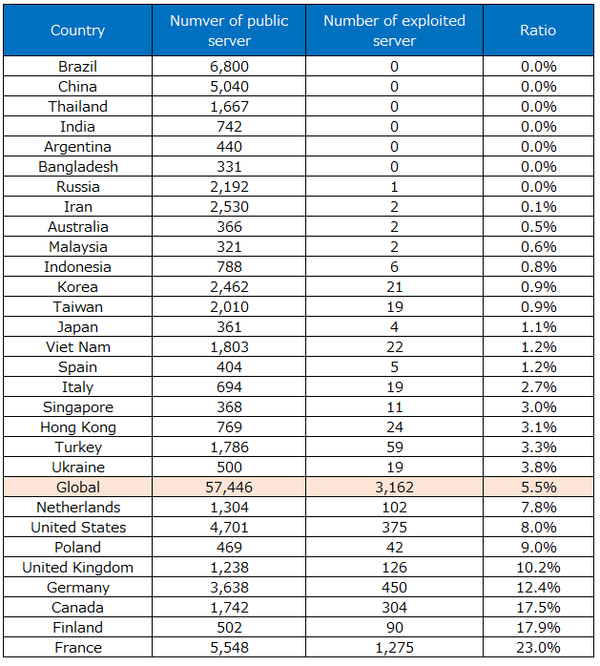

2023年2月5日 16時時点で上記の通り攻撃を受けているESXiのバージョン6.7.0、6.5.0、6.0.0、5.5.0*1に調査対象を限定し、国別の外部公開台数と被害発生数を調べてみます。そうすると、ブラジルや中国、タイ、インドといった国は、攻撃を受けているバージョンを非常に多く外部に公開しているにも関わらず、被害は発生していません。

グローバルでのESXiのバージョン6.7.0、6.5.0、6.0.0、5.5.0*1の合計台数が57,446台、グローバルでの被害総数は3,162台で被害発生割合は5.5%となります。グローバル平均である5.5%以上被害を受けている、フランス、フィンランド、カナダ、ドイツと言ったウクライナ支援に積極的な国では多くの被害が発生しているようにも見えます。この攻撃がウクライナ情勢に関連するものかは、これだけでは判断・断定できませんが、データ上は何らかの関連があると感じざるを得ません。実際に解析を行ったベンダの情報も待ちたいと思います。

*1:バージョン6.7.0、6.5.0については、2021年2月23日以降にリリースされたビルドは攻撃をうけないため、当該ビルドバージョンは上記公開サーバ台数(Number of public server)から除外しています。

■外部公開のESXiサーバについて

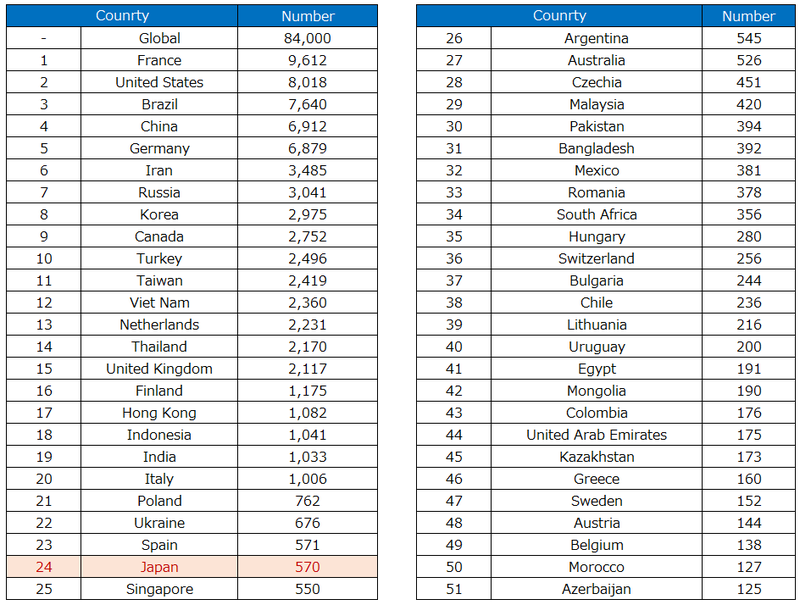

Shodanで調査した、外部に公開されたESXiサーバの台数も紹介したいと思います。ESXiサーバはその性質上、管理ページへのログイン画面は外部に公開されず、検索でヒットする台数は極少数だと考えていましたが、グローバルで約84,000台、日本国内でも570台と、予想に反して非常に多くのサーバが確認できました。そもそもESXiサーバの管理画面は外部に公開すべきではありませんので、この時点でも大きな問題があるといえるでしょう。国別の公開台数は以下の通りです。

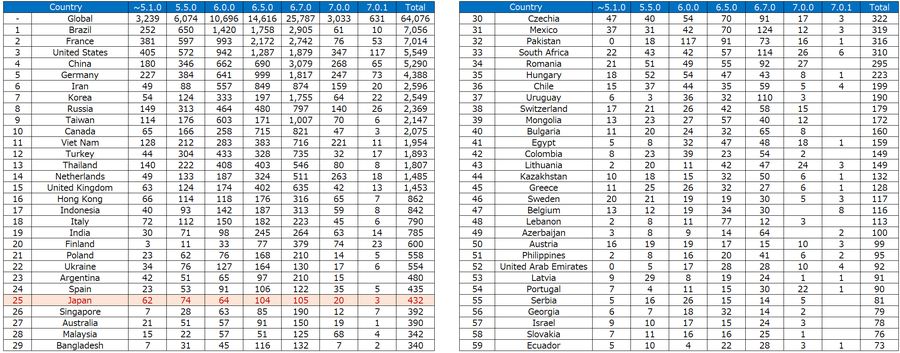

さらに、その多くのサーバでは長期間パッチが適用されていません。CVE-2021-21974の影響を受ける可能性があるVersion 7.0.1以下*2の国別の台数は以下の通りです。グローバルでは64,076台、日本国内でも432台は、2年前にリリースされたパッチが適用されておらず、長期間バージョンアップがされていない状態で運用され、外部に公開されてしまっています。なお、前述の通りCVE-2021-21974を悪用した攻撃には、対象サーバ上でOpenSLPのポート427/UDPも公開されている必要がありますので、以下台数すべてが攻撃を受けるわけではありません。しかしながら、筆者で独自に調査を行った所、ESXiの管理画面を公開してしまっているサーバの多くは、427/UDPも公開しているという傾向になっています。

*2:上記表中のカウントについて、7.0.1、7.0.0、6.7.0、6.5.0はCVE-2021-21974の影響を受けないビルドはカウント対象外としています。6.0.0と5.5.0はすべてのビルドバージョンで被害が発生していたためすべてカウントしています。5.1.0以下については、CVE-2021-21974の影響を受けるか否かのVMware社の見解は公表されておらず、実際の被害発生も未確認ですが、カウント対象としています。

■自社の調査について

ESXiサーバは多くの企業で利用されていると思いますが、まずは自社内で利用するサーバのバージョン確認と意図せず外部公開されていないことを確認してください。

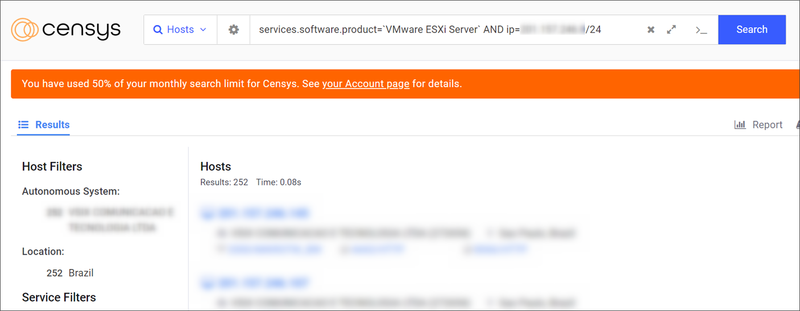

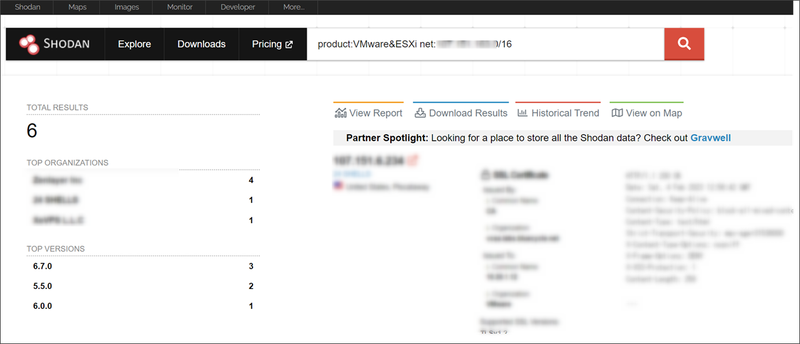

海外拠点や関連会社等が多く個別調査が難しい場合は、自社で把握・所有しているIPアドレスレンジを指定してShodanやCensysを使っての調査もご検討ください。以下クエリにより、指定したIPアドレスレンジ上のESXiサーバを洗い出すことが可能です。

Censysでの検索条件:

services.software.product=`VMware ESXi Server` AND ip=ip address/24

Shodan での検索クエリ:

product:VMware&ESXi net:ip address/24

■最後に

約2日で急速に被害が拡大しました。本記事執筆/公開時点では3195台の被害で攻撃が止まっているように見受けられますが、今後しばらくは動向注視が必要です。

ESXiArgsの今後の動向については筆者が運営しているTwitterアカウントでお伝えしていきます。

https://twitter.com/nekono_naha/status/1621796724712017921

フォローしませんか?