MFA(多要素認証)を突破するフィッシング攻撃の調査

はじめに

弊社では、最近BEC(ビジネスメール詐欺)のインシデント対応を行いました。この事案に対応する中で、マイクロソフト社(*1)やZscaler社(*2)が22年7月に相次いで報告したBECに繋がる大規模なフィッシングキャンペーンに該当していた可能性に気づきました。マイクロソフトによると標的は10,000 以上の組織であるということから、皆様の組織でもキャンペーンの標的となっている可能性や、タイトルの通りMFA(多要素認証)を実施していたとしても、不正にログインされる可能性もあり、注意喚起の意味を込めてキャンペーンに関する情報、および実際に弊社での調査について公開可能な部分を記載しています。

*1: https://www.microsoft.com/security/blog/2022/07/12/from-cookie-theft-to-bec-attackers-use-aitm-phishing-sites-as-entry-point-to-further-financial-fraud/

*2: https://www.zscaler.com/blogs/security-research/large-scale-aitm-attack-targeting-enterprise-users-microsoft-email-services

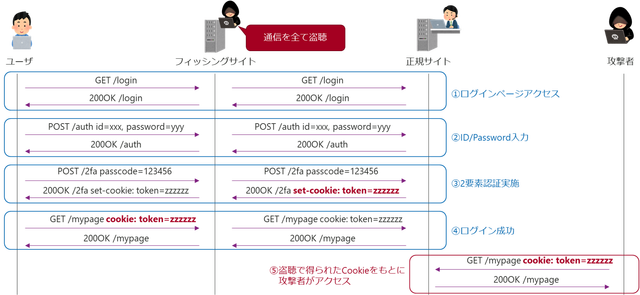

調査したインシデントについて説明する前に、まずはマイクロソフト社、Zscaler社の報告内容をまとめます。本ブログで書ききれていない情報もありますので、ご興味ありましたら、一次ソースである上記URL(*1, *2)も参照ください。攻撃者は、はじめにフィッシングメールを送付し、セッション情報を盗む目的で構築されたサイトに誘導します。ユーザが攻撃に気づけず認証情報を入力し、SMSや電話、アプリのプッシュ通知での2要素認証を許可すると、そのセッション情報は攻撃者に窃取され、標的としたユーザのメールボックスへアクセスされてしまいます。一見すると、一般的なフィッシング攻撃と何ら変わりませんが、この攻撃の注意点は、認証済みのセッション情報を盗むという手法であるため、ユーザが多要素認証(MFA)を利用していたとしてもMFAで保護されているリソースへアクセスできてしまう部分にあります。なお、この手法は、AiTM(Adversary in The Middle)と呼ばれており、特に新しい手法ではありません。

※ FIDO2(*3)や証明書認証などのパスワードレス認証を利用していた場合は、影響をうけません。

*3: https://mnb.macnica.co.jp/2021/02/zerotrust/fido2.html

攻撃者が足掛りを得るまでの大まかな流れを以下に図示しています。

なお、このセッション情報を窃取する方法は、既にツールとしてコードレポジトリでも公開されており、誰でも取得できる状態となっています。攻撃者はそのツールを使ってすぐに攻撃を展開することが可能です。マイクロソフト社、Zscaler社によると、観測された脅威も利用可能なツールセットの1つで構築されており、Microsoft 365のセッション情報を標的とした攻撃であったと報告されています。

攻撃者は、メールボックスへの足掛りを獲得後、一般的なBECと同様に詐欺に悪用可能な興味深いメール情報(主に会計にまつわるもの)を検索します。一般的なBECのインシデントにおいて攻撃者は継続して標的とのやりとりのメールを取得するためなどに転送ルールを利用することがありますが、今回の報告の限りでは、メールの転送ルールを作成するような手法については言及されていませんでした。また、マイクロソフト社によると、攻撃者はメールボックス中で標的となる企業を探し出し、同時に複数社に対して詐欺を働こうという振る舞いがみられたとされています。

このような攻撃がマイクロソフト社によると、2021年9月以降に、10,000 を超える組織に対して行われていたとされています。またZscaler社によると、2022 年 6 月以降に観測されており、標的は米国や英国などの組織であり、主に金融機関(フィンテック、保険など)で観測されたとしています。なお、Zscaler社はこれらの分野のリストは完全なものではないと補足しています。

足掛りを得た攻撃者は、翌日にA社の類似ドメイン(e.g. 正規ドメインがexample[.]com であれば examp1e[.]comのような見た目がそっくりなドメイン)を取得し、Gmail上で利用できるようにしました。

さらに侵入したメールボックスを調査して、例えば、A社の取引先B社に対するメールを確認していたり、別の取引先のC社とのやり取りを入手するために、手動でメールを転送するなどをしたりしていました。

攻撃者の初手が不明であるため、明確に報告されたキャンペーンとの一致について言及することは難しいですが、以下の状況を踏まえると、根拠の確度は高いとは言えませんが、同様のキャンペーンであった可能性が考えられます。

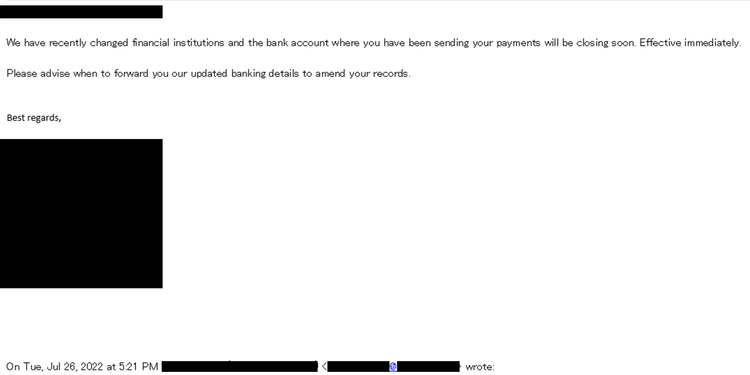

一般的なBEC同様に、攻撃者は現在利用している口座が利用できなくなった旨を伝えていました。今回、B社、C社が、攻撃者が詐欺メールを送付した時点で気づくことができたため、詐欺被害が出ることはありませんでした。しかし、次のステップとして、攻撃者は不正送金口座を提示し、振込を誘導したものと考えられます。

また、上記メールの最後の部分(On Tue, Jul 26, 2022と書かれている部分)から、攻撃者が本メールを転送によって入手したと理解できました(黒塗り部分には、A社の従業員のアカウント名とメールアドレスが含まれています)。この痕跡は、転送元のメールボックスが不正にアクセスされていた可能性を示しており、A社が侵害されている可能性を高めました。

このサンプルを起点に、B社、C社に対して送付されたメールに含まれるA社の従業員のMicrosoft 365のアクセス履歴、外部ドメインへの自動転送状況、メールの送信履歴の情報などの情報の取得を依頼しました。

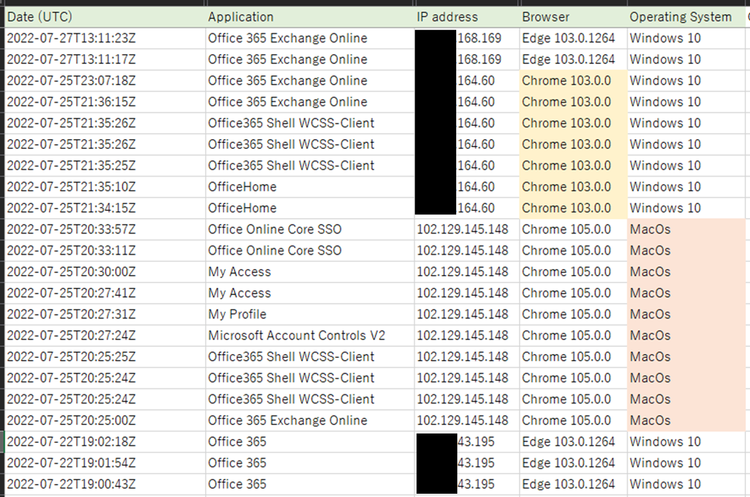

以下は、侵害が疑われたメールアカウントのログオン履歴です。このアカウントのユーザは、普段はWindows 10でEdge を使って通常アクセスしていました。以下の表のBrowserやOperating System のカラムの両方に色がついていない行が、少なくともユーザが操作していたと思われるログとなります。

しかし、MacOS(オレンジ色のセル)やChrome(黄色のセル)でのアクセスが突然確認されており、疑わしいアクセスと考えられます。また、MacOSでのアクセス時のIPアドレスは、オープンソース情報によるとVPNサービスの出口となっており、攻撃者がアクセス元を隠すために利用していた可能性が考えられます。

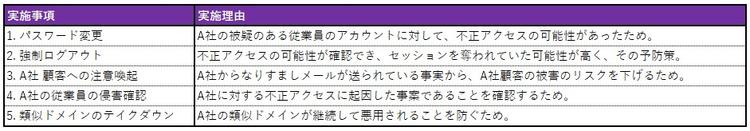

以下のような項目を適宜並列で実施しました。

各社が報告しているAiTMの攻撃と、関連する可能性のあるBECの調査について記載いたしました。日本国内ではそれほど多く情報が出ておりませんが、1万以上の組織に対する大規模なキャンペーンであり、継続している可能性もありますので、一度、自社のログなどを点検してみてはいかがでしょうか?

また、MFAを利用していたとしても、容易に突破可能なことが実攻撃で証明されたことになります。対策としては、MFAに加えて、特定のデバイスのみアクセスを許可したり、不審なロケーションからのアクセスを禁止したりするなどの状況に応じたアクセスコントロールを実装することや、FIDO2などのパスワードレス認証に対応していくなどが考えられます。

フォローしませんか?