脆弱性を突かないエクスプロイト-マクロウィルス再び-

最近のOSやアプリケーションは脆弱性を悪用しにくい仕組み(DEP、ASLR、サンドボックスなど)を実装しており、それらの機能を回避して脆弱性を突くことはどんどんと難しくなっています。そのため、攻撃者は脆弱性を突かずに、いろいろと工夫をしはじめております。

アイコン擬装、拡張子擬装、ショートカット攻撃など様々な攻撃が編み出されていますが今回は「マクロ」を利用した攻撃について解説します。

マクロウィルスというと死語と思われる方もいるかもしれませんが、最近になっても標的型攻撃で使われるケースが見られたりしています。

■警告画面の無視によるマクロ発動

インターネットやメールから入手したOffice文書を開くと、非マクロファイルも含めて、警告が出るようになったため、警告を無視してマクロを有効にしてしまうことが増えています。

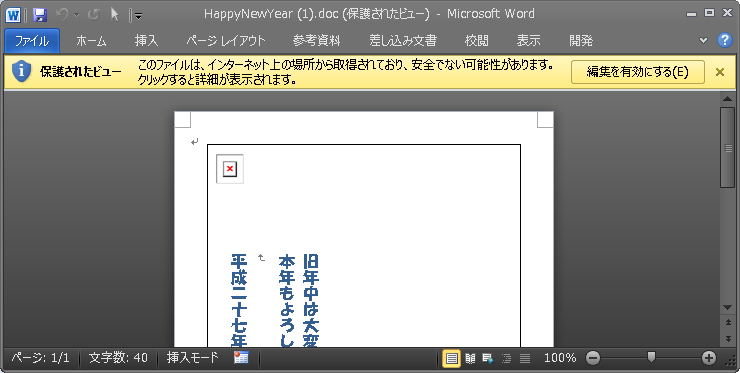

通常、メールの添付ファイルやインターネットからダウンロードしたファイルは以下の警告が表示されます。

上記のWordファイルのように、画像が表示されていなかったりすると、条件反射的に「編集を有効にする」を押してしまう方が多いのではないでしょうか。

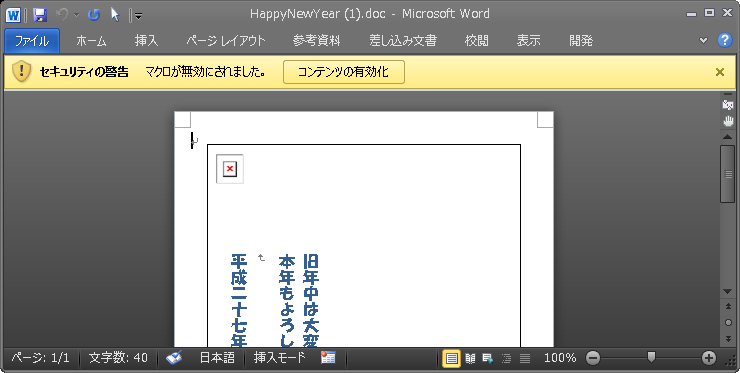

マクロを含むファイルの場合は以下の「セキュリティの警告」が表示されます。

「コンテンツの有効化」ボタンの色や形状が似ているため、「編集モードを有効にする」ボタンと勘違いし、同様に無意識に押してしまうリクスがあります。このボタンを押してしまうと、マクロが実行されます。

マクロはVBAで書かれており、マルウェアのダウンロード&実行、WindowsAPIの実行など、攻撃者がエクスプロイトフェーズで実行するようなことは一通りのことはできるため、悪用がしやすいという特徴があります。

■実際の事例

FireEye社がリリースしたFIN4と呼ばれている攻撃者のレポートでは、マクロでOutlookの偽の認証画面を表示し、入力したOffice365のアカウント情報を盗む手法が記載されていました。

■テスト用のマクロ付きWordファイル

マクロを実行してしまうユーザがいるかどうか、テストをしていただくためのマクロ付きWordファイルを作成しましたので、自社内で試していただくのもよいかもしれません。

・マクロの中身

警告のメッセージを表示するだけですので、無害なものとなっています。

Sub AutoOpen()

MsgBox "このメッセージが表示されている方はマクロウィルスに感染する可能性が高いです。" & vbNewLine & "安易にマクロを有効にするのは危険です。", vbOKOnly, "★★★ 注意 ★★★"

End Sub

※AutoOpenはファイルを開いたときに自動実行される関数です。

■最後に

年初は年賀状が飛び交う時期ですので、マクロ付きのOffice文書にはくれぐれもご注意ください。それではよいお年を。

フォローしませんか?